CERT Coordination Center (CERT/CC, Carnegie Mellon University)は12月6日(米国時間)、「VU#811862 - Image files in UEFI can be abused to modify boot behavior」において、ユニファイド・エクステンシブル・ファームウェア・インタフェース(UEFI: Unified Extensible Firmware Interface)の画像解析ライブラリに多数の脆弱性が存在するとして、注意を喚起した。

この脆弱性を悪用されると、ESPパーティションまたはファームウェアに対する管理権限を持つローカル攻撃者によって、次のような攻撃を引き起こされる可能性があるとされる。

- UEFIセキュリティ機能(Secure Boot)を無効にする

- UEFIブート順序または指定されたブートパーティションを変更する

- 不要なソフトウェアを実行して、保護されているオペレーティングに感染する

脆弱性が存在する製品を提供していると見られるベンダーは次のとおり。

- American Megatrends Incorporated (AMI)

- Insyde Software Corporation

- Intel

- Phoenix Technologies

本稿執筆時点で、製品において脆弱性の有無が判明していないベンダーは次のとおり。

- Acer

- Amazon

- ARM Limited

- ASUSTeK Computer Inc.

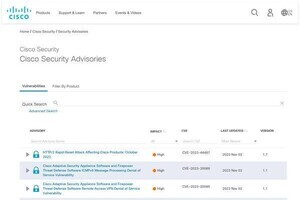

- Cisco

- Dell

- Fujitsu

- Gamma Tech Computer Corp.

- GETAC Inc.

- Hewlett Packard Enterprise

- HP Inc.

- Lenovo

- Qualcomm

- ReactOS

- Star Labs Online Limited

- VAIO Corporation

脆弱性の影響を受けないとされるベンダーは次のとおり。

- Microsoft

- Toshiba Corporation

Binarlyによって発見されたこれら複数の脆弱性(LogoFAILと命名)は、ベンダーごとにライブラリにカスタマイズなどの可能性があるため、それぞれ異なる脆弱性情報データベース(CVE: Common Vulnerabilities and Exposures)のIDが適用される可能性がある。このため、脆弱性の詳細は各ベンダーが提供する情報を確認する必要がある。CERT Coordination Center (CERT/CC, Carnegie Mellon University)はベンダーが提供する情報を確認し、必要に応じてアップデートを適用することを推奨している。