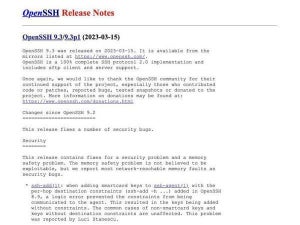

OpenBSDプロジェクトは7月19日(米国時間)、「OpenSSH 9.3p2 was released on 2023-07-19」において、脆弱性を修正した「OpenSSH 9.3p2」を公開した。このバージョンは、「CVE-2023-38408」として特定される脆弱性を修正することを目的としている。

上記バージョンのリリース時点で、脆弱性「CVE-2023-38408」の共通脆弱性評価システム(CVSS: Common Vulnerability Scoring System)のスコア値は示されていない。このため、重要ではないとして更新を見送ったユーザーもいると見られるが、「再度確認を行いアップデートを検討したほうがよい」とThe Hacher Newsが「New OpenSSH Vulnerability Exposes Linux Systems to Remote Command Injection」において伝えている。

この脆弱性はQualysが発見したものであり、その詳細は「CVE-2023-38408: Remote Code Execution in OpenSSH’s forwarded ssh-agent | Qualys Security Blog」において公開されている。QualysはUbuntu Desktop 22.04び21.10のデフォルトインストールで概念実証(PoC: Proof of Concept)を動作させることができたと指摘しており、この脆弱性がデフォルトで悪用できることが示されている。

この脆弱性を悪用するには、対象となるシステムに特定のライブラリが存在し、かつ、SSH認証エージェントが攻撃者の制御下にあるシステムに転送されている必要があるものの、デフォルトインストールで悪用が確認できている点に注意が必要。

該当するソフトウェアを使用している場合、使用しているシステムの条件とセキュリティ脆弱性の説明を再度確認し、アップデートを検討することが望まれる。