Okta Japanは3月17日、メディア向けにID(アイデンティティ)管理製品やガバナンス管理の新製品に関する勉強会を開催した。

IT部門を取り巻く環境は三重苦の状態

はじめに、Okta Japan シニアソリューションマーケティングマネージャーの高橋卓也氏がアイデンティティを取り巻く環境について説明した。

同社では「Okta Identity Platform」上で職場におけるID管理製品「Okta Workforce Identity Cloud」(Okta WIC)と、顧客向けサービスのID管理製品「Okta Customer Identity Cloud」(同CIC)の2つを柱としており、今回の勉強会はOkta WICを中心としている。

まず、同氏は近年におけるITを取り巻く環境の劇的な変化として、新型コロナウイルスへの対応による「ニューノーマルへの対応」、日本企業におけるDX(デジタルトランスフォーメーション)の必要性を経済産業省が2018年公表のDXレポートで言及した「2025年の崖」、変化が激しいにもかかわらず生産性を向上するとともに、守るための仕組みも検討しなければならない「セキュリティリスクの増大」を列挙した。

そのような環境をふまえ、高橋氏は「三重苦の状態が現在のIT部門を取り巻く環境だ。ニューノーマルとDXの進展に伴いクラウドとオンプレミスのハイブリッドITが拡大し、両方を使いながらビジネスを進めなければならず、コンプライアンスへの対応、コスト、パフォーマンス、事業継続性などを勘案しなければならず、複雑化している。そこで、昨今ではアイデンティティファーストの考え方を取り入れる企業が増加しており、これによりビジネスのスピード、ユーザーエクスペリエンス、セキュリティを確保できる」との認識だ。

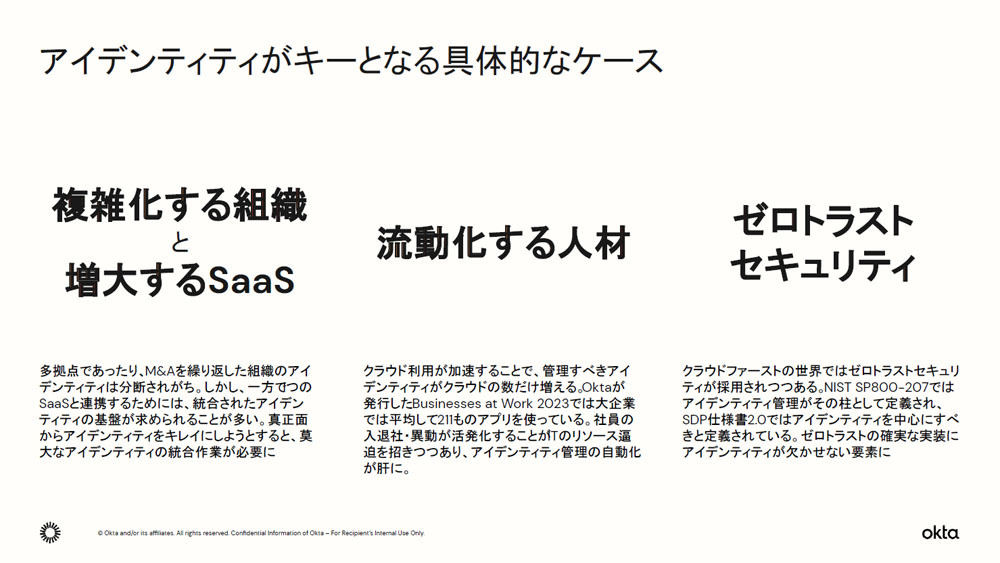

同氏によると、アイデンティティファーストの考え方が鍵となる具体的なケースとして「複雑化する組織&増大するSaaS(Software as a Service)」「流動化する人材」「ゼロトラストセキュリティ」の3つとした。

複雑化する組織&増大するSaaSは、多拠点やM&Aで組織のIDが分断されがちになる一方で、1つのSaaSと連携するためには統合されたID基盤が求められることが多くなる。

また、流動化する人材については、大企業では平均で211のアプリを使うなどクラウドの利用が拡大することで管理すべきIDがクラウドの数だけ増えるほか、ゼロトラストの確実な実装にはIDが欠かせない要素になっているという。

劇的なITの変化に伴うID管理を支援する「Okta Workforce Identity Cloud」

こうした状況に対して、Okta WICの提供により、課題解決を支援するというわけだ。WICに関しては、Okta Japan プリンシパルソリューションエンジニアの井坂源樹氏が解説した。

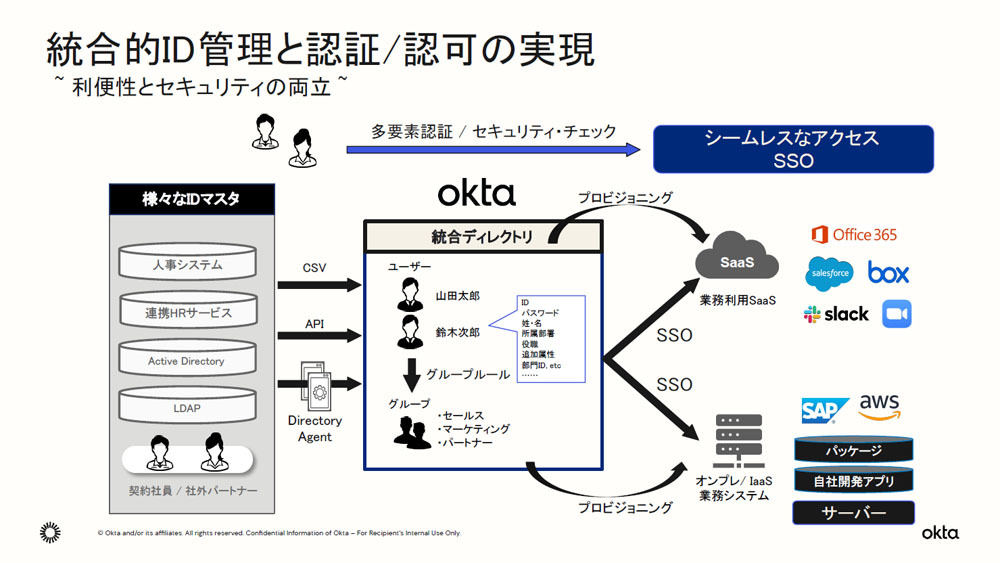

同氏はWICについて「ユーザーに業務用SaaSのアプリケーションやオンプレミス/IaaS(Infrastructure as a Service)の業務システムのアプリケーションをSSOで提供する。また、Oktaの統合ディレクトリでユーザーが使えるアプリケーションをプロビジョニングし、人事システムや連携HRサービス、Active Directory、LDAP(Lightweight Directory Access Protocol)など、さまざまなIDマスタをCSV、API、Directory Agentで取り込むことが可能だ」と説明した。

そして、WICは高橋氏が上記で触れた、複雑化する組織&増大するSaaS、流動化する人材、ゼロトラストセキュリティにそれぞれ対応しているという。

複雑化する組織&増大するSaaSへの対応

複雑化する組織&増大するSaaSに対して、WICのSSOはID管理を統合しつつアプリの接続を容易とし、認証の一元化によりパスワードの管理不可を軽減、パスワードポリシーによる定期変更を実施。

すでに、グローバルで7,500以上のアプリが連携し、クラウドサインやkintone、SmartHRなど国内アプリとの連携も拡大しており、SAML、WS-Federation、OpenID Connect/OAuth2.0など各種フェデレーションプロトコルのサポート、「Secure Web Authentication」(SWA)と呼ぶ、代理認証(フォーム認証)もサポートしている。

SWAは、ログインフォームのあるアプリに対してOktaがID/パスワードを代行で自動入力し、さまざまなアプリに対してSSOを提供するとともに、ID/パスワードはブラウザに保存しない。

さらに「Okta Integration Network」はテンプレートによる容易なSSO設定が可能で、利用中のOktaに固有の値が組み込まれていることからコピー&ペーストで連携先に接続情報を設定できる。

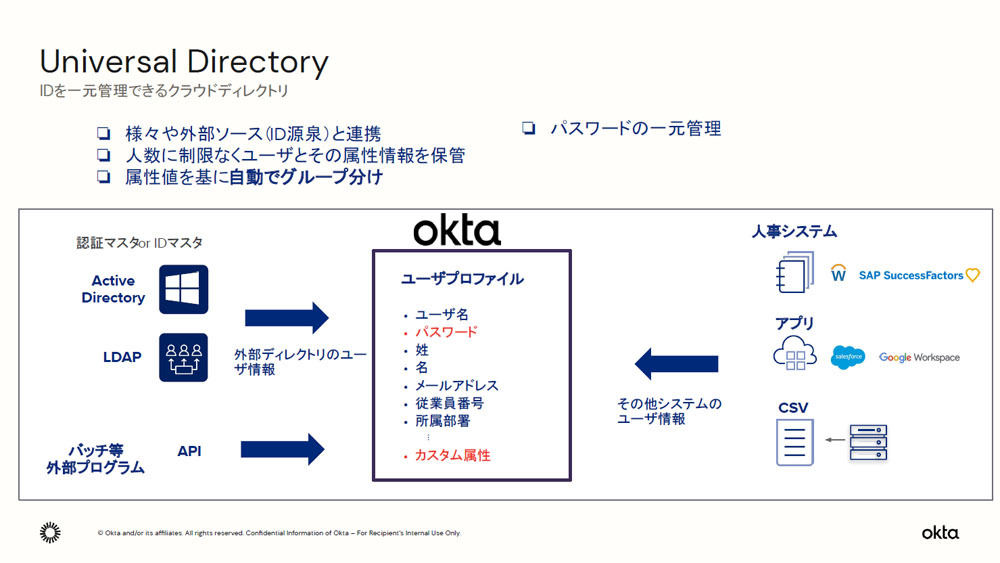

企業において複数の認証基盤が併存している場合は、IDを一元管理できるクラウドディレクトリ「Universal Directory」で対応。さまざまな外部ソースと連携し、人数に制限なくユーザーとその属性情報を保管、属性値をもとに自動でグループ分けを行い、パスワードの一元管理を可能としている。

また、ハブ&スポークと呼ばれるIDの分散と統合管理を可能とし、例えばSlackやGoogle Workspaceなど全社/グローバル共通アプリの認証基盤をWICで管理することで、ハブ(本社)とスポーク(現地拠点)でアプリの認証を切り分けることができるという。

流動化する人材への対応

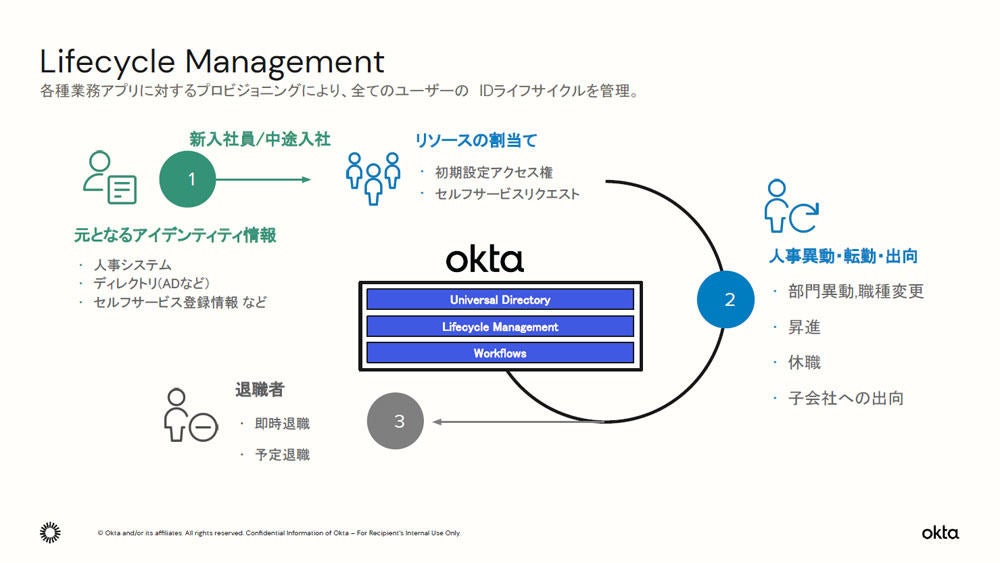

流動化する人材についてはWICの「Lifecycle Management」「Workflows」「Okta Identity Governance」で対応する。

Lifecycle Managementは新入社員や中途社員などベースとなるID情報のリソースを割り当て、人事異動・転勤・出向、退職までを各種業務アプリに対するプロビジョニングにより、すべてのユーザーのIDライフサイクルを管理できる。

部門で共有するアプリや異なるID体系のアプリ、企業間でドメインが異なる場合でもアプリに渡すIDについて任意の属性を割り当てることを可能としている。

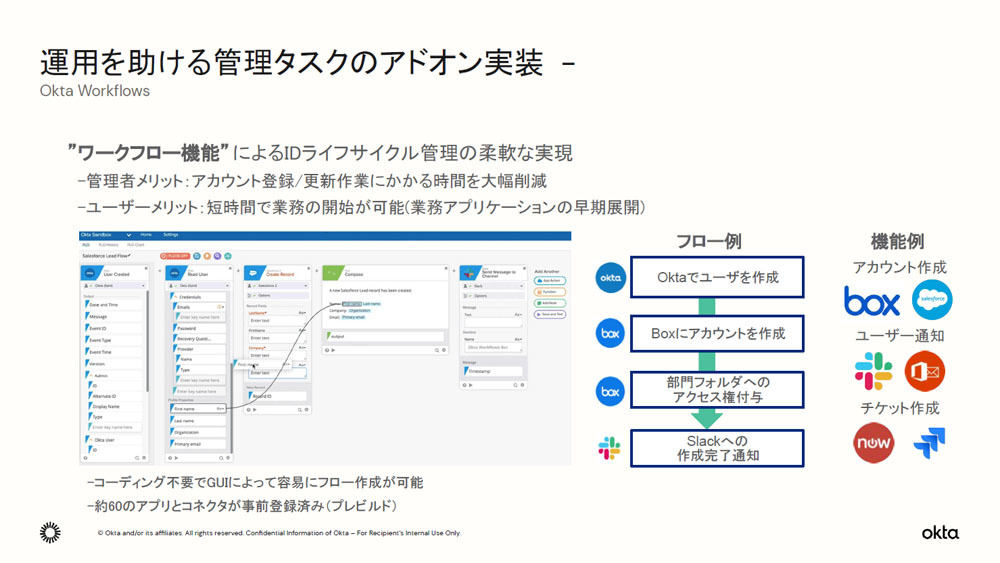

Workflowsは、IDライフサイクル管理タスクをアドオンで実装し、管理者はアカウント登録/更新作業に要する時間を削減できることに加え、ユーザーは短時間での業務開始が可能。

社員や協力会社への権限をコントロールする悪性制御や情報を抽出した通知・レポート、ユーザーの動機・連携といったプロビジョニングなどができる。

先日、発表したOkta Identity Governance(OIG)はLifecycle ManagementとWorkflowsに新機能として「Okta Access Governance」を追加したバンドル製品。

Okta Access Governanceは「Access Requests」「Access Certifications」「Governance Reports」の3つの主要機能で構成している。

Access Requestsはアプリの権限レベルの申請・承認ができ、アプリ利用の個別・例外申請やアプリ固有の制限の付与申請を行い、自動プロビジョニングを実施しない組織向けのID管理が可能だ。

Access Certificationsはアプリへのアクセス制限の棚卸しができ、不要な権限の残存防止やガバナンス・内部統制の強化、棚卸しプロセスの自動化で統制作業の省力化が図れる。

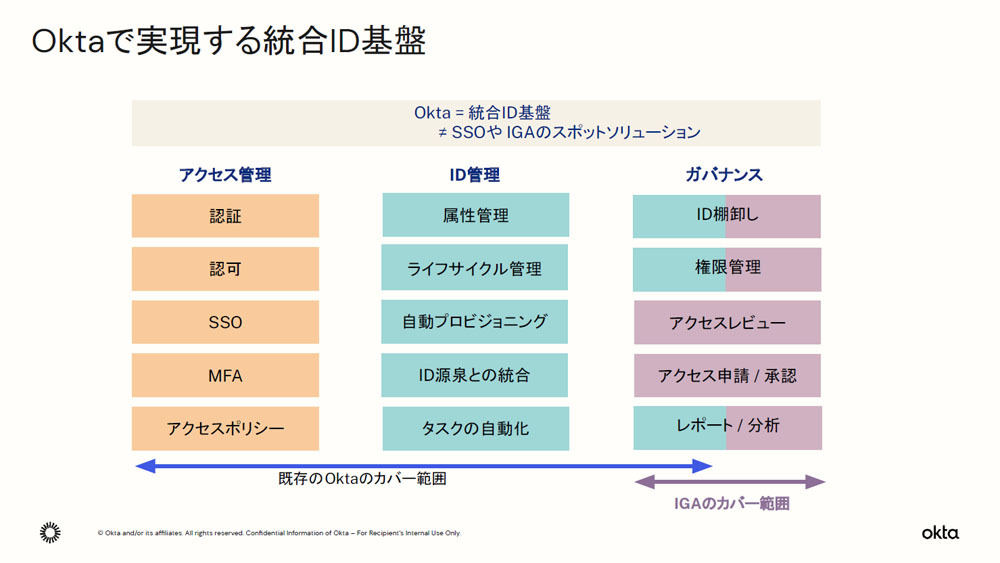

井坂氏は「Oktaのアクセス管理とID管理という従来のカバー範囲に、OIGはによるガバナンスを加えたことで、統合的なID基盤を提供できるようになった」と説く。

ゼロトラストセキュリティの支援

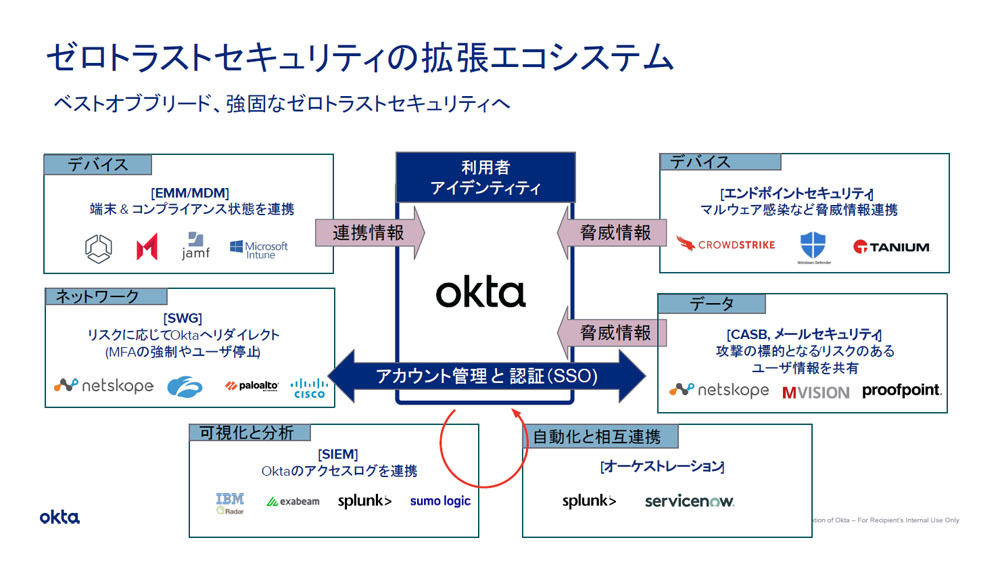

一方、ゼロトラストセキュリティの構成は(1)ネットワークセキュリティ、(2)デバイス、(3)利用者/アイデンティティ、(4)ワークロード/アプリケーション、(5)データ、(6)可視化と分析、(7)自動化と相互連携の7つが要件と定義されている。

同社では、利用者/アイデンティティは自社で担保しているため、そのほかのデバイスやネットワーク、データ、可視化と分析、自動化と相互連携に関しては、他ベンダーとの拡張エコシステムで強化している。

デバイスではエンドポイントセキュリティでマルウェア感染など脅威情報連携、EMM(Enterprise Mobility Management )/MDM(Mobile Device Management)で端末&コンプライアンス状態の連携、ネットワークはSWGでリスクに応じてOktaにリダイレクト、データはCASB(Cloud Access Security Broker)、メールセキュリティでリスクのユーザー情報を共有。また、可視化と分析ではSIEM(Security Information and Event Management)でOktaのアクセスログを連携、自動化と相互連携はオーケストレーションを可能としている。

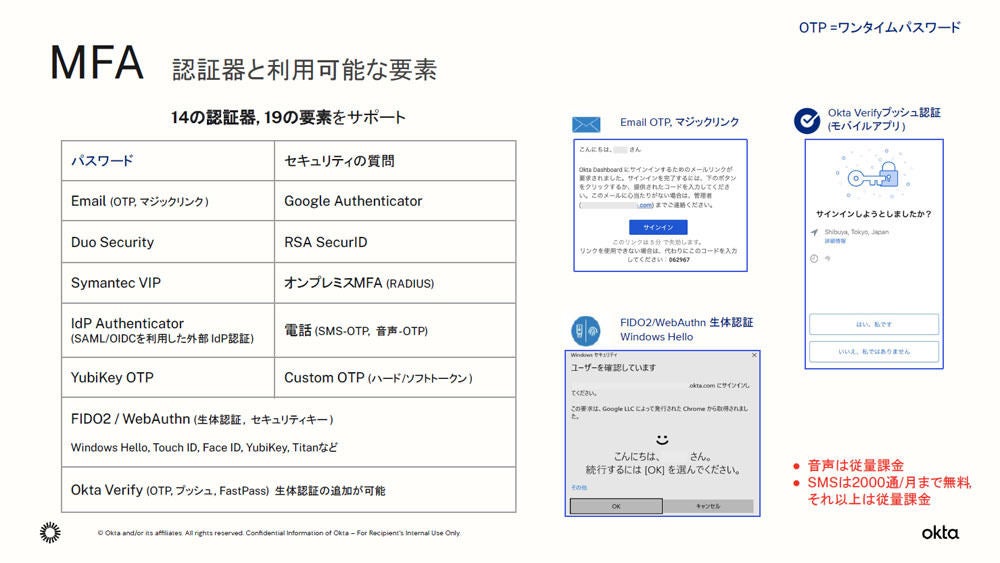

井坂氏は「さらに、各種の多要素認証(MFA)を提供し、14の認証機と19の要素もサポート。デバイス認証やBYOD(Bring Your Own Device)対応では、管理された端末以外も一定条件の状況を満たすようなOSからのアクセスは個人所有の端末でも許可するなど、端末のセキュリティ設定状態をアクセス条件に適用させた運用も可能だ」と述べていた。