Atlassianは6月2日(米国時間)、Confluence ServerおよびData Centerにリモートコード実行の脆弱性(CVE-2022-26134)が存在すると発表した。この脆弱性の深刻度は緊急(Critical)と評価されており、迅速に対応およびアップデートの適用が呼びかけられていた(参考「Atlassian Confluence Serverの脆弱性の攻撃への悪用確認、対処を | TECH+」「Atlassian Confluence ServerおよびData Center修正版公開、確認と対応を | TECH+」)。

脆弱性「CVE-2022-26134」は発表された時点で、既に広く悪用が確認されていたうえ、Atlassianからアップデートが提供されたあともサイバー犯罪者はこの脆弱性を悪用したサイバー攻撃を継続している。概念実証(PoC: Proof of Concept)が公開されたこともあって、今後もサイバー攻撃が続く可能性が懸念され注意が必要な状態にあった(参考「Atlassian Confluence ServerとData Centerの脆弱性突くPoC登場、即更新を | TECH+」)。

そして、状況はどうやら予想通りになっており、この脆弱性を悪用したサイバー攻撃が行われていることが確認されている。

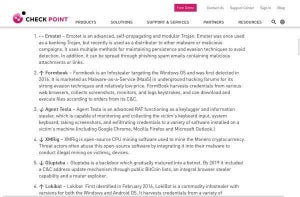

Check Point Software Technologiesは6月9日(米国時間)、「Crypto-Miners Leveraging Atlassian Zero-Day Vulnerability - Check Point Software」において、Confluence ServerおよびData Centerの脆弱性(CVE-2022-26134)が複数のサイバー攻撃で悪用されていることを観測したと伝えた。同社は、次の事例を引き合いに出して説明を行っている。

- Linuxを狙った標的攻撃:Linuxサーバを標的として最終的に感染したサーバのリソースを使い尽くす暗号通貨マイナーを実行する

- Windowsを狙った標的攻撃:Windowsを標的として感染し、最終的にパソコンのリソースを使い尽くす暗号通貨マイナーを実行する

Atlassianは対象の製品について、脆弱性を修正したバージョンを公開している。該当する製品を使っている場合は迅速にアップデートを適用することが望まれる。