日本アイ・ビー・エム(IBM)は9月4日、IBMセキュリティ・オペレーション・センター(SOC)がまとめた「2015年上半期 Tokyo SOC 情報分析レポート」と、「IBM X-Force脅威に対するインテリジェンス・レポート:2015年第3四半期」を発表した。

レポートによると、クライアントではメール添付型マルウェアが依然として多く、40%の組織でドライブ・バイ・ダウンロード攻撃を確認。サーバでは脆弱性が公開された直後から攻撃が行われているケースも発生しているという。

今回、ランサムウェアが増加し、これまでの英語版だけでなく日本語版登場していることや、ホスト間特命暗号化通信でやりとりをするダーク・ウェブがTorを不正に用いて攻撃を行っていることが報告された。ただし、2015年の脆弱性の公表件数はスローペースで、2011年以来最も低い数値となる見込みであるという。

日本IBMでは2つのレポートを同時に発表した理由について、「IBMではセキュリティを注力分野の1つと位置づけている。その活動を広くアピールすることを目的に、別々に作成されたセキュリティレポートを同時に発表することとした。IBMがセキュリティ事業に注力する姿勢の表れとして受け取っていただきたい」(日本IBM グローバル・テクノロジー・サービス事業本部 Tokyo SOCセンター長 鳥谷部彰則氏)と説明した。

「IBMのSOCは世界10拠点に監視拠点を置き、133カ国にサービスを提供している。4000社の顧客が契約し、約2万台の機器を監視している。世界10拠点が単一のオペレーションシステムを利用しており、検出された脅威を同時に分析する。Tokyo SOCでは日本語でのサポートを求めるお客様向けに事業を展開している。一方、X-Forceはセキュリティ分野の研究開発体制で、全世界9拠点にリサーチセンターを持つ。特許取得件数は3000件以上、年間投資額15億ドル以上、セキュリティエンジニア1万5000人が在籍する。ここで研究、開発された内容は製品やサービスに反映される」(鳥谷部氏)

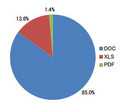

「Tokyo SOC情報分析レポート2015年上半期」では、依然としてメール添付型マルウェアが多数確認されたという。添付ファイルの99%以上が実行形式で、多くのものがZIP形式など圧縮されていたほか、メールに添付されるマルウェアのうち、脆弱性を悪用する攻撃は全体の0.4%にとどまったそうだ。

「実行形式以外のマルウェアとしては、Microsoft Officeなどのマクロファイルが発見されている」(日本IBM グローバル・テクノロジー・サービス事業本部 シニア・セキュリティー・アナリスト 猪股秀樹氏)

マクロファイルは変動はあるものの、月間1万から3万件以上のメールが検知されている。添付ファイルを開き、マクロを実行してしまう事例が、継続して月に1件から10件程度発生。マクロ実行には社内の許可が必要としている組織がほとんどだが、不正なマクロを実行する被害が一定の割合で発生している。

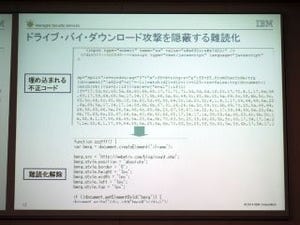

Webサイトを閲覧する際にマルウェアに感染させるドライブ・バイ・ダウンロード攻撃は、2014年下半期と比べて約3倍に増加した。これはAdobe Flash Playerの脆弱性が多数公開されたことの影響が大きいと見られる。2015年に検知されたドライブ・バイ・ダウンロードの90%以上がAdobe Flash Playerの脆弱性を悪用している。パッチが公表される前に悪用された脆弱性を悪用した、いわゆるゼロデイ攻撃も7つ発見されている。

ドライブ・バイ・ダウンロード攻撃が検知された組織の割合は40.5%。2014年下半期の16.9%から約2.4倍となった。感染させられているマルウェアの多くは、広告の自動閲覧、ファイルを暗号化し、金銭の支払いを求めるマルウェア「ランサムウェア」となっている。

「ドライブ・バイ・ダウンロード攻撃が特に多く検知されたのが、6月、7月。これはFlashの脆弱性が多かったことの影響と見られる」(猪俣氏)

脆弱性が公開された直後から発生する攻撃は今期も継続している。4月に公開されたWindowsのHTTPプロトコル・スタックに関する脆弱性を突く攻撃は、公開翌日に約900件検知された。攻撃の対象、国、業種に明確な偏りはなく、脆弱性の有無を調査する目的で、広く攻撃が行われたものと推測されている。

「前期は大きな脆弱性が発見されたが、今期は前期ほど大きな脆弱性の発見はなかった。その中で唯一大きかった脆弱性が、WindowsのHTTPプロトコル・スタックに関するものだった。発表直後に攻撃が確認されていることから、企業側は迅速な対応が求められる」(猪俣氏)

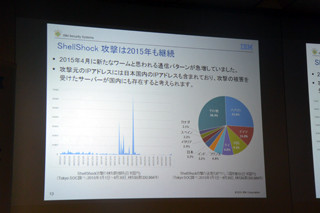

2014年9月に発見されたShellShock攻撃は2015年も継続。2015年4月に新たなワームと思われる通信パターンが急増していることが確認されている。攻撃元のIPアドレスには、日本国内のIPアドレスが含まれているため、攻撃を受けたサーバが国内にも存在すると考えられる。

IBM X-Force研究開発チームは脅威状況の監視や分析を行っているが、今期の傾向として「ランサムウェアの変化」が紹介された。 ランサムウェア自体は2010年頃に登場したが、2015年には「サービスとしてのランサムウェアキット」が公開されるようになった。

また、価値の高いコミュニティを攻撃するために、特定のファイル形式をターゲットとするように進化している傾向も現れている。TeslaCryptはオンラインゲームに関連したユーザーファイルを狙うことで、オンラインゲーマーをターゲットとしている。特定コミュニティに関連づけられた独自仕様ファイル形式が攻撃者にとって魅力的なものとして認識されているようだ。

「これまでランサムウェアは英語が中心だったが、日本語版ランサムウェアも発見されている。今後、ランサムウェアの高度化や複雑化が進む見込みで、さらに日本語でのランサムウェアも増えてくるのではないか」(日本IBM セキュリティ・ソフトウェア事業部 セキュリティー・スペシャリスト 藤盛秀憲氏)

ランサムウェアをより複雑なものとしているのが、C&Cサーバに接続し、拡散する自己複製型のVirLockが除去をさらに困難にしていることだ。2014年末に発見されたVirLockランサムウェアは、自己複製することで、ファイルを暗号化するだけでなく、それらのファイルを感染させ、感染したすべてのファイルに小さな変更を加える。

「ランサムウェアによってファイルを暗号化された場合、犯人の要求通りにお金を支払っても端末が元に戻るとは限らない。よって、お金を支払えば済むとは思わないほうがいい。対策としては、バックアップをとり、感染したらバックアップを使って復旧すること」(藤盛氏)

ダーク・ウェブはホスト間の特命暗号化通信に参加する、悪意ある個人や組織によって構成されている。そのダーク・ウェブで利用されているのが、Tor(トーア)だ。Torは、元々は米海軍調査研究所が政府の通信を保護する目的で、第三世代オニオン・ルーティング・プロジェクトとして2004年に設計、実装、導入したもので、個人の暗号化通信を可能にすることから、不正な目的にも悪用されている。

「優れた技術ではあるが、現在では不正な目的に悪用されている。TorはThe Onion Routerの略で、タマネギをむいたように中身がわからず、出口ノードしかわからなくなる。この特徴が悪人にとって都合よく使われている」(藤盛氏)

IBMの調査では、米、オランダのホストしている出口ノードが他国よりも多く、日本でのホスティング例は今のところはない。米、オランダの出口ノードが多い理由は判明していない。

攻撃先としては、金銭だけでなく、知的財産の窃盗、事業内容の偵察などを目的としているものも多い。情報通信、製造への攻撃は、金融/保険分野への攻撃の3倍になっている。

Torが提供する攻撃基盤により、特命の攻撃者として悪意あるボットネット操作を、悪質なネットワークや転送に利用することが可能となる。誰でも、簡単に攻撃を行うことが可能で、匿名性が守られることも問題となる。

また、Torノードをホストする企業ネットワークとして悪用されてしまうと、Tor中継が帯域幅を独占し、出口ノードの所有者はそのノードから発行されたコンテンツが、他の場所でホストされている他のユーザーのものであっても、そのコンテンツに法的責任を負うことになるといったリスクが生まれる。

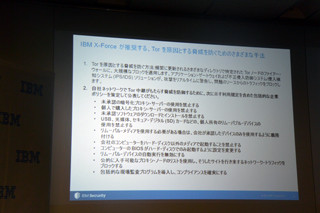

X-ForceではTorを原因とする脅威を防ぐために、頻繁に更新されるさまざまなディレクトリで特定された、Torノードのファイアウォールに大規模なブロックを適用。アプリケーション・ゲートウェイおよび不正侵入防御システム/侵入検知システムソリューションによって、攻撃をリアルタイムに警告し、問題のソースからのトラフィックをブロックすることを推奨している。

さらに、自社ネットワークでTor中継がもたらす脅威を防御するため、未承認の暗号化プロキシサーバ、個人で購入したプロキシサーバ、USB/光媒体/SDカードなどの個人所有リムーバブルディスクの使用を禁止するなど、利用規程を含めた、包括的な企業ポリシーを策定し、社内での運用を徹底するべきだとX-Froceをでは提言している。

こうした動きがある一方で、X-Froceの調査では2015年上半期までの脆弱性の公表件数は合計で8000件。2011年以来、最も低い数値となっている。「例年に比べ、かなりスローペースとなっている。ただし、ゆっくりしたペースが一転して急増する年もあるので、通年このペースが続くのかはわからない」(藤盛氏)としている。