日本IBMは3月5日、IBMのセキュリティ・オペレーション・センター(SOC)で2013年下半期に観測したセキュリティ・イベント情報に基づいた「2013年 下半期 Tokyo SOC 情報分析レポート」を発表した。

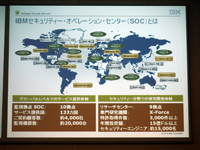

IBMでは、東京を含む世界10カ所でSOCを運営しており、これらのセンターから収集した情報に基づいて日本国内の企業環境で観測された脅威動向をTokyo SOC の分析レポートとしてまとめている。

外国に目を向けると、IBMのSOCは130カ国以上、約4000社のシステムに対するセキュリティ対策支援を行なっているという。同SOCでは、10年以上蓄積されてきたセキュリティ・インテリジェンスを独自の解析エンジン「X-Force Protection System」へ実装して、1日辺り200億件もの膨大なデータをリアルタイムで相関分析している。

|

|

|

日本アイ・ビー・エム グローバル・テクノロジー・サービス事業 Tokyo SOC 技術担当部長(CTO) 佐藤 功陛氏 |

世界10拠点を持つIBMのSOC |

人材育成支援まで行なうIBMのセキュリティサービス |

記者会見に登壇した日本アイ・ビー・エム グローバル・テクノロジー・サービス事業 Tokyo SOC で技術担当部長(CTO)を務める佐藤 功陛氏は初めにFirewallやIPSの重要性を説明。

「不正侵入を遮断するIPSや壁となるFirewallで引っかかるような攻撃は今でも存在するし、これらは『自明な攻撃』として排除できる。一方で、正常な通信かどうか判断しづらい疑わしい攻撃については個別にアラートを出すことで判断を行なうようにしている」

昨今の企業に対する攻撃では、こうした疑わしい攻撃に該当する攻撃が増大しており、ブロックされてしまうような効率の悪い攻撃は減っているという。

「一見すると正常な通信だが、難読化や暗号化、通常通信を行なっているような偽装をすることで、アンチウイルス製品で検知できないようにしている」

難読化は、演算処理をかけてコード判別ができなくなるようにすること、暗号化はzipファイル化してパスワードをかけて中身を見られなくすることでセキュリティ製品をすり抜けてくる。

「一般的に情報漏えい対策としてzip化してパスワードをかけるケースが日本では多い。しかし、こうした慣習を狙ってファイルを暗号化する攻撃が2013年から増えている」と佐藤氏は説明。

通常通信に偽装したマルウェアからのアップロードも、出口対策が万全ではない企業では判別不可となっているのが実情のようだ。

IBMは「Security 3.0」を標榜しており、見えない化が進んでいて検知が困難なケースが多い現状を「攻撃アラートとビッグデータのリアルタイム相関分析を用いて見える化している」(佐藤氏)という。

そうした取り組みの中で見えてきたものが「Webサイトのミドルウェアが持つ脆弱性を突く攻撃」と「ドライブ・バイ・ダウンロード攻撃」「日本の特定組織向け標的型攻撃」の3点だ。

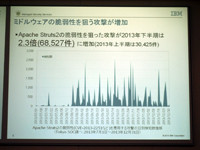

Webサイトのミドルウェアに対する攻撃では、下半期は主に「Apache Struts2」と「Parallels Plesk Panel」「PHP」の脆弱性が狙われた。特にApache Struts2が上半期の2.3倍に及ぶ攻撃が検知されており、攻撃の凄まじさがわかる。

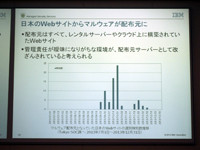

この脆弱性攻撃によってWebサイトが改ざんされると情報窃取だけではなく、マルウェアを仕込むケースも多く確認されていることから、サイト訪問者からも情報窃取が行なわれ、攻撃者は更に窃取した情報を売買することで利益を得ているという。

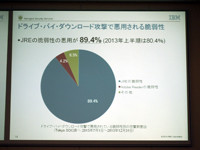

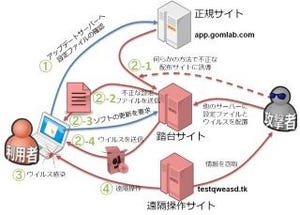

続くドライブ・バイ・ダウンロード攻撃では、先ほどのサイト改ざんと似たやり方で攻撃を行なう。攻撃者は公開サーバーへ侵入してサイトを改ざん。不正コードによって攻撃用Webサイトへ誘導したのち、攻撃用WebサイトからクライアントPCが利用している脆弱性を抱えるソフトウェアを突いてマルウェアを自動ダウンロード・感染へと導く。

これらのソフトウェアはJava Runtime EnvironmentやAdobe Flash Player、Adobe PDF Readerといった汎用的なソフトウェアで、脆弱性を抱えたバージョンを古いまま利用しているケースが多いのだという。

2013年下半期は2012年下半期と比較して2.0倍の攻撃検知件数を記録。特に狙われているのが「Java Runtime Environment」だという。これらの攻撃成功率は12.2%で8回に1回で成功している。

「8回に1回の割合で成功してしまっているのは、難読化などの攻撃者による対策が行なわれているため。難読化は攻撃者が勝手に暗号鍵を設定できるし、1週間~2週間で攻撃パターンが変わってくるため、頻繁に対策が必要となる。これらに対処するため、Tokyo SOCのアナリストはパターンの解読に日々務めている」(佐藤氏)

最後の標的型攻撃では2013年末に問題となった「GOM Playerのアップデートで不正プログラム実行の恐れ」を佐藤氏は例に挙げた。

「高速増殖炉もんじゅで機密情報が漏えいした際にGOM Playerが問題となったが、これはマルウェアが高度化している良い例だと思う。通常のアップデート機能を介することで、一般的なセキュリティ製品では対応できない状況になっていたからだ」(佐藤氏)

そして、このGOM Playerに関するIBMの調査では様々な業種・業態の23組織を対象にマルウェアを検査したところ「1つの組織からしか検出されなかった」という。明らかに一部の企業を狙った攻撃で標的型攻撃がますます緻密になっていることの裏返しであることを佐藤氏は忠告していた。

また、最後に佐藤氏は「インシデントのハンドリングは最終的に社内でやらなければならない。その上で、モニタリングは外部製品などを活用することで影響範囲などを見極める"トリアージ"や対策を決定する"レスポンス"を適切に対処できるようになる。IT部門の担当がしっかりしていないとマルウェア感染PCを初期化しなきゃいけない状況でもそのまま利用して企業内に存在し続けるといったことになる。そうならないように、出口対策まで行なうトータルのセキュリティと人材の育成、インシデント・ハンドリングはしっかりと」と話した。