マイクロソフトは、2023年7月11日(米国時間)、2023年7月のセキュリティ更新プログラム(月例パッチ)を公開した。該当するソフトウェアは130件のCVEと2件のアドバイザリである。()内は対応するCVE。

- Windowsの証明書(ADV230001)

- Windows EFIパーティション(ADV230002)

- Windows Netlogon(CVE-2023-21526)

- Microsoft Graphicsコンポーネント(CVE-2023-21756)

- Windows管理センター(CVE-2023-29347)

- Windowsクラスターサーバー(CVE-2023-32033)

- Windowsリモートプロシージャコール(CVE-2023-32034)

- Windowsリモートプロシージャコール(CVE-2023-32035)

- Windows レイヤー2トンネリング プロトコル(CVE-2023-32037)

- Windows ODBCドライバー(CVE-2023-32038)

- Microsoftプリンタードライバー(CVE-2023-32039)

- Microsoftプリンタードライバー(CVE-2023-32040)-

- Windows Update Orchestratorサービス(CVE-2023-32041)

- Windows OLE(CVE-2023-32042)

- Windowsリモートデスクトップ(CVE-2023-32043)

- Windowsメッセージキュー(CVE-2023-32044)

- Windowsメッセージキュー(CVE-2023-32045)

- Windows MSHTMLプラットフォーム(CVE-2023-32046)

- ペイント3D(CVE-2023-32047)

- Windows SmartScreen(CVE-2023-32049)

- Windowsインストーラー(CVE-2023-32050)

- Microsoft Windows Codecs Library(CVE-2023-32051)

- Microsoft Power Apps(CVE-2023-32052)

- Windowsインストーラー(CVE-2023-32053)

- Windowsボリュームシャドウコピーサービス(CVE-2023-32054)

- Windows Active Template Library(CVE-2023-32055)

- Windows Server Update Service(CVE-2023-32056)

- Windowsメッセージキュー(CVE-2023-32057)

- Windowsフェールオーバークラスター(CVE-2023-32083)

- Windows HTTP.sys(CVE-2023-32084)

- Microsoftプリンタードライバー(CVE-2023-32085)

- .NETとVisual Studio(CVE-2023-33127)

- Microsoft Office SharePoint(CVE-2023-33134)

- Microsoft Office(CVE-2023-33148)

- Microsoft Graphicsコンポーネント(CVE-2023-33149)

- Microsoft Office(CVE-2023-33150)

- Microsoft Office Outlook(CVE-2023-33151)

- Microsoft Office Access(CVE-2023-33152)

- Microsoft Office Outlook(CVE-2023-33153)

- Windows Partition Management Driver(CVE-2023-33154)

- Windows Cloud Files Mini Filter Driver(CVE-2023-33155)

- Windows Defender(CVE-2023-33156)

- Microsoft Office SharePoint(CVE-2023-33157)

- Microsoft Office Excel(CVE-2023-33158)

- Microsoft Office SharePoint(CVE-2023-33159)

- Microsoft Office SharePoint(CVE-2023-33160)

- Microsoft Office Excel(CVE-2023-33161)

- Microsoft Office Excel(CVE-2023-33162)

- Windowsネットワーク負荷分散(CVE-2023-33163)

- Windowsリモートプロシージャコール(CVE-2023-33164)

- Microsoft Office SharePoint(CVE-2023-33165)

- Windows リモートプロシージャコール(CVE-2023-33166)

- Windows リモートプロシージャコール(CVE-2023-33167)

- Windows リモートプロシージャコール(CVE-2023-33168)

- Windows リモートプロシージャコール(CVE-2023-33169)

- ASP.NETと.NET(CVE-2023-33170)

- Microsoft Dynamics(CVE-2023-33171)

- Windowsリモートプロシージャコール(CVE-2023-33172)

- Windowsリモートプロシージャコール(CVE-2023-33173)

- Windows Cryptographicサービス(CVE-2023-33174)

- Microsoftプリンタードライバー(CVE-2023-35296)

- WindowsPGM(CVE-2023-35297)

- WindowsHTTP.sys(CVE-2023-35298)

- Windows 共通ログファイルシステムドライバー(CVE-2023-35299)

- Windowsリモートプロシージャコール(CVE-2023-35300)

- Microsoftプリンタードライバー(CVE-2023-35302)

- Microsoft Windows Codecs Library(CVE-2023-35303)

- Windowsカーネル(CVE-2023-35304)

- Windowsカーネル(CVE-2023-35305)

- Microsoftプリンタードライバー(CVE-2023-35306)

- Windows MSHTMLプラットフォーム(CVE-2023-35308)

- Windowsメッセージキュー(CVE-2023-35309)

- ロール:DNSサーバー(CVE-2023-35310)

- Microsoft Office Outlook(CVE-2023-35311)

- Windows VOLSNAP.SYS(CVE-2023-35312)

- Windowsオンライン証明書状態プロトコル(OCSP)スナップイン(CVE-2023-35313)

- Windowsリモートプロシージャコール(CVE-2023-35314)

- Windowsレイヤー2 ブリッジ ネットワークドライバー(CVE-2023-35315)

- Windowsリモートプロシージャコール(CVE-2023-35316)

- Windows Server Update Service(CVE-2023-35317)

- Windowsリモートプロシージャコール(CVE-2023-35318)

- Windowsリモートプロシージャコール(CVE-2023-35319)

- Windows接続ユーザーエクスペリエンスとテレメトリ(CVE-2023-35320)

- Windows展開サービス(CVE-2023-35321)

- Windows展開サービス(CVE-2023-35322)

- Windowsオンライン証明書状態プロトコル (OCSP) スナップイン(CVE-2023-35323)

- Microsoftプリンタードライバー(CVE-2023-35324)

- Windows印刷スプーラーコンポーネント(CVE-2023-35325)

- Windows CDPユーザーコンポーネント(CVE-2023-35326)

- Windowsランザクションマネージャー(CVE-2023-35328)

- Windows認証方法(CVE-2023-35329)

- Windows SPNEGO Extended Negotiation(CVE-2023-35330)

- Windows Local Security Authority(LSA)(CVE-2023-35331)

- Windowsリモートデスクトップ(CVE-2023-35332)

- Microsoft Media-Wiki拡張機能(CVE-2023-35333)

- Microsoft Dynamics(CVE-2023-35335)

- Windows MSHTMLプラットフォーム(CVE-2023-35336)

- Windows Win32K(CVE-2023-35337)

- Windowsピア名解決プロトコル(CVE-2023-35338)

- Windows CryptoAPI(CVE-2023-35339)

- Windows CNGキー分離サービス(CVE-2023-35340)

- Windows Media(CVE-2023-35341)

- Windows Image Acquisition(CVE-2023-35342)

- Windows位置情報サービス(CVE-2023-35343)

- ロール:DNSサーバー(CVE-2023-35344)

- ロール:DNSサーバー(CVE-2023-35345)

- ロール:DNSサーバー(CVE-2023-35346)

- Windows App Store(CVE-2023-35347)

- Azure Active Directory(CVE-2023-35348)

- Windows Active Directory証明書サービス(CVE-2023-35350)

- Windows Active Directory証明書サービス(CVE-2023-35351)

- Windowsモートデスクトップ(CVE-2023-35352)

- Windows接続ユーザーエクスペリエンスとテレメトリ(CVE-2023-35353)

- Windowsカーネル(CVE-2023-35356)

- Windowsカーネル(CVE-2023-35357)

- Windowsカーネル(CVE-2023-35358)

- Windows NT OSカーネル(CVE-2023-35360)

- Windows NT OSカーネル(CVE-2023-35361)

- Windowsクリップサービス(CVE-2023-35362)

- Windowsカーネル(CVE-2023-35363)

- Windows NT OSカーネル(CVE-2023-35364)

- Windowsルーティングとリモートアクセスサービス(RRAS)(CVE-2023-35365)

- Windowsルーティングとリモートアクセスサービス(RRAS)(CVE-2023-35366)

- Windowsルーティングとリモートアクセスサービス(RRAS)(CVE-2023-35367)

- Mono Authenticode(CVE-2023-35373)

- ペイント3D(CVE-2023-35374)

- Visual Studio Code(CVE-2023-36867)

- Service Fabric(CVE-2023-36868)

- Azure Active Directory(CVE-2023-36871)

- Microsoft Windows Codecs Library(CVE-2023-36872)

- Windowsエラー報告(CVE-2023-36874)

- Microsoft Office(CVE-2023-36884)

マイクロソフトでは、セキュリティ更新プログラム、セキュリティアドバイザリに関する注意点として、以下をあげる。

- 今月のセキュリティ更新プログラムで修正した脆弱性のうち、以下の脆弱性は更新プログラムが公開されるよりも前に悪用や脆弱性の詳細が一般へ公開されていることを確認している。ユーザーにおいては、更新プログラムの適用を早急に行ってほしい。脆弱性の詳細は、各CVEのページを参照してほしい。

-CVE-2023-32046:Windows MSHTMLプラットフォームの特権の昇格の脆弱性

-CVE-2023-32049:Windows SmartScreenのセキュリティ機能のバイパスの脆弱性

-CVE-2023-35311:Microsoft Outlookのセキュリティ機能のバイパスの脆弱性

-CVE-2023-36874:Windowsエラー報告サービスの特権の昇格の脆弱性

-ADV230001:Microsoft 署名済みドライバーが悪用された場合のガイダンス

- 今月、公開した脆弱性のうち、CVE-2023-36884「OfficeおよびWindowsにおけるHTMLのリモートでコードが実行される脆弱性」は現時点で更新プログラムは公開されていない。準備ができ次第、更新プログラムを公開し、セキュリティ更新プログラムガイドの脆弱性のページ CVE-2023-36884 を更新する。

セキュリティ更新プログラムガイドでは、更新の通知を受け取ることができる。以下の手順を参考に、必要に応じて通知を受け取る設定を行ってほしい。

通知方法1:プロファイルを作成する方法:セキュリティ更新プログラムガイドの通知システム - 今すぐプロファイルを作成しましょう

通知方法2:RSSフィードで購読する方法:セキュリティ更新プログラムの通知・配信の改善 - 新しい配信方法について

更新プログラムが公開されるまでの間、脆弱性の悪用によるリスクを低減するために、影響を受ける製品をご利用のユーザーは、CVE-2023-36884 に記載の緩和策を適用してほしい。 また、緩和策の詳細、およびMicrosoft Defenderなど、マクロソフトセキュリティ製品で利用可能な追加のセキュリティ保護策や悪用の検出のガイダンス、現在確認している悪用の詳細については、Microsoft Threat Intelligenceのブログ Storm-0978 attacks reveal financial and espionage motivesで公開しているので、参照のうえ、組織の保護に役立てほしい。

- 今月のセキュリティ更新プログラムで修正した脆弱性のうち、以下の脆弱性は、CVSS 基本値が9.8と高いスコアである。これらの脆弱性が存在する製品、および悪用が可能となる条件については、各CVEのページの「よく寄せられる質問」 を参照してほしい。セキュリティ更新プログラムが公開されるよりも前に、脆弱性の情報の一般への公開、脆弱性の悪用はないが、脆弱性の特性を鑑み、企業組織では早急なリスク評価とセキュリティ更新プログラムの適用を推奨している。

-CVE-2023-35365:Windowsルーティングとリモートアクセスサービス(RRAS)のリモートでコードが実行される脆弱性

-CVE-2023-35366:Windowsルーティングとリモートアクセスサービス(RRAS)のリモートでコードが実行される脆弱性

-CVE-2023-35367:Windowsルーティングとリモートアクセスサービス(RRAS)のリモートでコードが実行される脆弱性

-CVE-2023-32057:Microsoft Message Queuingのリモートでコードが実行される脆弱性

- 今月のセキュリティ更新プログラムでは、脆弱性からシステムを保護するために、セキュリティの強化が実施されている。影響を受ける環境をお使いのユーザーは、脆弱性のページおよびサポート技術情報を参照し、セキュリティ強化による組織への互換性問題がないかなどを事前に確認してほしい。

-CVE-2022-38023:KB5021130:CVE-2022-38023に関連するNetlogonプロトコルの変更を管理する方法

-CVE-2022-37967:KB5020805:CVE-2022-37967に関連するKerberosプロトコルの変更を管理する方法

-CVE-2023-24932:KB5025885:CVE-2023-24932に関連付けられているセキュアブートの変更に対するWindowsブートマネージャー失効を管理する方法

- セキュリティ更新プログラムにおける既知の問題は、各セキュリティ更新プログラムのサポート技術情報を参照してほしい。既知の問題が確認されている各セキュリティ更新プログラムのサポート技術情報一覧は、2023年7月セキュリティ更新プログラムリリースノートに掲載されている。

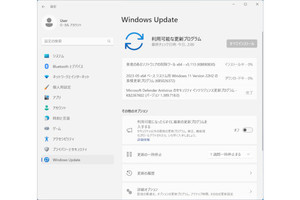

新たに確認した脆弱性に対応した新しいセキュリティ更新プログラムは、以下の通り。

Windows 11 v21H2および v22H2

緊急(リモートでコードの実行が可能)

- v22H2:KB5028185

- v21H2:KB5028182

Windows 11 v22H2の更新プログラムであるKB5028185(累積更新プログラム)の構成内容であるが、

- この更新プログラムは、Windowsオペレーティングシステムのセキュリティの問題に対処する

- いくつかの新機能が追加された

となっている。

Windows 10 v22H2、v21H2、およびv20H2

緊急(リモートでコードの実行が可能)

- KB5028166

Windows Server 2022(Server Core installationを含む)

緊急(リモートでコードの実行が可能)

- KB5028171

Windows Server 2019、2016(Server Core installationを含む)

緊急(リモートでコードの実行が可能)

- Windows Server 2019:KB5028168

- Windows Server 2016:KB5028169

Windows Server 2012 R2、Windows Server 2012(Server Core installationを含む)

緊急(リモートでコードの実行が可能)

- Windows Server 2012 R2マンスリーロールアップ:KB5028228

- Windows Server 2012 R2セキュリティのみ:KB5028223

- Windows Server 2012マンスリーロールアップ:KB5028232

- Windows Server 2012セキュリティのみ:KB5028233

Microsoft Office

重要(リモートでコードの実行が可能)

セキュリティ更新プログラムの詳細については、https://learn.microsoft.com/officeupdates を参照してほしい。

Microsoft SharePoint

緊急(リモートでコードの実行が可能)

セキュリティ更新プログラムの詳細については、https://learn.microsoft.com/officeupdates/sharepoint-updates を参照してほしい。

Microsoft .NET

重要(特権の昇格)

セキュリティ更新プログラムの詳細については、https://learn.microsoft.com/dotnet を参照してほしい。

Microsoft Visual Studio

重要(リモートでコードの実行が可能)

セキュリティ更新プログラムの詳細については、https://learn.microsoft.com/visualstudio を参照してほしい。

Microsoft Dynamics 365

重要(なりすまし)

セキュリティ更新プログラムの詳細については、https://learn.microsoft.com/dynamics365 を参照してほしい。

Azure関連のソフトウェア

重要(特権の昇格)

セキュリティ更新プログラムの詳細については、https://learn.microsoft.com/azure を参照してほしい。

Windows Admin Center

重要(なりすまし)

セキュリティ更新プログラムの詳細については、https://learn.microsoft.com/windows-server/manage/windows-admin-center/overview を参照してほしい。

Microsoft Malware Protection Engine

重要(特権の昇格)

セキュリティ更新プログラムの詳細については、https://learn.microsoft.com/system-center を参照してほしい。