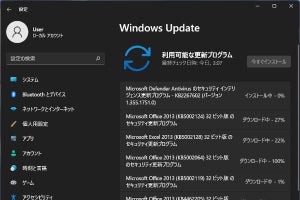

マイクロソフトは、2022年5月10日(米国時間)、2022年5月のセキュリティ更新プログラム(月例パッチ)を公開した。該当するソフトウェアは以下の通り。

- .NETとVisual Studio

- Microsoft Exchange Server

- Microsoft Graphicsコンポーネント

- Microsoft Local Security Authority Server (lsasrv)

- Microsoft Office

- Microsoft Office Excel

- Microsoft Office SharePoint

- Microsoft Windows ALPC

- リモートデスクトップクライアント

- ロール:Windows Faxサービス

- ロール:Windows Hyper-V

- セルフホステッドIntegration Runtime

- タブレット用のWindowsユーザーインターフェイス

- Visual Studio

- Visual Studio Code

- Windows Active Directory

- Windowsアドレス帳

- Windows認証方法

- Windows BitLocker

- Windowsクラスター共有ボリューム(CSV)

- Windows Failover Cluster Automation Server

- Windows Kerberos

- Windows カーネル

- Windows LDAP - ライトウェイトディレクトリアクセスプロトコル

- Windows Media

- Windowsネットワークファイルシステム

- Windows NTFS

- Windows Point-to-Point Tunnelingプロトコル

- Windows印刷スプーラーコンポーネント

- Windowsプッシュ通知

- Windows Remote Access Connection Manager

- Windowsリモートデスクトップ

- Windowsリモートプロシージャコールランタイム

- Windows Server Service

- Windows Storage Spaces Controller

- Windows WLAN Auto Config Service

マイクロソフトでは、セキュリティ更新プログラム、セキュリティアドバイザリに関する注意点として、以下をあげる。

- 今月のセキュリティ更新プログラムで修正した脆弱性のうち、CVE-2022-26925 Windows LSAのなりすましの脆弱性は、すでに脆弱性の悪用が行われていることを確認している。また、この脆弱性については、セキュリティ更新プログラムの公開よりも前に、脆弱性の情報が一般に公開されていたことを確認している。ユーザーにおいては、早急に、更新プログラムの適用を行ってほしい。詳細はCVE-2022-26925を参照してほしい。

- 今月のセキュリティ更新プログラムで修正した脆弱性のうち、CVE-2022-22713(Windows Hyper-V)は、脆弱性の悪用は確認されていないが、セキュリティ更新プログラムの公開よりも前に、脆弱性の情報が一般に公開されていたことを確認している。ユーザーにおいては、早急に、更新プログラムの適用を行ってほしい。詳細はCVE-2022-22713を参照してほしい。

- CVE-2022-22012(Windows LDAP)、CVE-2022-29130(Windows LDAP)、CVE-2022-26937(Microsoftネットワークファイルシステム)は、CVSS基本値が9.8と高いスコアで、認証やユーザーの操作なしで悪用が可能な脆弱性である。これらの脆弱性が存在する製品、および悪用が可能となる条件については、各CVEのページの「よく寄せられる質問」 を参照してほしい。セキュリティ更新プログラムが公開されるよりも前に、脆弱性の情報の一般への公開、脆弱性の悪用は確認されていないが、脆弱性の特性を鑑み、企業組織では早急なリスク評価とセキュリティ更新プログラムの適用を推奨している。

- Microsoft Exchangeの脆弱性CVE-2022-21978からシステムを保護するためには、セキュリティ更新プログラムの適用に加え、追加の作業を実施する必要がある。Microsoft Exchangeの管理者は、CVE-2022-21978およびMicrosoft ExchangeチームブログReleased: May 2022 Exchange Server Security Updatesを参照し、必要な作業を実施してほしい。 ・2022年5月のセキュリティ更新プログラムを展開する際のガイダンスは、2022年5月のセキュリティ更新プログラムの展開に関するサポート技術情報も併せて参照してほしい。

- セキュリティ更新プログラムにおける既知の問題は、各セキュリティ更新プログラムのサポート技術情報を参照してほしい。既知の問題が確認されている各セキュリティ更新プログラムのサポート技術情報一覧は、2022年5月セキュリティ更新プログラムリリースノートに掲載されている。

新たに確認した脆弱性に対応した新しいセキュリティ更新プログラムは、以下の通り。

Windows 11

緊急(リモートでコードが実行される)

- KB5013943

Windows 11の更新プログラムであるKB5013943(累積更新プログラム)の構成内容であるが、

- Windowsオペレーティングシステムのセキュリティ問題

となっている。このセキュリティ更新プログラムでは、以下の問題にも対応が行われた。 - デバイスをセーフモードで起動した場合に画面がちらつく可能性がある既知の問題に対処した。ファイルエクスプローラー、スタートメニュー、タスクバーなど、explorer.exeに依存するコンポーネントが影響を受け、不安定に見える場合がある。

Windows 10 v21H2、v21H1、v20H2、およびv1909

緊急(リモートでコードが実行される)

- Windows 10 21H2、21H1、20H2:KB5013942

- Windows 10 1909:KB5013945

Windows Server 2022(Server Core installationを含む)

緊急(リモートでコードが実行される)

- KB5013944

Windows Server 2019、2016、v20 H2(Server Core installationを含む)

緊急(リモートでコードが実行される)

- Windows Server 2019:KB5013941

- Windows Server 2016:KB5013952

Windows 8.1、Windows Server 2012 R2、Windows Server 2012(Server Core installationを含む)

緊急(リモートでコードが実行される)

- Windows 8.1、Windows Server 2012 R2マンスリーロールアップ:KB5014011

- Windows 8.1、Windows Server 2012 R2セキュリティのみ:KB5014001

- Windows Server 2012マンスリーロールアップ:KB5014017

- Windows Server 2012セキュリティのみ:KB5014018

Microsoft Office

重要(リモートでコードが実行される)

セキュリティ更新プログラムの詳細については、セキュリティ更新プログラムガイドおよびこちらのドキュメントを参考にしてほしい。

Microsoft SharePoint

重要(リモートでコードが実行される)

セキュリティ更新プログラムの詳細については、[セキュリティ更新プログラムガイド](https://msrc.microsoft.com/update-guide/releaseNote/2022-May)およびこちらのドキュメントを参考にしてほしい。

Microsoft Exchange Server

重要(特権の昇格)

セキュリティ更新プログラムの詳細については、セキュリティ更新プログラムガイドおよびこちらのドキュメントを参考にしてほしい。

Microsoft .NET

重要(サービス拒否)

セキュリティ更新プログラムの詳細については、セキュリティ更新プログラムガイドおよびこちらのドキュメントを参考にしてほしい。

Microsoft Visual Studio

重要(リモートでコードが実行される)

セキュリティ更新プログラムの詳細については、セキュリティ更新プログラムガイドおよびこちらのドキュメントを参考にしてほしい。

Remote Desktop client for Windows Desktop

緊急(リモートでコードが実行される)

セキュリティ更新プログラムの詳細については、セキュリティ更新プログラムガイドおよびこちらのドキュメントを参考にしてほしい。

Self-hosted Integration Runtime

重要(リモートでコードが実行される)

セキュリティ更新プログラムの詳細については、セキュリティ更新プログラムガイドおよびMICROSOFT INTEGRATION RUNTIME - RELEASE NOTESを参考にしてほしい。