続いてSOCの熊坂駿吾氏より、「インシデント調査システムが内製すぎる件 ~ CHAGEのご紹介 ~」と題して、SOC内部で使用しているツールの紹介があった。

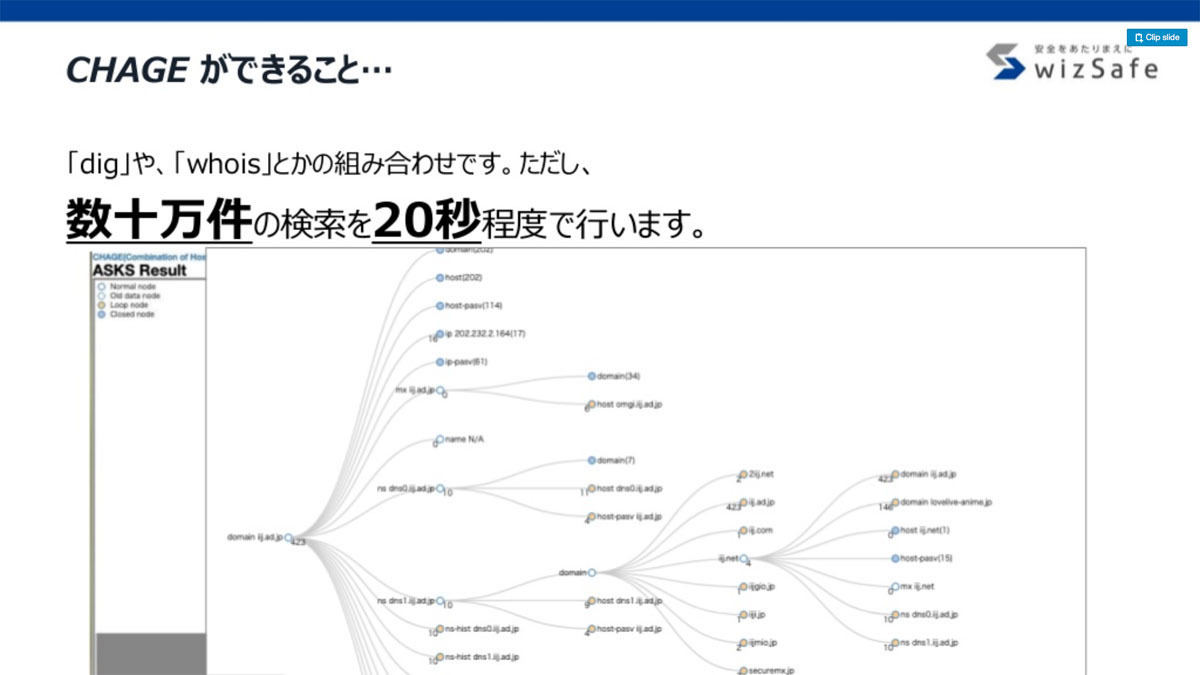

SOCの中ではアナリストが大量のログを分析してマルウェアの痕跡を探すが、効率的にデータを解析するために、IIJのSOCでは「CHAGE」というシステムが利用されている。この「CHAGE」は、断片的、あるいは関係の薄そうな複数の情報を元に機密情報を引き出す「オープンソースインテリジェンス」(OSINT)という手法を支援するためのシステム。具体的には、攻撃元のIPアドレス(ドメインA)から、次の攻撃元になりうるドメインBを割り出し、ツリー状に表示することができる。

-

「AはBである」「BはCである」「したがってAはCである」といったような断片的な情報から関連性を見出していくのがOSINT。SNSなどでネット上に開示した情報から個人情報がバレてしまうのも、一種のOSINTといえるだろう

この割り出し自体は既存のコマンドを使ってもできるのだが、CHAGEではこの検索を極めて高速に、数十万件の中から20秒程度で行える。検索で20秒というと、Googleなどと比べてかなり遅く感じられるが、データベース内の検索でほとんどが完了するウェブ検索と異なり、実際にインターネットへ接続しての検索になるCHAGEで10~20秒というのは、かなり高速な部類に入る。

熊坂氏によると、CHAGEの規模の検索を普通に実行した場合、5時間以上かかるという。それを10秒程度に短縮するには並列化が必要で、2,000並列にすれば9.5秒程度まで縮められる。ただしそんな並列検索ができる市販のリレーショナルデータベースは存在しないため、データベースも内製化してしまった。それが「ASKS Framework」という仕組みだ。

講演はここでタイムアップとなってしまったため、詳細はウェブで…ということで、昨年12月に熊坂氏がIIJのエンジニアブログで公開した一連の記事を紹介しておくが、このようにSOCには純粋なアナリストだけでなく、各アナリストの日常の作業を軽減・効率化するためのツールを開発する人材まで揃っており、強力な体制が敷かれていることがわかった。