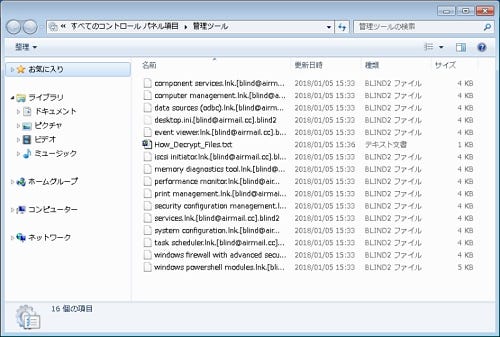

調査対象を広げたところ、別のファイルサーバー代わりに使っているPCが壊滅……。Windowsは動いているが、Cドライブを含めてほとんどのファイルがランサムウェアによって書き換わっていた。このPCから、前述のデータドライブがネットワーク共有でつながっている。つまり、ランサムウェアにやられたのは、普段使っているマシンではなく、ファイルサーバー代わりのPCだったのだ。

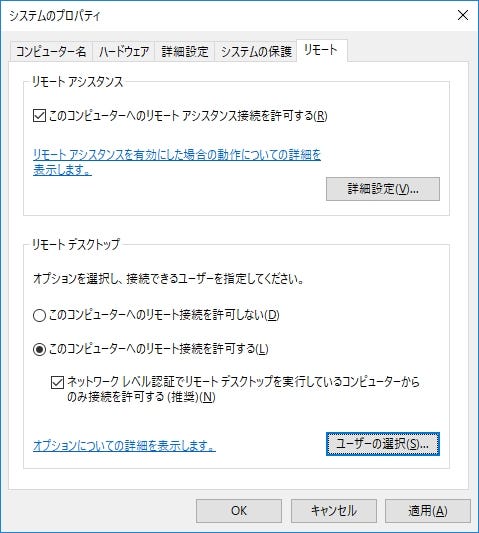

壊滅したファイルサーバーPCは、外部からリモートデスクトップ(RDP)で接続できる設定にしており、何かと重宝していた。念のためにと、標準ではないポート番号を使っていたのだが、おそらく犯人はポートスキャンでリモートデスクトップ接続が使えることを確認して、侵入したのだろう。

どこから入ったのかはわかった。では目的は何だったのだろう?

ファイルサーバーPCにインストールされていたソフトウェアで目星がついた。犯人は仮想通貨のマイニングソフト(MinerGate)をインストールしており、計算能力を利用しようと考えたに違いない。

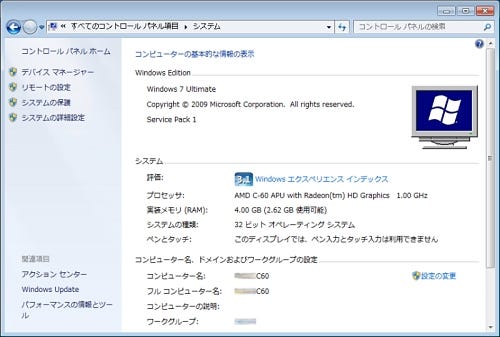

ただ……、「仮想通貨のマイニング=膨大な計算能力」なのに対して、侵入されたマシンはファイルサーバーということもあり、「AMD C-60(Dualcore 1GHz)」というイマドキのスマホにも劣るようなCPUだ。ファイルサーバーなので外付けのGPUもない。

「ろくに仮想通貨を掘れない」と判断した犯人は、うちの計算能力をあきらめて、かく乱処理をして逃げた、つまりランサムウェアの実行モジュールを動かしたのだろう。これ以上の調査は、アクセスログをはじめとする情報が不足しているので断念した。

結果として、ファイルサーバーPCが壊滅したのが被害かというと、そうでもない。ちょうどリプレース時期で(HDDが壊れかかっている)、必要なファイルはNASにコピー済み。一昨年あたりからNASを増強し、今まであきらめていたメインPCのフルバックアップも取れるようになっていたので、最悪の状況にならなかったというのが実態だ。とはいえ、致命的なダメージを受けなかったのは、幸運が重なっただけ……とも自戒している。