トレンドマイクロは、2017年の年間セキュリティラウンドアップを発表した。タイトルに「セキュリティの常識を覆すサイバー犯罪の転換期」とあるが、2017年は従来の脅威動向から大きな変化が見られた1年となったといえるだろう。本稿では、レポートから興味深い事柄を紹介したい。

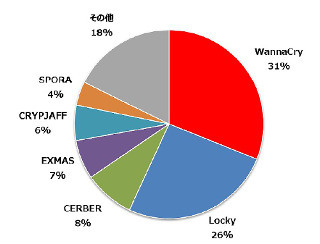

ランサムウェア:WannaCryにみるセキュリティ課題

ランサムウェアについては、2016年からその猛威が継続している。特に、暗号型ではユーザーデータを暗号化してしまい、身代金をせしめる。企業などではデータの回復を優先する立場から、身代金を支払ってしまうケースが少なくない。セキュリティベンダーなどでは、対策が講じられているが、新種や亜種などへの対応は、後手に回りがちで、100%確実な防御策はないというのが、現状でもある(その意味では、バックアップがもっとも効率的な対策ともいえる)。

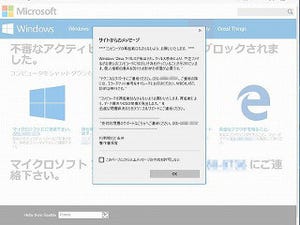

さて、2017年5月に検知されたランサムウェアのWannaCryについては、従来のセキュリティ対策だけでは、防ぐことが非常に難しい状況を顕わにした。その特徴をあげると、脆弱性を悪用したネットワーク活動を行う点である。かつて、2008年以降、コンフィッカー(Conficker)が猛威を振るった点に近いものがある。

WannaCryが悪用した脆弱性は、MS17-010である。具体的には、ファイル共有プロトコルSMB version 1の脆弱性を悪用し、リモートでコードを実行させる手口である。その前提として、インターネット上にポート445を露出させている必要がある。WannaCryが猛威を振るったのは、インターネットに接続されたPCだけではない。インターネットから遮断されたクローズドなネットワークでもWannaCryの感染が検知されている。トレンドマイクロによれば、完全なクローズドではなく、他の社内ネットワークとの接続があった。意図せず、インターネットに接続しているPCが存在した。クローズドなネットワークにWannaCryに感染したデバイスが接続されたといったことが感染の原因として考えられるとのことである。

そして、もっとも重要な点は、クローズドであるがゆえに安全であるという思い込みが先行した点であろう。インターネットに接続していなければ、ランサムウェアをはじめとする脅威に対し、安全であるという過信が存在していたことだろう。さらに、クローズドなシステムでありがちなのが、レガシー環境の継続である。セキュリティ的には、古く、脆弱なシステムを使い続けてしまうという背景が存在する。

こういった環境に対し、WannaCryはまさに牙をむき、その威力を発揮したといえるであろう。クローズドであるから安全といった誤った考えが、こういった被害をもたらしたともいえる。従来のセキュリティ意識では、防ぐことは難しいことを示したといえるだろう。