トレンドマイクロは、2018年の国内外における脅威動向を予測したレポート「2018年セキュリティ脅威予測」を12月14日に公開した。

レポートでは、以下の8つの予測をしている。

- 衰えない「ランサムウェアビジネス」と「ネット恐喝」のさらなる台頭

- サイバー犯罪者は利益追求を目的にIoT機器を狙った新しい手法を模索

- 「ビジネスメール詐欺」による全世界での被害総額は90億米ドル超に

- 効果が実証されたスパムメールの手法を駆使し、サイバープロパガンダキャンペーンが巧妙化

- 検出回避に機械学習やブロックチェーンの技術が利用される

- 注目を集める訴訟が発生しない限り、多くの企業でGDPR対応は進まない

- 企業向けアプリケーションやプラットフォームが悪用や脆弱性利用のリスクにさらされ

以下、興味深い項目を紹介したい

今後も衰えないランサムウェアの脅威、ネット恐喝も

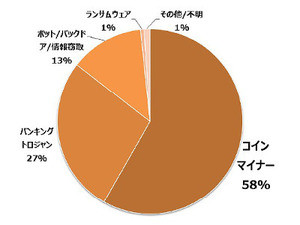

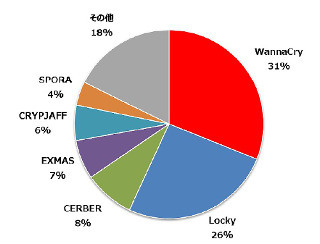

2017年セキュリティ脅威予測では、ランサムウェアの攻撃の多様化が予測された。その予測は的中し、WannaCryとPETYA(ネットワーク経由のワーム活動で急激な感染拡大)、LOCKYとFAKEGLOBE(スパムメール送信活動で感染拡大)、Bad Rabbit(水飲み場型攻撃が感染経路)といった手口が検知され、被害が発生した。

2018年は、さまざまな手口のネット恐喝が行われ、ランサムウェアの脅威は引き続き高いレベルを維持すると予測する。特に効果的な恐喝の手口として、工業施設の稼働や生産ラインを混乱させるランサムウェア攻撃を行い、「産業用IoT(Industrial Internet of Things、IIoT)」を持つ企業を攻撃対象とするとのことだ。2017年も、WannaCryやPETYAによる大規模攻撃の二次被害として工場や生産ラインの停止が発生しいる。このような攻撃の可能性を指摘する。

また、一般データ保護規則(General Data Protection Regulation、GDPR:後述)の施行に伴い、一般データ保護規則規制対象の個人情報がサイバー犯罪者に狙われる可能性も指摘する。どのような恐喝が予測されるのか。企業が課される一般データ保護規則の制裁金に注目する。一般公開されている財務情報から身代金の額を決定し、一般データ保護規則の制裁金を逃れる代わりに身代金を払うように脅迫するのである。かつて、偽セキュリティソフトやランサムウェア攻撃で「著作権違反」や「法執行機関からの警告」の手口が利用されたように、一般データ保護規則違反の警告を偽装したソーシャルエンジニアリング手法が登場する可能性もある。

一般データ保護規則の施行により、多額な制裁金も

EUでは、2018年5月より一般データ保護規則(General Data Protection Regulation、GDPR)を施行する。欧州経済地域(EEA)の個人情報を取り扱う企業にとって、無関係ではいられない。EEA内で個人情報を取り扱う限り、ヨーロッパに拠点があるかに関係なく、全世界の企業が対象となる。そして、一般データ保護規則に違反すると、全世界での売上の4%、もしくは2,000万ユーロ(26億5,373万円。2017年12月07日時点のレートで換算)のいずれか大きいほうの額の制裁金が科せられる。

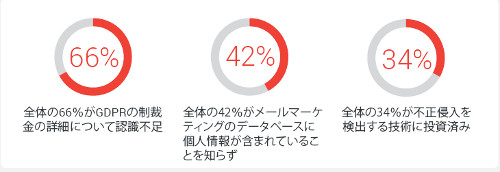

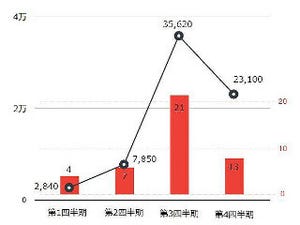

トレンドマイクロは施行にあたって、Cクラスの幹部役員に対し、一般データ保護規則に関する調査を行った。その結果が、図である。

この結果以外にも、幹部役員の大半が個人情報そのものに対する理解が十分でないことも判明している。このような状況で、一般データ保護規則が施行されるとどうなるか。トレンドマイクロによれば、以下の情報流出事件では、多額の制裁金が科せられる可能性があったとのことだ。

- 2017年、米国の大手信用情報会社「Equifax」での情報流出事例(英国の一部顧客に影響があった)

- 2017年11月、米国配車サービス「Uber」の情報流出事例

トレンドマイクロでは、実際に多額の制裁金の事例が発生しないと、企業側の意識の変化は難しいのではないかと指摘する。

2018年に取り組むべきセキュリティ対策

では、どのような対策が求められるか。まず、個人などの一般ユーザーであるが、以下の対策が求められる。

- 初期設定のパスワードを変更

- 機器のセキュリティ設定確認

- 更新プログラムの迅速な適用

- ソーシャルエンジニアリング手法への警戒

いずれも、これまでいわれてきた内容である。しかし、IoT社会でさまざまなデバイスやアプリケーションが接続される。やはり、多層防御によるセキュリティ対策が求められる。さらに、脅威のライフサイクル全体をカバーすることでセキュリティが維持できると指摘する。

次に、企業の対策である。基本となるのは、すべてのネットワークの可視化と、脆弱性や攻撃に対するリアルタイムでの検出や防御を可能にするセキュリティソリューションの採用である。そのためのテクノロジーとして、以下を挙げている。

- リアルタイム検索

- メール、Webおよびファイルのレピュテーション技術

- 挙動監視

- 機械学習型検索

- エンドポイントセキュリティ

興味を持たれたのであれば、ぜひ、一読していただきたい。