――なるほど。プログラムですから、ログインした瞬間に送金作業が終わってしまうわけですね。ワンタイムパスワードも回避されてしまう。

さらに巧妙な攻撃もあります。この攻撃では、ウイルスがプロキシサーバ(ネットワーク内の中継サーバ)を自動的に設定してしまい、ネットバンキングへ接続する際に、送信情報を搾取する不正なプロキシサーバを経由するようアクセス経路が変えられてしまいます。

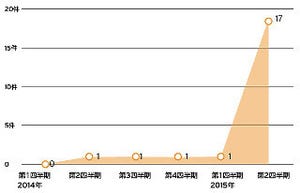

この攻撃の代表的なウイルスが「WERDLOD」(ワードロッド)です。自社調べで、2015年1月~3月の間で約400件が国内で検出されました。今も根強い攻撃方法で、感染するとプロキシサーバ設定を勝手に書き換えます。法人では自動構成スクリプトで特定のアクセス先を設定している場合もあるでしょうが、一般的なユーザーでは、設定していない場合が多いと思います。

厄介なのは、ウイルス自体を駆除しても、プロキシサーバの設定は残ってしまうという事です。設定が残っている限り、インターネットへの接続には不正サーバを経由し続けます。しかし最終的なアクセス先はネットバンキングの正規サイトなので、普通の人はまず気づけません。そして、不正送金が行われてしまいます。

――ネットバンキングでは、こういった攻撃を防ぐために、自社サーバ以外へアクセスできないようにしているところもありますね。これらの攻撃に対して、個人でできる対策はありますか。

フィッシングサイトの場合は、URLを確認することが確実ですね。URLが正規サイトと異なるので、「あれ、おかしいな?」と気付くことができます。ホストURLを似せる手口もありますが、アドレスバーの表示全てを誤魔化すことは困難なので、これが一番効果的です。ただ、モバイルサイトですと、URLが略されてしまい、全部表示されないので、確認がしづらい。見落とす場合もあるでしょう。

また、ブラウザとサーバ間の通信を暗号化する"https"で保護されたページは、「プライベート接続です」という表示があり、通常の通信より改ざんされにくく安全性が高いため、これも確認するといいと思います。サイトによっては、その企業が本当にあるという証明書情報も確認できるでしょう。

――実際ウイルスに感染した場合はどうすればいいのでしょうか。ウイルスの挙動が表に出ないので気付かなかったが、すでに感染しているという場合もあるのでは。

そうですね。ウイルスに感染している場合、攻撃に気づく要素はほぼありません。正しいURLの正規サイト上に偽の情報入力ツールが出るので、ユーザーは気づきにくいんですね。

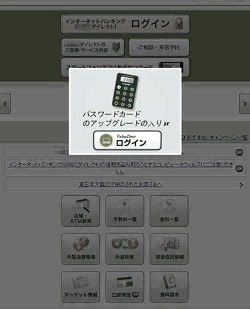

ウイルスに感染すると、ウイルスがPCとWebサイトとの通信をずっと監視し、銀行のWebサイトへのアクセスを感知して、偽のポップアップ画面を出す。毎日使っているなかで、今まで表示されていなかった入力画面が出てきた時などに、怪しいと気づける"かもしれない"、というレベルでしょう。なので、我々だと「ウイルスバスタークラウド10」という製品ですが、フィッシング対策機能を搭載したセキュリティ製品で補う方法は効果的だと思います。

また、Internet ExplorerやFlash Player、Adobe Reader、JAVAなど、脆弱性を突かれやすいアプリケーションを常に最新版にアップデートしておくことも重要です。修正された脆弱性を突いた攻撃ならば、完全に防げます。基本的な対策はこの部分でしょう。その上で、パスワードマネージャを使ってもよいですね。まずは脅威があるということを知っておくのが大事だと思います。

――ありがとうございました。