ラックは16日、同社「サイバー救急センター」にて対応した標的型サイバー攻撃の調査結果から、日本国内において多数の組織が同様のサイバー攻撃による被害を受けていると判断し、注意喚起を行った。調査で浮上した攻撃マルウェアEmdiviの詳細に関しては、マクニカネットワークスが説明を行った。

日本の組織を幅広く狙うマルウェア「Emdivi」

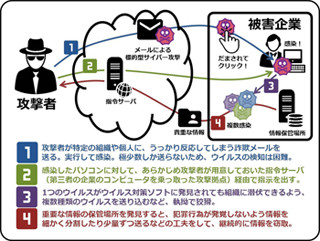

確認された標的型攻撃は、シマンテックが2014年11月に同社ブログで公表したものや、今月6日にカスペルスキーが公開と同じものと言われている。特徴は、日本の組織を幅広く狙っていることと、攻撃指令を出すC&Cサーバーが日本に存在していることで、後者は既に攻撃され支配下にあると推測されている。

説明会の冒頭では、ラックの内田法道氏が、企業や官公庁向けの同社緊急対応部署「サイバー救急センター」を紹介するとともに、Emdiviと呼ばれる遠隔操作マルウェアによる攻撃が再度増えつつあることを説明。今回の注意喚起の背景を解説した。

|

|

|

株式会社ラック サイバー救急センター長の内田法道氏 |

ラック「サイバー救急センター」は企業や官公庁向けの緊急対応部署で2006年に開設。これまでに1,000件を超える対応を行っている。標的型攻撃や情報漏えい事例の対応が増えている |

|

|

|

標的型攻撃に関する調査は攻撃手法や感染経路、組織内の被害状況を含めて行われ、他の事案での調査でも活用されるが、公表に関しては企業自身の判断となる |

EmdiviはシマンテックがCloudyOmegaと名付けた攻撃名で使われているマルウェアの名前の一つであり、最近また活発に攻撃していることから今回の注意喚起となった |

偽装アイコンによるexeファイルで攻撃

Emdiviの詳細に関してはマクニカネットワークス セキュリティ研究センターの政本憲蔵センター長が解説した。今回の一連の攻撃ではドキュメントファイルにアイコンを偽装したexeファイルが使われており、このexeファイルの中には「ドロッパー」と呼ばれるマルウェア本体と、偽装のための文書が含まれている。

偽装文書はおおむね日本語として意味が通るが、中国語フォントSimsunが使われており、一部の文字が日本語ではないという特徴がある。また、確保したマルウェア(65種類)のファイルの生成日時に注目して調査すると、北京時間の月曜日から金曜日までの9-17時に集中していることがわかったという。

|

|

|

政本憲蔵氏はドイツからのビデオ参加となった(画面右上)。攻撃でよく使われたのが「医療費通知」を偽装したファイルだが、「懇談会」や「懇親会」なども見受けられたという |

マクニカの収集した検体で最も古いのは2013年だが、今年になっても亜種が作成されていることがわかる |

|

|

|

|

文書のおかしなところの例。中国語フォントが使われており「組」や「営」の字がよく見ると違う。はっきり紹介するためこの画像のみマクニカのblogより引用したが、同じものがプレゼンでも示された |

|

まずは現状を確認する「身体検査」を

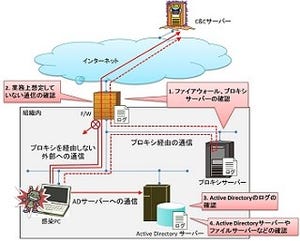

最後にラック CTOの西本逸郎氏が登壇し、同じようなサイバー攻撃を受けた日本年金機構の個人情報流出事例は、C&Cサーバー側の調査も行われたため、日本で初めて実害が確認された事例と紹介。対策は破られるという認識とその後の対応が重要であり、感染を直前で食い止める"水際作戦"、重要データの情報を撹乱する"無力化作戦"、指令サーバへの通信を遮断する"封じ込め作戦"を一体とした対策が、企業で求められると強調した。

|

|

|

株式会社ラック 最高技術責任者の西本逸郎氏 |

幸か不幸かC&Cサーバーを警視庁が調査することができたので流出の実態が初めて判明したという。また、日本を広く狙っていることや、標的型攻撃に関する専門家認識と一般認識のズレを感じたという |