JPCERT/CCがシャープ製ルーターに遠隔から管理者権限を奪われる深刻な脆弱性があると発表し、該当バージョンの利用者にアップデートを呼びかけた。また、フィッシング詐欺ではAmazonをかたる詐欺が依然最多で、CAPTCHAを悪用した新手法も報告されている。TP-Link製ルーターについては、米国政府が使用禁止を検討中であり、脆弱性や不当廉売の疑惑が調査されている。さらにCISAが発表した新たな脆弱性カタログには、AdobeやMicrosoft製品のリスクが含まれている。これらの情報を基に、迅速な確認とアップデートが求められる。

12月16日~22日の最新サイバーセキュリティ情報

セキュリティ脆弱性の早期発見と対策は情報通信技術が日常生活に浸透する現代において企業や個人にとって欠かせない課題だ。こうした状況においてJPCERT/CCやCISAなどの組織が公表する脆弱性情報はシステム管理者や一般ユーザーにとって重要な判断材料となっている。

本稿ではシャープ製のルーターに見つかったセキュリティリスク、Amazon詐欺を含むフィッシング詐欺の現状、TP-Link製ルーターの使用禁止検討の動向、CAPTCHAを悪用した新たなサイバー攻撃手法、そしてCISAが公表したエクスプロイト情報について説明する。

それぞれ詳しく見ていこう。

ドコモ、KDDI、ソフトバンクのルーターにセキュリティリスク発覚

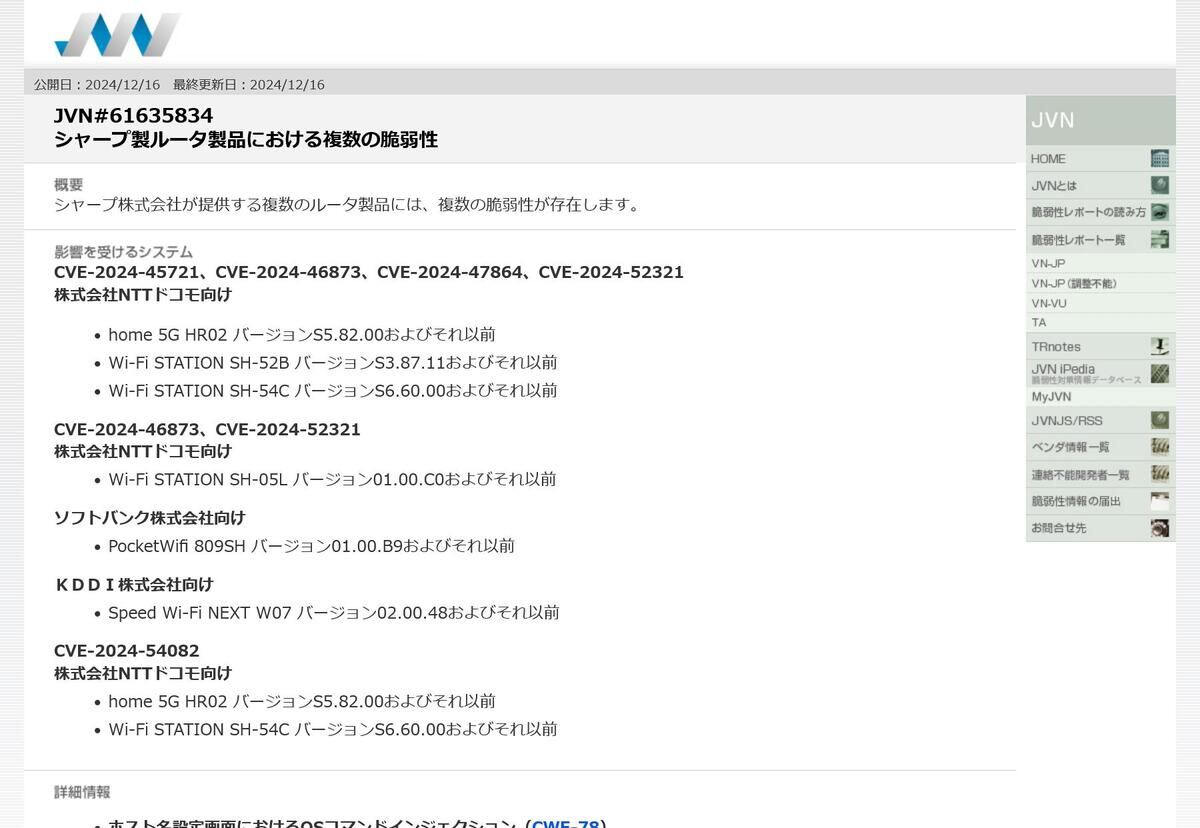

JPCERTコーディネーションセンター(JPCERT/CC:Japan Computer Emergency Response Team Coordination Center)は12月16日、シャープのルータに複数の脆弱性が存在すると発表した。これらセキュリティ脆弱性を悪用されると、認証されていない第三者によって遠隔から管理者権限で任意のOSコマンドを実行される可能性がある(参考「シャープのルーター(ドコモ、KDDI、ソフトバンク)に緊急の脆弱性、アップデートを | TECH+ (テックプラス)」)。

セキュリティ脆弱性が存在するとされる製品およびバージョンは次のとおり。

- NTTドコモ Wi-Fi STATION SH-05L バージョン01.00.C0およびこれより前のバージョン

- NTTドコモ Wi-Fi STATION SH-52B バージョンS3.87.11およびこれより前のバージョン

- NTTドコモ Wi-Fi STATION SH-54C バージョンS6.60.00およびこれより前のバージョン

- NTTドコモ home 5G HR02 バージョンS5.82.00およびこれより前のバージョン

- KDDI Speed Wi-Fi NEXT W07 バージョン02.00.48およびこれより前のバージョン

- SoftBank PocketWifi 809SH バージョン01.00.B9およびこれより前のバージョン

セキュリティ脆弱性が修正された製品およびバージョンは次のとおり。

- NTTドコモ Wi-Fi STATION SH-05L バージョン01.00.C2

- NTTドコモ Wi-Fi STATION SH-52B バージョンS3.87.14

- NTTドコモ Wi-Fi STATION SH-54C バージョンS6.63.00

- NTTドコモ home 5G HR02 バージョンS5.85.00

- KDDI Speed Wi-Fi NEXT W07 バージョン02.00.50

- SoftBank PocketWifi 809SH バージョン01.00.C2

JPCERTコーディネーションセンターは開発者の提供する情報を確認してアップデートすることを推奨している。セキュリティ脆弱性の中には深刻度が緊急(Critical)と分析されているものがあることから、迅速に対応することが望まれる。

今回の脆弱性発表は「シャープ製ルーター」だが、実際にはキャリアが提供しているルーターであることから、ユーザーは自分が使っているルーターがシャープ製だと認識していない可能性がある。ドコモ、KDDI、ソフトバンクのルーターを使っている場合、該当するルーターを使っていないか確認を行おう。該当していた場合にはすぐに情報を確認するとともに、ファームウェアのアップデートといった対応を取ることが望まれる。

Amazon詐欺が減少も依然最多、ユーザーができることは限られており企業の努力が求められる状況

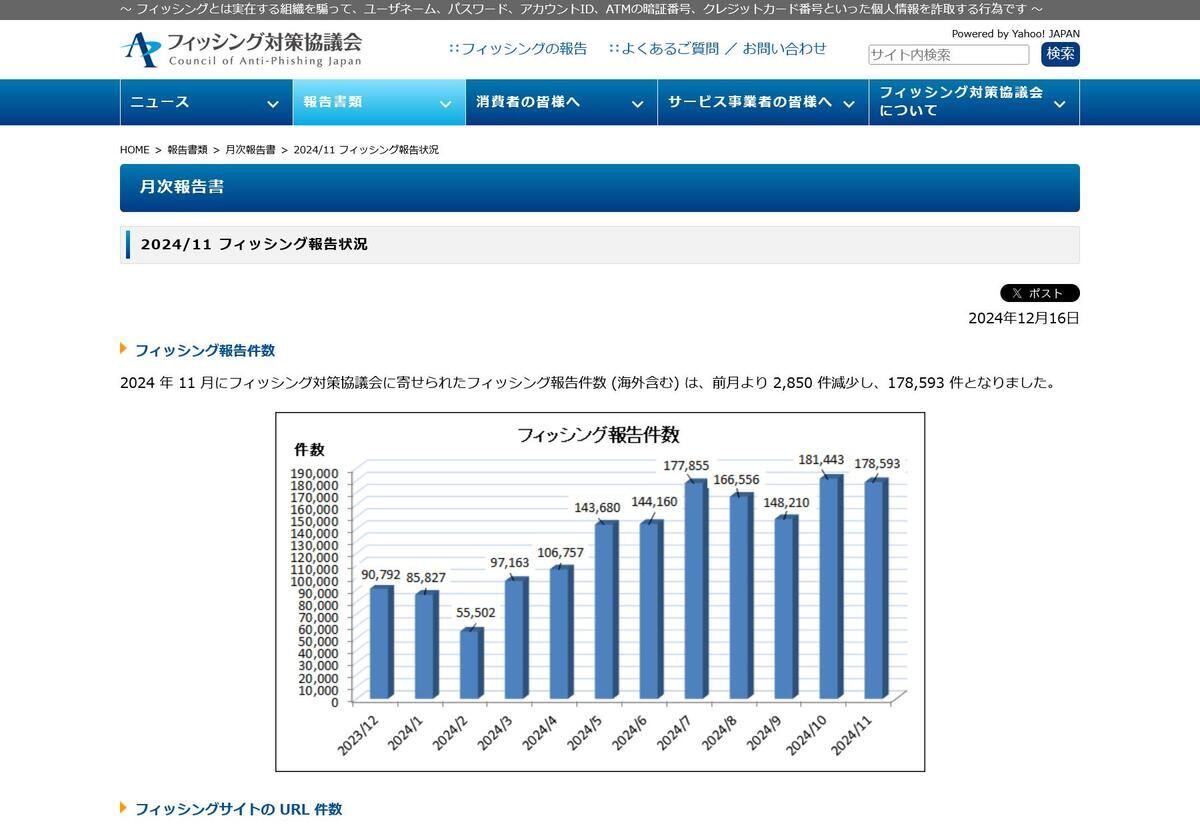

フィッシング対策協議会(Council of Anti-Phishing Japan)から2024年11月のフィッシング報告状況が報告された。11月はAmazonをかたるフィッシング詐欺の報告が減少したものの、依然として報告数全体の約22.9%を占めもっとも多いフィッシング報告だった。これにJCB、マスターカード、えきねっと、PayPayの報告が続き、上位5で全体の約57.1%を占めた。1,000件以上の報告があったブランドは24ブランドあり、全体の約94.0%を占めている(参考「11月フィッシング、Amazonをかたる詐欺が首位 - 報告件数は17万8,593件 | TECH+ (テックプラス)」)。

ショートメッセージサービス(SMS:Short Message Service)から誘導するスミッシングではクレジットカード系ブランドおよび東京電力を語るフィッシングの報告が多かったとされ、金融系、宅配便の不在通知を装うスミッシングの継続も報告された。フィッシング詐欺サイトは.comが約42.5%で最多となり、これに.cn(約36.4%)、.top(約9.1%)、.co(約1.8%)、.goog(約1.5%)、.chou(約1.5%)が続いた。

フィッシング詐欺メールに使われる文面はプレゼントキャンペーンに勧誘するものが先月に続き多く報告されている。正規キャンペーンのリンクを差し替えただけのフィッシングメールは判別が難しい。送信ドメイン認証のブランドロゴや電子署名などを確認することが望まれるほか、DMARC(Domain-based Message Authentication, Reporting, and Conformance)ポリシーをrejectに設定して運用することが望まれている。

フィッシング詐欺メールに使われる文章やHTMLは本物の文章を使ったり生成AIを利用したとみられるごく自然なものが増えており、一読しただけでは真偽の判断が困難になりつつある。ユーザーができることはこれまでと変わらず、少しでも違和感を覚えたら一旦手を止め、正規のサイトやアプリ、問い合わせ窓口から確認を行うなど、常に慎重に振る舞うことだ。

この問題に関してはメールサービスを運用している企業側の努力が効果につながる可能性が高い。11月は逆引き(PTRレコード)を設定していないIPアドレスからのメール送信が約85.9%と高い水準を維持した。特に大量配信される不正メールは逆引き設定のないケースが多くみられる。Gmail送信者ガイドラインは逆引き設定を必須としており、メールサービスを運用している組織には逆引き設定のないメールサーバーからのメールを受け取らないよう検討することが望まれている。

また、メールサービスを提供する通信事業者にはこれまでと同様にDMARCポリシーに従ってメールの配信を行うことや、迷惑メール対策の強化、Webメールやメールアプリにおいて送信ドメイン認証の検証結果とドメインをユーザーに警告表示する機能追加の検討が望まれている。

フィッシング詐欺は依然としてさまざまなサイバー攻撃の発端として悪用されており、終息する気配が見られない。今後もさまざまな方法で巧妙なフィッシング詐欺メールが毎日送られてくることを前提として日々活動していくことが、こうした詐欺の被害者にならないために必要になるものと見られる。

TP-Link製ルーターの使用禁止検討、米国政府の調査が進行中

12月18日(米国時間)にBleeping Computerから悩ましい発表が行われた。米国政府が2025年からTP-Link製のルーターの使用を禁止する可能性があるというものだ(参考「TP-Link製ルータの利用を禁止する可能性、米国当局が調査 | TECH+ (テックプラス)」)。

報道では米国の司法省(DOJ:United States Department of Justice)、商務省(DOC:United States Department of Commerce)、国防総省(DOD:United States Department of Defense)などがTP-Link製ルーターがサイバー攻撃に悪用されており、国家安全保障の脅威になっているか調査しているとされている。調査の発端理由としてはボットネット「CovertNetwork-1658(別名:Quad7)」の活動が挙げられており、このボットネットに侵害されたルーターの大部分がTP-Link製だったことが指摘されている(参考「SOHOルータから行われるパスワードスプレー攻撃に注意、中国の影 | TECH+ (テックプラス)」)。

米国内におけるTP-Link製ルーターの市場シェアは小規模オフィス・ホームオフィス(SOHO:Small Office/Home Office)向けルータの分野で約65%とされる。このルーターの使用が禁止されるとなれば大きな影響は避けられない。さらに、短期間でこうした高いシェアを獲得した背景には製造価格よりも安い価格で販売する不当廉売があるのではないかと疑われており、司法省は不当廉売についても調査中としている。

日本政府は米国政府ほどはこうした敵対的行動を取らない傾向が見られるため、仮に米国政府がTP-Link製のルーターの使用を禁止する方針を固めたとしても、日本政府が追従するかどうかは不透明だ。しかしながら、米国政府が禁止した製品を積極的に購入する理由もない。米国政府の疑念が真実だった場合には日本のユーザーも悪影響を受ける可能性があり、使用しているユーザーや企業自身が自らの判断で対応を行う必要が出てくる可能性がある。

まだ米国政府からの公式発表ではないため、今後の動向に注目し、その対応を見て今後の振る舞いを考える必要がある。TP-Link製のルーターを採用している場合には2025年に検討を行う必要が発生する可能性があることは頭に入れておきたいところだ。

CAPTCHAが危険に? マルウェア「Lumma Stealer」に感染する新たな攻撃手法

Webページはしばしば「CAPTCHA」を使う。人間がアクセスしていることを確認するためだ。

CAPTCHAは主にWebサイト上で自動化されたプログラム(ボット)による不正アクセスを防ぐために、人間とコンピューターを識別するためのテストのこと。Completely Automated Public Turing test to tell Computers and Humans Apart(完全に自動化された人間とコンピューターを識別するためのテスト)の略称で、画像認識や文字入力、数学的な問題解決などの形式を用いることが一般的だ。この仕組みはユーザーに簡単なタスクを課すことでプログラムでは解けない複雑さを活用し不正なトラフィックやスパム投稿を防止する役割を果たしている。

本来はWebサイトを守る目的を果たす機能だが、最近CAPTCHAは旗色の悪い報道が増えている。生成AIの登場でCAPTCHA自体が機能を果たさなくなっているという指摘から、CAPTCHAをマルウェアへの感染ルートとして悪用する手法が出回っているというものだ。

Mediumは12月16日(米国時間)、Guardioの研究者がCAPTCHAを悪用するソーシャルエンジニアリング攻撃手法「ClickFix」の新しい亜種を発見したと報じた。騙されたユーザーはマルウェアの感染を許してしまう(参考「CAPTCHAに回答するとマルウェアに感染、新しいサイバー攻撃に注意 | TECH+(テックプラス)」)。

-

“DeceptionAds” — Fake Captcha Driving Infostealer Infections and a Glimpse to the Dark Side of Internet Advertising | by Guardio | Dec, 2024 | Medium

この手法のアイデアはシンプルだ。CAPTCHAのフリをして、ユーザーに操作の指示を表示する。その指示はショートカットキーを押すという内容になっており、指示どおりにショートカットキーを押すとPowerShellコマンドが実行され、最終的にマルウェア「Lumma Stealer」に感染してしまう。

今回の報道に限らず、最近ではCAPTCHAの悪用やCAPTCHAが有効性を失ってきているという指摘が増えている。ユーザーはCAPTCHAが表示された場合、本当にそれがCAPTCHAであるか疑ってかかる必要が出てきた。少しでも違和感を感じたらそのCAPTCHAに従うのはやめ、別のアプローチでWebサイトに至るなどの方法を検討したり、そのCAPTCHAが偽物でないか調査するなどの操作を行うことが望まれる。

タスク詐欺とは? 400%増加の詐欺手法を知っておこう

ITの分野はほかのテック業界と比べて技術流動が早く、テックワードの入れ替わりも激しい。サイバーセキュリティの分野もそうだ。しばしば新しい言葉が登場し、当然のように使われる。こうした新しいワードを把握しておくことも、サイバーセキュリティに取り組んでいく上で大切になってくる。

今回は「タスク詐欺(Task Scams)」という言葉に注目したい。まだそれほど頻繁に使われている言葉ではないが、昨年比でタスク詐欺が400%増加したとの報道がMalwarebytesから行われた。タスク詐欺という言葉について認識するとともに、どのような詐欺なのか把握しておこう(参考「リモートワークが終わると支払い要求? 400%増加のタスク詐欺に警戒を | TECH+(テックプラス)」)。

タスク詐欺は「単純な仕事を斡旋して給与の支払いに金銭を要求する詐欺」のことを指す。米国連邦取引委員会(FTC:Federal Trade Commission)によると2020年に0件だったものが、2023年に5,000件、2024年上半期には20,000件報告されている。

「単純な仕事を斡旋して給与の支払いに金銭を要求する詐欺」という説明が矛盾しているように見えるが、実際にこうした行為が行われている。仕事をさせた挙げ句、最後に支払いを要求するという手口だ。意味が分からないかもしれないが、「給料を支払うためにデポジット(保証金)が必要であるため、先にデポジットの支払いを」という方法で被害者から金銭を巻き上げるという手口になっている。

日本国内において給与は「通貨で、直接労働者に、全額を、毎月1回以上、一定の期日を定めて」支払わなければならない。天引きについても法律の定めがあり、例外的に控除が認められているもの以外は天引きできないし、支払いを拒否することもできない。このため、タスク詐欺で使われている手口は日本においては違法行為であり、給与の支払いに対価が求められた時点でタスク詐欺である可能性が出てくる。

タスク詐欺はここ数年で一気に悪用が広がっている詐欺手口であり、今後さらに拡大する可能性もある。こうした詐欺が増加していることを覚えておこう。

ファイル転送ソフトやリモートツールの悪用が浮き彫りに、CISAが新たに4件のエクスプロイトをカタログに追加

米国土安全保障省サイバーセキュリティ・インフラストラクチャーセキュリティ庁(CISA:Cybersecurity and Infrastructure Security Agency)は、12月16日~22日にカタログに4つのエクスプロイトを追加した。

- CISA Adds Two Known Exploited Vulnerabilities to Catalog | CISA

- CISA Adds One Known Exploited Vulnerability to Catalog | CISA

- CISA Adds Four Known Exploited Vulnerabilities to Catalog | CISA

- CISA Adds One Known Exploited Vulnerability to Catalog | CISA

追加されたエクスプロイトは次のとおり。

- CVE-2024-20767 | CVE

- CVE-2024-35250 | CVE

- CVE-2024-55956 | CVE

- CVE-2018-14933 | CVE

- CVE-2022-23227 | CVE

- CVE-2019-11001 | CVE

- CVE-2021-40407 | CVE

- CVE-2024-12356 | CVE

影響を受ける製品およびバージョンは次のとおり。

- Adobe ColdFusion 0から2021.12までのバージョン

- Microsoft Windows 10 Version 1809 (32-bit Systems, x64-based Systems, ARM64-based Systems) 10.0.0から10.0.17763.5936より前のバージョン

- Microsoft Windows Server 2019 (x64-based Systems) 10.0.0から10.0.17763.5936より前のバージョン

- Microsoft Windows Server 2019 (Server Core installation) (x64-based Systems) 10.0.0から10.0.17763.5936より前のバージョン

- Microsoft Windows Server 2022 (x64-based Systems) 10.0.0から10.0.20348.2527より前のバージョン

- Microsoft Windows Server 2022 (x64-based Systems) 10.0.0から10.0.20348.2522より前のバージョン

- Microsoft Windows 11 version 21H2 (x64-based Systems, ARM64-based Systems) 10.0.0から10.0.22000.3019より前のバージョン

- Microsoft Windows 10 Version 21H2 (32-bit Systems, ARM64-based Systems) 10.0.0から10.0.19044.4529より前のバージョン

- Microsoft Windows 11 version 22H2 (ARM64-based Systems, x64-based Systems) 10.0.0から10.0.22621.3737より前のバージョン

- Microsoft Windows 10 Version 22H2 (x64-based Systems, ARM64-based Systems, 32-bit Systems) 10.0.0から10.0.19045.4529より前のバージョン

- Microsoft Windows 11 version 22H3 (ARM64-based Systems) 10.0.0から10.0.22631.3737より前のバージョン

- Microsoft Windows 11 Version 23H2 (x64-based Systems) 10.0.0から10.0.22631.3737より前のバージョン

- Microsoft Windows Server 2022, 23H2 Edition (Server Core installation) (x64-based Systems) 10.0.0から10.0.25398.950より前のバージョン

- Microsoft Windows 10 Version 1507 (32-bit Systems, x64-based Systems) 10.0.0から10.0.10240.20680より前のバージョン

- Microsoft Windows 10 Version 1607 (32-bit Systems, x64-based Systems) 10.0.0から10.0.14393.7070

- Microsoft Windows Server 2016 (x64-based Systems) 10.0.0から10.0.14393.7070より前のバージョン

- Microsoft Windows Server 2016 (Server Core installation) (x64-based Systems) 10.0.0から10.0.14393.7070より前のバージョン

- Microsoft Windows Server 2008 Service Pack 2 (32-bit Systems) 6.0.0から6.0.6003.22720より前のバージョン

- Microsoft Windows Server 2008 Service Pack 2 (Server Core installation) (32-bit Systems, x64-based Systems) 6.0.0から6.0.6003.22720より前のバージョン

- Microsoft Windows Server 2008 Service Pack 2 (x64-based Systems) 6.0.0から6.0.6003.22720より前のバージョン

- Microsoft Windows Server 2008 R2 Service Pack 1 (x64-based Systems) 6.1.0から6.1.7601.27170より前のバージョン

- Microsoft Windows Server 2008 R2 Service Pack 1 (Server Core installation) (x64-based Systems) 6.0.0から6.1.7601.27170より前のバージョン

- Microsoft Windows Server 2012 (x64-based Systems) 6.2.0から6.2.9200.24919より前のバージョン

- Microsoft Windows Server 2012 (Server Core installation) (x64-based Systems) 6.2.0から6.2.9200.24919より前のバージョン

- Microsoft Windows Server 2012 R2 (x64-based Systems) 6.3.0から6.3.9600.22023より前のバージョン

- Microsoft Windows Server 2012 R2 (Server Core installation) (x64-based Systems) 6.3.0から6.3.9600.22023より前のバージョン

- Cleo Harmony 5.8.0.24より前のバージョン

- Cleo VLTrader 5.8.0.24より前のバージョン

- Cleo LexiCom 5.8.0.24より前のバージョン

- NUUO NVRminiデバイスのupgrade_handle.php

- NUUO NVRmini2 3.11までのバージョン

- Reolink RLC-410W 1.0.227までのバージョン

- Reolink C1 Pro 1.0.227までのバージョン

- Reolink C2 Pro 1.0.227までのバージョン

- Reolink RLC-422W 1.0.227までのバージョン

- Reolink RLC-511W 1.0.227までのバージョン

- Reolink RLC-410W v3.0.0.136_20121102

- BeyondTrust Remote Support & Privileged Remote Access 0から24.3.1までのバージョン

今回の発表にはAdobeおよびMicrosoftの製品が含まれているほか、NASやネットワークカメラといったデバイスの悪用、ファイル転送ソフトウェアの悪用、リモートソフトウェアの悪用が報告されている。カタログにはネットワークを使用するデバイスの情報が登録されることも多い。

カタログにはセキュリティ脆弱性が発表された時期に関係なく、現在アクティブに悪用されているものが登録される仕組みになっている。カタログに追加された製品については定期的に確認を行い、企業や組織で使っているものが入っていないか確認するとともに、対象に入っている場合には内容の確認とアップデートや対策の適用を実施しよう。

* * *

JPCERT/CCが公表したシャープ製ルーターの脆弱性やCISAのカタログに追加されたエクスプロイト情報に該当する製品を使用している場合、早急に確認とアップデートを実施しよう。これにより第三者による不正アクセスやマルウェア感染のリスクを軽減できる。

TP-Link製ルーターやCAPTCHAを悪用した新たな攻撃手法に関する情報は、現在進行形で脅威が拡大している例だ。特に、TP-Link製ルーター使用を検討している場合や既に利用している場合は、該当する製品が脆弱性を抱えていないか確認するとともに、必要に応じてアップデートの実施や代替機器への切り替えも検討しよう。TP-Link製ルーターに関しては今後の米国政府の動向に要注目だ。

サイバーセキュリティの脅威は、多くの場合、迅速な対応によって被害を未然に防ぐことができる。該当製品やサービスを利用していなくても、定期的な脆弱性情報の確認と、システムのアップデートを習慣化することで、より高いセキュリティを確保できる。特に企業や組織では、運用中の製品が最新のセキュリティ基準を満たしているかを定期的に検証し、ユーザー自身も情報を積極的に取り入れて、適切な対応を取ることが望まれている。