Google Chromeチームは4月2日(米国時間)、「Chromium Blog: Fighting cookie theft using device bound sessions」において、セッションCookieの窃取に対抗するため「Device Bound Session Credentials(DBSC)」と呼ばれる新しい機能のテスト開始を発表した。このテストはベータ版のChromeを使用している一部のGoogleアカウントユーザーが対象とされる。

「Device Bound Session Credentials(DBSC)」の概要

Googleなどが提供するWebAPIは、認証後の再認証を回避するためにセッション情報をブラウザのCookieに保存する。この情報はセッションCookieと呼ばれ、所有者は本人でなくても認証をバイパスして一定期間アカウントにアクセスすることが可能になる。

そのため、サイバー犯罪者の積極的な収集対象とされており、情報窃取マルウェアが必ず収集する情報の一つとされる。

Google Chromeにおいても、セッションCookieの窃取によりアカウントを侵害される事案が長年報告されており問題となっていた。この問題を解決するため、Googleは「Device Bound Session Credentials(DBSC)」と呼ばれる新しい保護技術を開発。

DBSCはセッション情報をデバイスとひもづけることで、サイバー攻撃者が異なるデバイスからセッション情報を使用することを妨害する。DBSCによって保護されたセッション情報は同一のデバイス上でのみ使用できるため、攻撃者はリモートからセキュリティソリューションによる検出と保護をかいくぐって活動することを余儀なくされる。

DBSCを利用するには、デバイス上にトラステッドプラットフォームモジュール(TPM: Trusted Platform Module)が必要となる。TPMはWindows11が必須要件の一つとなったことで有名となったセキュリティモジュールで、公開鍵暗号の鍵ペアを安全に作成・検証する機能を持つ。

DBSCは秘密鍵をTPMモジュールに保存し、公開鍵をセッションCookieとひもづける形でサーバ上に保持する。セッションCookieとデバイスの同一性の検証は署名の正当性を確認することで行う。

具体的にはサーバから特定の文字列を送信し、この文字列をTPMモジュール内で秘密鍵を用いて署名(暗号化)して返信、その結果をサーバ内の公開鍵で検証(復号)することにより行われる。

今後の予定

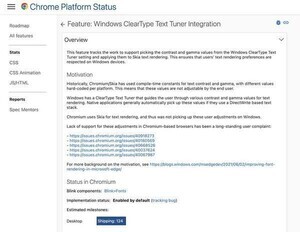

Googleは、今後の予定を「DBSC timeline · WICG/dbsc Wiki · GitHub」にて公開している。この予定表によると、2024年末までにChromeオリジントライアル(新機能の先行利用)を実施し、Chrome バージョン125から設定(#enable-standard-device-bound-session-credentials)を変更することでテストに参加できるとのこと。

DBSCはオープンで開発が進められており、Web標準を目標としている。その仕様の詳細は「GitHub - WICG/dbsc」から確認できる。Googleはこの新しい技術によりプライバシーとセッションCookieのいずれも保護できるとして、他のIDプロバイダーに参加を呼びかけている。