グーグルは11月21日、オフラインとオンラインのハイブリッドでGoogle for Educationのセキュリティ対策に関するメディア向けの勉強会を開催した。グーグル Chrome カスタマー & パートナー セールス エンジニアリング統括本部 Chrome Partner Sales 技術リードの池田憲一氏が説明を行った。

増加するランサムウェア

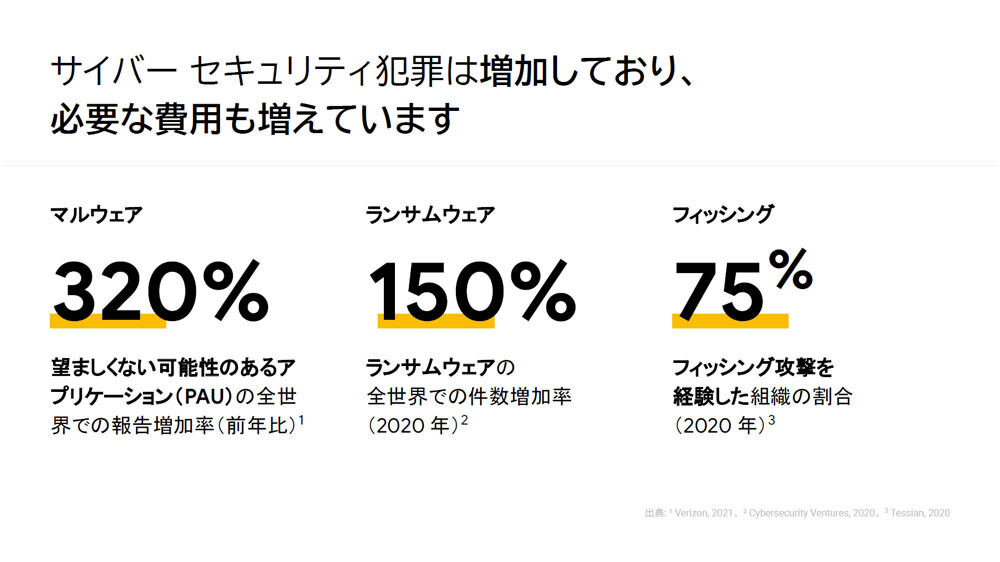

まず、池田氏は最近のセキュリティ動向について「特にランサムウェアが増加し、現時点でRaaS(Ramsomeware as a Service)のように組織がされたビジネスとして成り立っており、ターゲットは不特定多数だ。支払い金額は2020年と比較して、5倍に拡大している」と述べた。

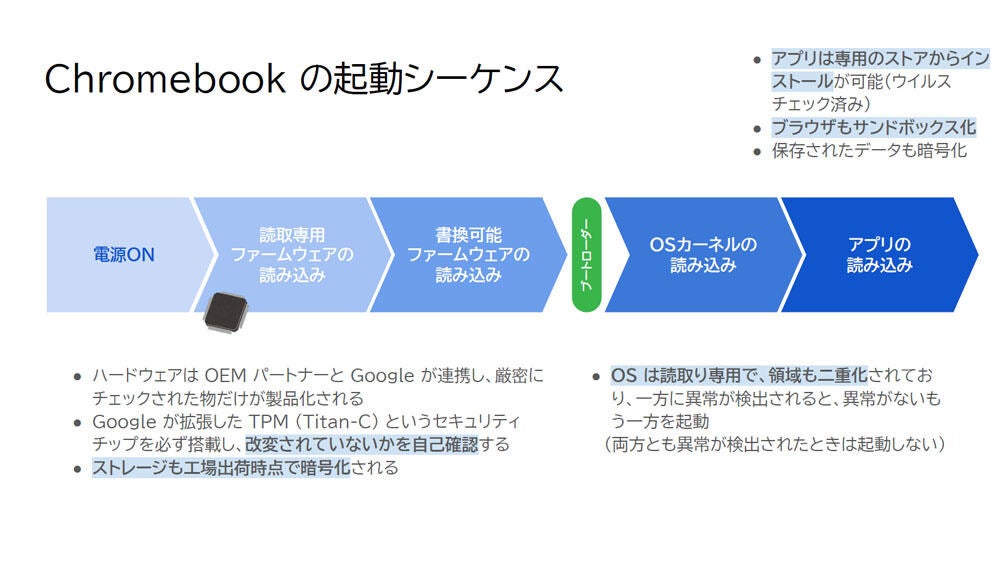

OSが起動するまでの流れは、(1)電源をON、(2)読取専用ファームウェアの読み込み、(3)書換可能なファームウェアの読み込み、(4)ブートローダー、(5)OSカーネルの読み込み、(6)アプリの読み込みとなる。狙われるリスクが高いのは(3)~(6)の段階だという。

同氏は「一番狙われやすいのは、ウイルス対策ソフト起動前の状態。また、ブートローダーを狙うと偽物のOSを起動させることができることから、OSの起動前に攻撃することでウイルスを仕込むことが可能だ。さらに、脆弱性を狙って、ファームウェアに書き込みをさせたり、ウイルス対策ソフトに仕込んだりしている。そのため、狙われるリスクを考えると(3)~(6)のエリアを保護すれば、ウイルスに侵入されることはない」と述べた。

Google for Educationのセキュリティ対策

その点、Google for Educationで利用するデバイス「Chromebook」はOEMパートナーとGoogleが連携し、厳密にチェックされたものだけが製品化されている。Googleが拡張した改変されていないか自己確認するTPM(Titan-C)というセキュリティチップを必須で搭載し、ストレージも工場出荷時点で暗号化される。

また、OSカーネルの読み込みは読取専用で領域も二重化されており、一方に異常が検出されると異常がないもう一方を起動する。そして、アプリは専用ストアのみからインストールが可能(ウイルスチェック済み)で、ブラウザもサンドボックス化されており、保存されたデータも暗号化される。池田氏は「Chromebookはウイルス対策ソフトはいらなければ、ランサムウェアも入り込む余地がない」と強調する。

一方、共同作業や遠隔授業などを可能にするクラウド型の学習プラットフォーム「Google Workspace for Education」もセキュリティ対策に余念がない。言わずもがな同プラットフォームは「Google Workspace」をベースにしており、Google Workspace自体はISMAP(政府情報システムのためのセキュリティ評価制度)に登録されているため、日本政府のお墨付きを与えられている格好だ。

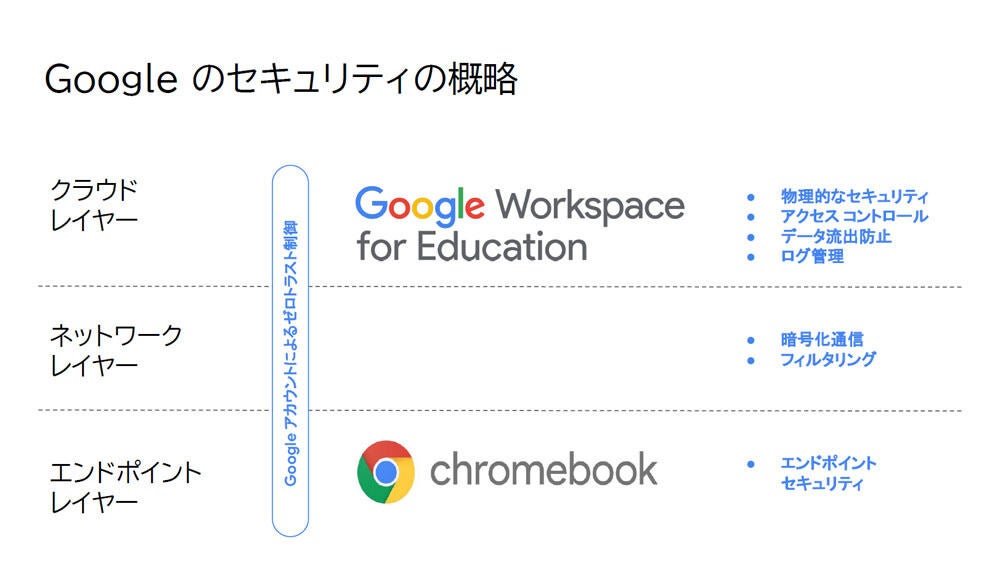

同氏は「どこに情報があるのかではなく、情報資産をどのように保護していくのかということが重要になってくる。Googleのセキュリティはクラウド、ネットワーク、エンドポイントそれぞれのレイヤにまたがっている」と説明した。

具体的には、Google Workspace for Educationはドライブからのデータ移動の制限やデータリージョンによる保管など物理的なセキュリティ、アクセスコントロール、データ流出防止、ログ管理を可能としている。さらに、ネットワークは暗号化通信、フィルタリングなど、エンドポイントはChromebookによるセキュリティ対応が施されている。

最後に池田氏は「こうしたセキュリティ対策に加え、グローバルにおいてセキュリティ規格の第三者認証を取得している。Googleは欧州のように厳しい要件を満たす必要があり、日本国内に関して言えば、ISMAPに関してはGoogle Cloud、Google Workspaceともに他社に先駆けて取得している。ただ、ヒューマンエラーで個人情報などが流出することも多いことから、セキュリティの機能を利用していくことが望まれる。先生による二段階認証の導入やアクセス制御の強化、ログの分析、エンドポイントのセキュリティ強化、セキュリティ意識の向上訓練を推奨している」と締めくくった。

なお、同社では11月21日にサイバー攻撃の傾向やセキュリティ設定、対策などをまとめた日本語版の小中高教育機関向け「サイバーセキュリティガイドブック」を公表している。