9月12日~15日に開催された「TECH+ EXPO for セキュリティ 2023」に、トライコーダ 代表取締役の上野宣氏が登壇。「攻撃者は如何にして侵入し、企業は如何にして守るのか?」と題して、セキュリティ対策への考え方と方法論について語った。

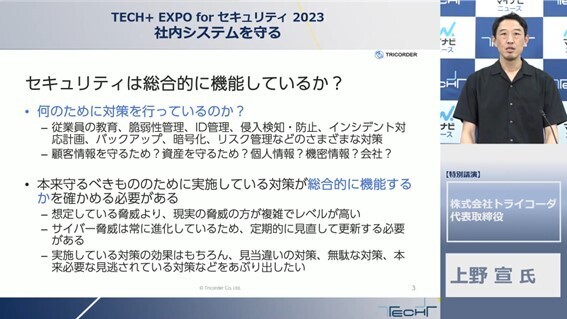

現在のセキュリティ対策が総合的に機能しているのか確認すべき

企業のネットワークシステムに実際に侵入し、その安全性を確認するペネトレーションテストを提供している上野氏は聴講者に、「攻撃者の視点から見て、セキュリティは総合的に機能しているか」と疑問を投げかける。

企業などでは多様な目的でセキュリティ対策を実施し、それぞれの動作や効果を確認している。しかし、それらが総合的に“本来守るべきもの”のために機能しているのかという点について確認をしたことがあるのか、ということだ。

「現在発生している脅威は、防御側の想定を超え、複雑かつレベルが高い場合が多いです。サイバー攻撃の高度化に対して、定期的に対策を見直していく必要があるでしょう」(上野氏)

対策手法の1つが、ペネトレーションテストだ。重要サーバへの侵入や機密データの窃取など攻撃者と同じ意図を、ユーザー企業と設定して達成可能かを確認する手法である。

アタックサーフェス (攻撃対象領域)は、クラウドやリモート環境、従業員の環境、グループ会社など、「その範囲が拡大している」と上野氏は語る。

これを管理する仕組みにASM(Attack Surface Management)があり、攻撃面の発見、リスク評価、組織全体の協力の3点がポイントだという。同氏は、経済産業省などが出しているガイドラインを参考にすることを推奨した。

管理が不十分な境界型セキュリティは破られると被害が拡大する

続いて話題は、境界型セキュリティの課題に移る。境界型セキュリティとは従来型の社内ネットワークでよく見られる手法であり、インターネットとイントラネットを分離して境界の内側を守るものだ。

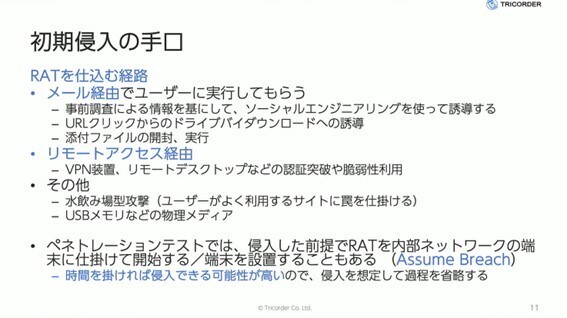

資産の管理が容易な一方で、「これを破る方法もある」と上野氏は言う。その1つがRAT(Remote Administration/Access Tool)だ。RATとは遠隔操作を目的とするマルウェアで、調査/攻撃ツールを同梱している。同氏曰く、オープンソースで公開されているものもあるそうだ。

また、LoLBaS(Living Off The Land Binaries and Scripts)という、侵入先のソフトウエアを使う攻撃手法もあり、攻撃か正当な使用かの判断が難しい。侵入に成功すると、内部からインターネット上にあるC2(Command and Control)サーバと通信し、遠隔でネットワーク探索や情報窃取などの操作を実行する。

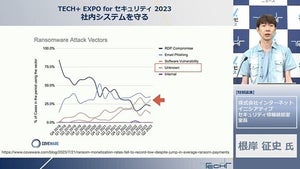

RAT設置で最も多い侵入経路はメールだと上野氏は説明する。ユーザーを騙して実行させるために、詐欺の手口を使うこともあるそうだ。

リモートワークの普及により、VPNなどの装置の脆弱性を突いた攻撃や、普段使われるWebサイトに罠を仕掛ける水飲み場型攻撃、USBメモリを使う攻撃なども発生している。

侵入者は、具体的にどのような行動を取るのか。

上野氏によると、まず感染したユーザーの場所と権限を調べ、権限昇格した上でネットワーク内の他の端末へ侵入していく。そして、より高い権限を奪い、その後の攻撃を進めていく。

境界型セキュリティは「内部は安全との建前のため、侵入されると自由に行動できてしまう」と同氏は語る。境界型でも管理を徹底していれば侵入を受けにくいが、ゼロトラストモデルへの移行が今の流れだそうだ。

ゼロトラストを目指しながら、漏えいを前提とした認証設計が必要

より強固なセキュリティを確保できるというゼロトラストだが、移行に時間がかかるのが問題だと上野氏は指摘する。

従来型ネットワークからゼロトラストへの移行はフェーズ1~3の3段階に分類される。

- フェーズ1 →各種クラウドサービスの活用、認証強化、EDR(Endpoint Detection and Response)を用いた端末セキュリティの強化

- フェーズ2 →クラウド型Proxyなどを使ったセキュアなローカルブレイクアウトの実現、多要素認証、IDaaSの利用

- フェーズ3 →従来型の社内ネットワークの廃止、ゼロトラストの実現、ネットワークや端末を常時監視・動的認可、SOC、相関関係分析

「フェーズ1や2までしか対策が進められていない会社が多く、狙われるケースが多いようです 」(上野氏)

移行の途中段階では、何が問題となるのか。上野氏はクラウドサービスの利用やリモートワークの増加など、環境が多様化して情報が分散してしまうことを挙げる。

クラウドサービスの場合、ID統合で管理できないサービスもあり、従業員にルールを課しても徹底できないケースもある。ユーザー側のネットワークからIDやパスワードなどを盗まれると、侵入できてしまうという問題もある。

「従来型のネットワークと比べ、クラウドでは侵入してから情報発見までの速度が、昔よりも速くなったと実感しています。クラウド環境では検索すると引き出したい情報にすぐにアクセスできますよね。攻撃者が探したいパスワードなどの機密情報も例外なく見つけやすいのです」(上野氏)

では、クラウドサービスへの侵害を防ぐには、どうすれば良いのだろうか。

上野氏は、徹底したID管理を推奨する。例えばIDaaSやシングルサインオン、二要素認証などだ。上野氏は、二要素認証 の導入を強く勧めると共に、適切なアクセス制御を実施し、ID管理とも組み合わせて認証や認可をマネジメントすることが重要だと説く。

また、同氏は、認証体制を設計する際は、アクセス情報の漏えいを前提にすべきだと提言する。二要素認証でも、ワンタイムパスワードが破られることがあるからだ。この対策として、FIDO2などハードウエアが関与する認証や、クライアント証明書の利用を挙げた。

また、端末の乗っ取りを想定して、ユーザー、デバイス、ネットワーク、データなどの情報を基にした動的アクセス・ポリシーによるアクセス制御を考えるべきだともアドバイスした。

「クラウドサービスへの攻撃に対して、ユーザー側での対策は容易ではありません」(上野氏)

その他にも、SIEM(Security Information and Event Management)、ウイルス対策ソフトやEDR によるID管理に加え、XDR(Extended Detection and Response)などで、広域な検出と対応が必要だそうだ。

さらに上野氏は「攻撃、防御ともに早期発見の必要がある」と指摘する。その手法として、CASB(Cloud Access Security Broker)やSSPM(SaaS Security Posture Management)を挙げ、検出できない攻撃への対処では脅威ハンティング(Thread Hunting)という手法を紹介した。

攻撃者の視点で体制をチェックし、定期的な見直しを

セキュリティ対策のポイントとして、上野氏は、ペネトレーションテスト実施後に行うべき行動を紹介した。システムの脆弱性対策、運用の脆弱性対策、サイバーレジリエンス能力の評価の3点だ。

同氏によると、多くのシステムで構築直後は堅牢だが、運用年数が経つにつれて人に起因する運用の脆弱性が生まれていくという。

3つ目のサイバーレジリエンス能力とは、侵入による組織への影響を最小化し、早急に平常状態に戻せる能力を指す。

これら3点を含めたサイバー攻撃への対応について、上野氏は対応に課題がないかを監視チームやCSIRT(Computer Security Incident Response Team)としっかりと検証しておくことを推奨した。

「侵入を受けた前提で被害最小化を考えることがゴールです。サイバー攻撃を100%防ぐことはなかなか難しくなります。本当に守るべきものを失わない限りは“かすり傷”だと考えると良いでしょう」(上野氏)

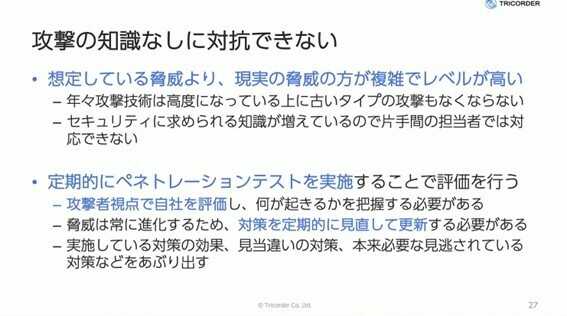

メリット、デメリットを踏まえ、自社に適したかたちを選定

その上で上野氏は、「攻撃に対抗するには、攻撃者側の知識が必要」だと強調する。ユーザー自身が攻撃を想定し、対応するには限度があり、現実の脅威のレベルはその想定を上回ってくる。そのため、「全て外部に任せるのではなく、最先端のことは専門家にやってもらう方法もある」と言う。そして、定期的なペネトレーションテストの実施により、攻撃者の視点で自社の体制を評価し、定期的に対策を見直すことの必要性を訴えた。

ペネトレーションテストに関しては、自社での実施と外部委託それぞれに、メリットとデメリットがあると上野氏は説く。

自社での実施は、環境を熟知していて問題発生時の対応が早いのがメリットだが、専門的なスキルの不足や上司などへの忖度がデメリットだという。

外部委託では、高い専門知識と公平な視点を持つのがメリットだが、ユーザー企業のシステムへの理解度不足やユーザーとのギャップによるコミュニケーションの問題などをデメリットとして挙げた。

「日々脅威が増すサイバー攻撃に対して、攻撃者の視点を携えながら、自社の環境と照らし合わせた対策を取るべきです」(上野氏)

最後に同氏は、「彼を知り己を知れば百戦殆からず」という『孫子』の言葉を引用し、自身の講演を結んだ。