eSecurity Planetはこのほど、「A Threat to Passkeys? BrutePrint Attack Bypasses Fingerprint Authentication|eSecurityPlanet」において、スマートフォンの指紋認証をバイパスを実現するサイバー攻撃について記述された論文「BrutePrint: Expose Smartphone Fingerprint Authentication to Brute-force Attack」を紹介した。

同論文で、中国のセキュリティ研究者である浙江大学のYiling He氏およびTencent SecurityのYu Chen氏の両名はこの攻撃を「BrutePrint攻撃」と呼んでおり、指紋画像をハイジャックを実現するとしている。

BrutePrintのような攻撃は、パスワードを指紋認証や顔認証などの認証方法に置き換えるために普及しつつあるパスキーにとって大きな脅威となる可能性があると指摘されている。しかも、この攻撃は安価に実行でき、必要な機器は主にプリント基板(PCB: Printed Circuit Board)のみで、特定のスマートフォンモデルに関してはフレキシブルプリント回路基板(FPC: flexible printed circuit)が必要で、機器のコストは合計で15ドル程度といわれている。

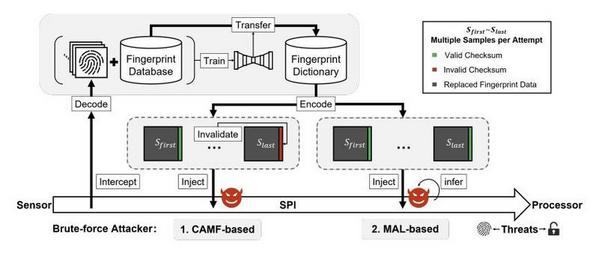

BrutePrintは簡単にいうと、試行制限を回避して指紋画像をハイジャックするための仲介役として機能する攻撃のこと。この攻撃では、2つのゼロデイ脆弱性「CAML(Cancel-After-Match-Fail)」「MAL(Match-After-Lock)」のいずれかを悪用することで、試行回数を回避できると説明されている。これらの脆弱性は実装上のバグではなく、認証フレームワークの論理的な欠陥を悪用するため、さまざまな機種やOSに存在していると説明している。

Apple iPhone SEおよびiPhone 7、Samsung Galaxy S10+、OnePlus 5Tおよび7 Pro、Huawei P40およびMate30 Pro 5G、OPPO Reno Ace、Vivo X60 Pro、Xiaomi Mi 11 Ultraと10種類のスマートフォンモデルで攻撃を試したところ、AppleのTouch IDの試行制限を3倍超えることができ、Androidでの無制限の試行を可能にし、ブルート フォース攻撃への道を切り開くことに成功したと報告している。

指紋画像のハイジャックに関しては指紋センサーのSPI(Serial Peripheral Interface)プロトコルの弱点が使われており、中間者攻撃(MITM: Man-in-the-middle attack)で実現されている。Touch IDを除くSFA(Smartphone Fingerprint Authentication)センサーはデータを暗号化しておらず相互認証もしていないため、中間者攻撃に対して脆弱と指摘しており、SPI上で指紋データを暗号化しているAppleの製品を除くすべてのデバイスで実現可能であると伝えている。