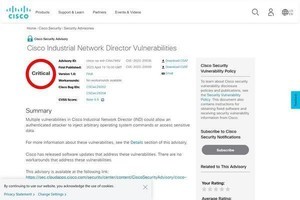

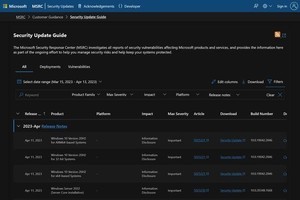

米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA: Cybersecurity and Infrastructure Security Agency)は5月9日(米国時間)、「Microsoft Releases May 2023 Security Updates|CISA」において、Windowsなど複数のMicrosoft製品に複数の脆弱性が存在すると伝えた。対象の脆弱性を悪用されると、遠隔から攻撃者によって影響を受けたシステムの制御権が乗っ取られる危険性がある。

脆弱性に関する情報は次のページにまとまっている。

- May 2023 Security Updates - Release Notes - Security Update Guide - Microsoft

- Security Update Guide - Microsoft

脆弱性が存在するとされるプロダクトは次のとおり。

- Microsoft Bluetooth Driver

- Microsoft Edge (Chromiumベース)

- Microsoft Graphics Component

- Microsoft Office

- Microsoft Office Access

- Microsoft Office Excel

- Microsoft Office SharePoint

- Microsoft Office Word

- Microsoft Teams

- Microsoft Windows Codecs Library

- Reliable Multicast Transport Driver (RMCAST)

- Remote Desktop Client

- SysInternals

- Visual Studio Code

- Windows Backup Engine

- Windows Installer

- Windows iSCSI Target Service

- Windows Kernel

- Windows LDAP - Lightweight Directory Access Protocol

- Windows MSHTML Platform

- Windows Network File System

- Windows NFS Portmapper

- Windows NTLM

- Windows OLE

- Windows RDP Client

- Windows Remote Procedure Call Runtime

- Windows Secure Boot

- Windows Secure Socket Tunneling Protocol (SSTP)

- Windows SMB

- Windows Win32K

2023年5月にセキュリティアップデートの対象となっている脆弱性のうち、 「CVE-2023-29336」「CVE-2023-24932」は悪用が確認されている。CISAは「CVE-2023-29336」として特定されている脆弱性を同日カタログに追加するなどし注意を促している(参考「CISA Adds One Known Exploited Vulnerability to Catalog | CISA」)。

マイクロソフトはWindows Updateなどを通じて修正プログラムの配信を行っているほか、セキュアブートのセキュリティ機能のバイパスの脆弱性である「CVE-2023-24932」についてガイダンスを公開している。この脆弱性が悪用されると、影響を受ける製品に物理的にアクセスできるか、ローカルの管理者権限を持つ攻撃者がセキュアブートをバイパスする危険性がある。

JPCERT/CCによると、脆弱性に対する保護を適用するには、今回の更新プログラムに含まれる修正を適用後、ブータブルメディアやリカバリーイメージなどを更新した上、手動で保護を適用する必要があるという。24年第1四半期には修正が強制適用されるとのこと。