CERT Coordination Center (CERT/CC)は8月11日(米国時間)、「Signed third party UEFI bootloaders are vulnerable to Secure Boot bypass」において、複数の署名入りサードパーティ製UEFIブートローダがセキュアブートバイパスに対して脆弱性であると伝えた。この脆弱性が悪用されると、ブートプロセス中に攻撃者に署名されていないコードを実行されてしまうとのことだ。

Eclypsiumのセキュリティ研究者が、マイクロソフトによって署名および認証された特定の3つのUEFIブートローダに、セキュリティ機能バイパスの脆弱性があることを発見した。脆弱なブートローダは、CVE-2022-34302またはCVE-2022-34301およびCVE-2022-34303経由でセキュアブートをバイパスするよう仕掛けられる可能性があることがわかった。

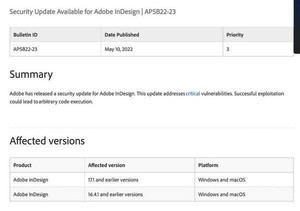

発見された脆弱性の影響を受けるベンダ固有のブートローダは次のとおり。

- New Horizon Datasys Inc (CVE-2022-34302)

- CryptoPro Secure Disk (CVE-2022-34301)

- Eurosoft (UK) Ltd (CVE-2022-34303)

起動初期の段階で実行されるコードは攻撃者に永続性を与え、オペレーティングシステムの再起動や再インストール後も存続する任意のカーネル拡張を読み込む可能性がある。また、一般的なオペレーティングシステムベースおよびエンドポイント検出応答(EDR: Endpoint Detection and Response)のセキュリティ防御を回避できる可能性もあるとされている。

これら脆弱性に対して、ベンダーからセキュリティ更新プログラムが提供されており、パッチの適用が推奨されている。更新プログラムはOEMベンダまたはOSベンダーから提供され、更新されたSecure Boot Forbidden Signature Database (DBX)をインストールすることができる。

CERT Coordination Centerはベンダーに対し、DBXの変更によってシステムが不安定になる可能性があるため、DBXの更新でシステムが使用不能にならないことを確認するよう強く推奨している。また、企業やクラウドプロバイダーは必要なセキュリティアップデートを行い、DBXファイルが起動不良のリスクなく、確実に実装されていることを確認することが望まれている。