近年、世界的に「サプライチェーン攻撃」と呼ばれる攻撃手法による被害が増加している。サプライチェーン攻撃とは、主に製品やサービス提供、あるいは情報連携のネットワークを通じて連鎖的に攻撃範囲を拡げていくタイプのサイバー攻撃を指す用語である。比較的セキュリティ対策が弱いとされる取引先やグループ会社が侵入経路になるケースが多いとされているが、被害が拡大する隠れた要因の一つに、拠点間を結ぶSSL-VPN製品の脆弱性が放置されがちなことも挙げられるとされている。

JPCERTコーディネーションセンター(JPCERT/CC: Japan Computer Emergency Response Team Coordination Center)が7月14日に公開した次のレポートにおいて、サプライチェーン攻撃とSSL-VPN製品の脆弱性の関係について、詳しく解説している。

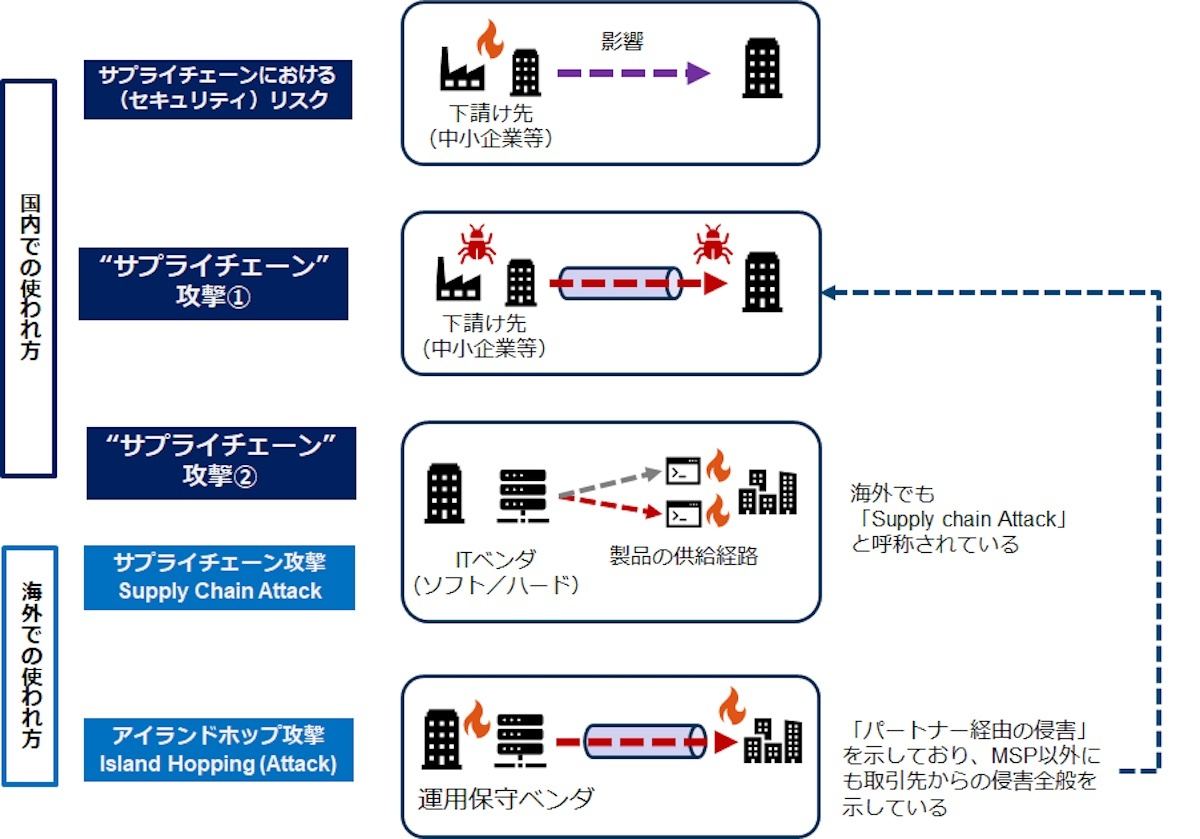

「サプライチェーン攻撃」という用語については確たる定義はないが、JPCERT/CCは、国内と海外では下図に示すように若干その意味合いが異なることが多いと指摘している。国内でサプライチェーン攻撃と呼ばれる事例は、海外で言うところの「アイランドホップ攻撃」にあたるケースが多いという。

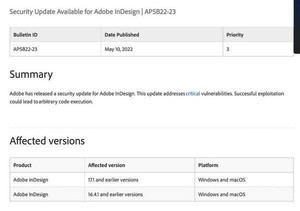

アイランドホップ攻撃は、取引先やグループ会社などのパートナー会社を経由して攻撃範囲を広げていく。このとき、侵入経路となったグループ会社のセキュリティ対策に注目が集まりがちだが、セキュリティリスク対応の観点では、拠点間のネットワークを繋いでいるSSL-VPN製品にも着目するべきだという。実際の侵害の事例では、長期間にわたってSSL-VPN製品の既知の脆弱性が放置されたままになっており、それを侵害に利用されたというケースが多々あるからだ。

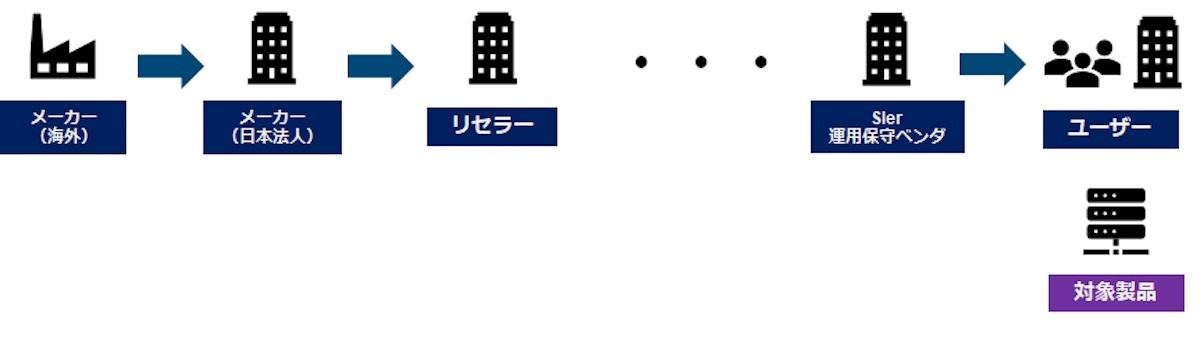

では、なぜSSL-VPN製品の脆弱性は放置されてしまうのだろうか。国内の企業では、SSL-VPN製品の大半はメーカーの日本法人や日本総代理店から直接購入しているのではなく、リセラーやSIer経由で購入・導入がなされているケースが多い。そのため、脆弱性などの重要な情報がメーカーから直接ユーザーに伝えられるルートがなかったり、適切な運用保守契約が結ばれておらず脆弱性対応などがサポートされていなかったりする現状がある。

これは、決してサプライチェーン攻撃やアイランドホップ攻撃に関する問題ではなく、もっと根本的なIT製品の流通や導入、および運用における問題である。ところが、実際に攻撃の被害が発生した場合でも、「サプライチェーン攻撃」という用語に隠されて、このような商流上の問題が見逃されがちになっているとレポートでは指摘されている。