Microsoftは6月30日、Microsoft Security Intelligenceの公式Twitterアカウントにおいて、Linuxサーバを標的とした長期に渡るマルウェアキャンペーンについて新しい活動を観測したとして警告を行った。

報告されたのは「8220」として追跡されているサイバー攻撃グループによる活動。最新の攻撃キャンペーンにおいてAtlassian Confluence Serverの脆弱性(CVE-2022-26134)およびOracle WebLogicの脆弱性(CVE-2019-2725)を悪用し、暗号通貨マイナーをインストールさせる攻撃が確認されたという。

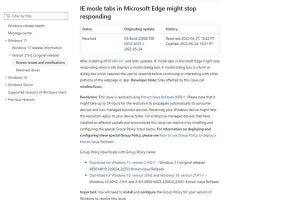

この攻撃キャンペーンに関する報告は、次のツイートから始まる一連の投稿によって行われた。

CVE-2022-26134は2022年6月3日に修正パッチがリリースされたAtlassian Confluence Serverにおけるリモートコード実行の脆弱性である。また、CVE-2019-2725は2019年4月26日に修正パッチがリリースされたOracle WebLogic Serverにおけるリモートコード実行の脆弱性である。いずれの脆弱性も、8220による攻撃キャンペーン以外にも暗号通貨マイナーやランサムウェアをインストールさせるための攻撃において積極的に利用されていることが確認されている。

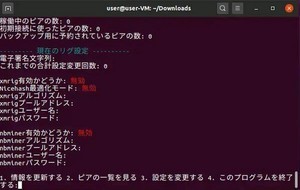

Microsoftによれば、8220の攻撃では、これらの脆弱性を悪用した新バージョンの暗号マイナーおよびIRCボットが利用されていることが確認されたという。最新のキャンペーンはi686およびx86_64のLinuxシステムを標的としており、CVE-2022-26134やCVE-2019-2725を使った初期アクセスに成功した後に、マルウェアローダーによってリモートサーバから暗号通貨マイナーの「PwnRig」やIRCボットを取得してインストールする。そして、cronジョブを利用して60秒ごとにスクリプトを実行するように設定することで攻撃の永続性を確保する。

さらにこのマルウェアローダーは、IPポートスキャンツール「masscan」を使用してネットワーク内の他のSSHサーバを検索し、GoLangベースのSSHブルートフォースツール「spirit」を使用して自動で感染を拡げる機能も有しているという。Microsoft Security Intelligenceによる一連のツイートの最後には、この攻撃の検出に役立つIoC(侵害の痕跡)の情報も投稿されている。