先日、チェック・ポイントは「2022 セキュリティ レポート」の日本版を発表し、その中で2021年のサイバーセキュリティ動向を公表しました。チェック・ポイントの脅威インテリジェンス部門であるCheck Point Research(以下、CPR)によると、前年の2020年と比べ2021年は、グローバルで50%、国内では85%のサイバー攻撃の増加を観測しており、攻撃は増加の一途をたどっています。

また、警視庁によるレポート「令和3年におけるサイバー空間をめぐる脅威の情勢等について」では、昨年中のサイバー犯罪の検挙件数は、1万2209件と過去最多を記録し、「サイバー空間における脅威は極めて深刻な情勢が続いている」といいます。

もはや、サイバー攻撃は対岸の火事ではありません。現在、攻撃の入り口はモバイルデバイスや企業メール、クラウド、Webアプリケーション、Webサーバと多岐にわたっており、あらゆる企業・組織が攻撃のターゲットになりうる可能性があります。

「2022 セキュリティ レポート」は2021年のサイバー攻撃の動向を紹介したものですが、決して「昨年の事件簿」や「過去の物語」と捉えないでください。今年に入ってからも大きなサイバーインシデントが日々ニュースで取り上げられていますが、これは昨年のトレンドに基づいた流れと言えます。

本稿を通して昨年の動向を紹介することで、日常生活にまで迫るサイバー攻撃の現実を知っていただき、ぜひマインドセットを見直すきっかけになれば幸いに思います。

国内のサイバー攻撃数は前年比85%

2021年、サイバー攻撃は前年比でグローバル50%、国内で85%、APAC全体で25%増加しました。以下のグラフは1組織当たりの週平均のサイバー攻撃数を示しており、2021年の後半、初めて日本がグローバル全体の平均数を上回りました。

実際に攻撃が一番増えたのは東京オリンピックの前後で、そちらも平均攻撃数に影響したといえますが、年間を通して攻撃数は増え続けています。

マルウェアのタイプ・ファミリ別の動向

2021年に攻撃を実行したマルウェアのうち最も多かったのは、グローバル、日本ランキングともにボットネットでした。ボットに感染したコンピュータは、攻撃者の指示にあわせて一斉に遠隔操作され、攻撃を次のステージに進めたり、情報漏洩などを行ったりします。

ボットネットに対しては、アンチボット機能を搭載したUTM(ネットワークセキュリティ)、エンドポイントおよびモバイルセキュリティの採用といった対策が有効となります。

また現在、日本で活発なマルウェアにEmotet(エモテット)がありますが、このトレンドは2021年から続くものです。2021年に国内で最も検出されたマルウェアランキングの3位にEmotetは入っています。かつてはバンキング型のトロイの木馬として使用されたEmotetですが、現在は他のマルウェアの拡散や、悪質なキャンペーンなどにも使われており、フィッシングメールにも利用されています。

年代別で見る脆弱性悪用の傾向

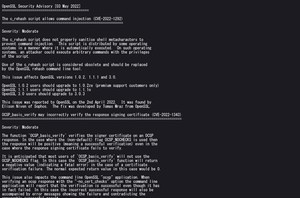

次のグラフは2021年に行われた攻撃において、どの年に公開された脆弱性が最も悪用されたかを示しています。2017年が最も高い17%となっており、この傾向はしばらく続いています。主な脆弱性としては、JavaでWebアプリケーションを構築するオープンソース・フレームワークであるApache Struts2のリモートコード実行(CVE-2017-5638)が挙げられます。

また、2021年には28,695件の脆弱性が確認されており、これは今までの最高値にあたります。多岐にわたるデバイスの利用、クラウド、アプリ環境なども影響があるといえます。

悪用された脆弱性のタイプ

悪用された多くの脆弱性はWebサービスに関連し、「脆弱性悪用のタイプ」別ランキングではトップ10のほとんどがそれに関係するものとなっています。一般的には、Windows関係の脆弱性が多いイメージがありますが、Webサーバ系、Linux系の脆弱性悪用もトレンドとして見受けられます。

また、実行タイプは、リモートコードの実行(日本55%、グローバル61%)が1位となりました。攻撃者は組織のコンピュータシステムに入り込み、攻撃をリモートで進行していきます。昨年発見された脆弱性のうち4,000件以上はこのリモートコードの実行が可能で、攻撃者のツールは増え続けていることがうかがえます。