JPCERTコーディネーションセンター(Japan Computer Emergency Response Team Coordination Center:JPCERT/CC)は4月21日、「インターネット定点観測レポート(2022年 1~3月)」を公開した。インターネット定点観測レポートは、インターネット上に分散配置した複数の観測用センサーを使用して、不特定多数に向けて発信されるパケットを継続的に観測した結果をまとめたもの。これらのパケット情報を脆弱性やマルウェアなどの情報と対比することで、サイバー攻撃活動やその準備活動の捕捉に役立てることができる。

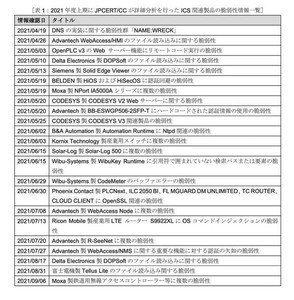

2022年第1四半期(1月〜3月)に国内で観測されたパケットの宛先ポート番号のトップ5は下表のとおり。

| 順位 | 宛先ポート番号 | 前四半期の順位 |

|---|---|---|

| 1 | 6379/TCP(redis) | 1 |

| 2 | 23/TCP(telnet) | 2 |

| 3 | 123/UDP(ntp) | 6 |

| 4 | 22/TCP(ssh) | 3 |

| 5 | 445/TCP(microsoft-ds) | 4 |

TCP 6379番ポートはNoSQLデータベースの「Redis」で使用されるポートで、2022年半ばから増加傾向にあったが、下図の推移グラフを見るとこの四半期では緩やかに減少していることがわかる。TCP 23番ポートは短期間での増減が複数回発生おり、この理由はIoT機器等をマルウェアに感染させようとする攻撃が繰り返し行われたことによるものだと推測されている。

本四半期における注目すべき現象としては、次の2点が挙げられている。

- ウクライナを送信元地域とした跳ね返りパケット数の増加

- カザフスタンを送信元地域としたパケット数の一時的な減少

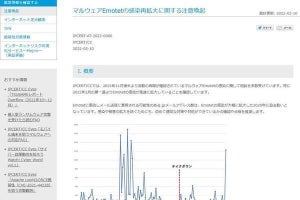

前者は、2022年2月中旬頃からウクライナを送信元地域としたSYNおよびACKフラグがセットされたTCPパケットが増加したというもの。SYNおよびACKフラグがセットされたパケットは、DDoS攻撃を受けた地域からの跳ね返りパケットとして観測される。そのため、今回の跳ね返りパケットの増加は、この時期にウクライナが大規模なDDoS攻撃を受けた形跡だと考えられるという。実際、ロシアによるウクライナ侵攻が開始された前後から、ウクライナの組織に対して複数回に渡ってDDoS攻撃が行われたことが報告されている。

カザフスタンについては、2022年1月1日に発表された液化石油ガスの価格に対してデモ活動が活発化し、1月5日に大統領が全土に対して非常事態宣言を発令した。これに関連して、カザフスタン全土で1月5日から10日にかけてインターネットが遮断されたと推測されている。この通信制限の影響がJPCERT/CCによる観測データにも現れたものとみられている。