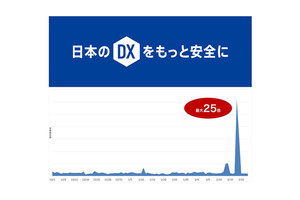

米国Cybereasonのグローバルセキュリティオペレーションセンター(GSOC)は3月7日(米国時間)、「THREAT ALERT: Emotet Targeting Japanese Organizations」において、2022年の第1四半期に入って日本でEmotetマルウェアへの感染のリスクにさらされている組織が急増しているとして警告した。

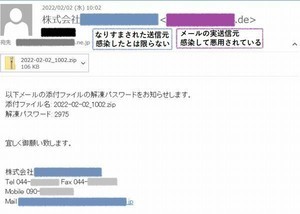

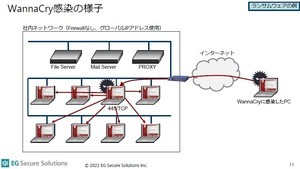

Emotetは2014年ごろに登場し、2020年にかけて世界中で猛威を奮った悪名高いマルウェアである。電子メールの添付ファイルによって拡散され、感染すると情報の盗み出し、重要なファイルの破壊や暗号化、他のコンピュータへの感染の拡大といったさまざまな被害をもたらすことで知られている。2021年初頭に各国当局の共同オペレーションによって一時的に撲滅に追い込まれたが、同年11月頃より再び活発になり、新しい攻撃キャンペーンが多数報告されている。

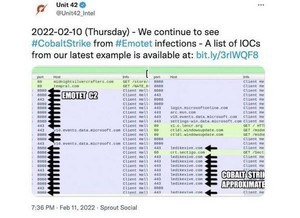

2022年になってCybereason GSOCが観測した攻撃キャンペーンでは、電子メールに添付されたMicrosoft Excelのファイルを開くことで初期の侵害が行われることは従来の攻撃と同様だが、その後の完全な感染に至るまでのプロセスが2021年末に観測されたものとは若干異なるという。

従来の攻撃では、Excelファイルに埋め込まれたマクロが悪意のあるプログラムをダウンロードして侵害を確立させる仮定でPowerShellスクリプトが使用されていたが、新しい攻撃ではPowerShellは用いられないことが確認されている。

この攻撃では、ExcelマクロはEmotetの本体を外部からDLL形式でダウンロードし、拡張子.ocxのファイルとして一時保存する。その後マクロは、Windowsユーティリティのzippy32を使用してダウンロードしたEmotetを実行し、DLLファイルをランダムなファイル名でコピーする。その後、EmotetはコピーされたDLLファイルをzippy32ユーティリティで実行し、レジストリキーを作成するなどして攻撃の永続化を行うという。

感染に成功したEmotetは、侵害されたコンピュータでさまざまな悪意のあるアクティビティのためのプロセスを実行する。Emotetが実行するプロセスのほとんどはランダムな名前を持ち、zippy32プロセスの子プロセスとして起動されるという。

Emotetの脅威は今後も継続することが予想されている。被害のリスクを軽減するには、Emotetがどのような手口で広まっているかをよく知り、セキュリティ対策をアップデートしていくことが重要である。