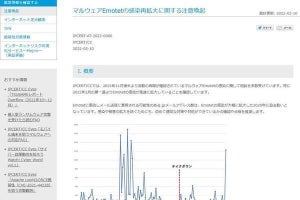

The Hacker Newsは2月28日(米国時間)、「Reborn of Emotet: New Features of the Botnet and How to Detect it」において、悪名高いマルウェア「Emotet」が再び猛威を奮い始めていると伝えた。2021年1月からしばらくEmotetを悪用した攻撃キャンペーンは下火になっていたが、2021年11月ごろから再び活動が活発になってきた。The Hacker NewsはEmotetの活動再開に伴って、新機能が追加されたと指摘している。

最初に登場した2014年ごろ、Emotetはまだ目立った特徴はない典型的なトロイの木馬でしかなかったが、その後の度重なるアップデートによって凶悪さを増し、2020年には史上最も凶悪なマルウェアのとも言われるようになった。2021年1月に欧米の当局によって一度は無効化されたが、それからおよそ10カ月の休眠期間を経て、さらに強力になって復活した模様だ。

現在確認されている新機能および旧バージョンからの変更点としては、以下が挙げられている。

- Windows OSでHTA(HTML Application)を実行するMSHTAを再び活用するようになった

- URLやIPアドレス、コマンド、シェルコードなど、検出につながる悪意のある文字列の隠蔽工作は常に変化している

- C2フレームワークとしてCobaltStrikeを利用している。これによって最初の感染からランサムウェア攻撃までの時間が大幅に短縮される

- プロセスツリーによる検出を回避するために実行チェーンが変更された

より具体的な事例としては、2022年1月にTrendMicroより報告された16進/8進表現を使ってIPアドレスを隠蔽する手口、同2月にPalo Alto Networksよって報告されたmshta.exeとPowerShellを使って2段階でマルウェアに感染させる手口などを挙げることができる。

Emotetの脅威は今後も継続することが予想されているため、効果的なセキュリティ対策を導入して常に最新の状況に対応していくことが重要だ。