Trend Microは1月21日、「Emotet Spam Abuses Unconventional IP Address Formats to Spread Malware」において、マルウェア「Emotet」への感染を狙う新しいスパムキャンペーンを観察したことを報告した。このキャンペーンはIPアドレスの16進表現または8進表現が使用されているのが特徴で、これによって従来のパターンマッチングによる検出が回避される恐れがあるという。

Emotetは、機密情報の盗み出しや身代金詐欺などに利用されているトロイの木馬型のマルウェアである。ユーザーのPCに感染すると、外部のサーバ(C&Cサーバ)と通信して任意の命令を実行したり、キーロガーやランサムウェアなどの別のマルウェアをダウンロードしたりして感染するなどの機能を持っている。

多くの場合、Emotetを利用した攻撃は電子メールによるスパムキャンペーンから始まることが知られている。電子メールに添付されたMS Officeファイルを開くと、ファイルに仕込まれたマクロが実行され、外部のサーバからEmotetの本体がダウンロードされる。

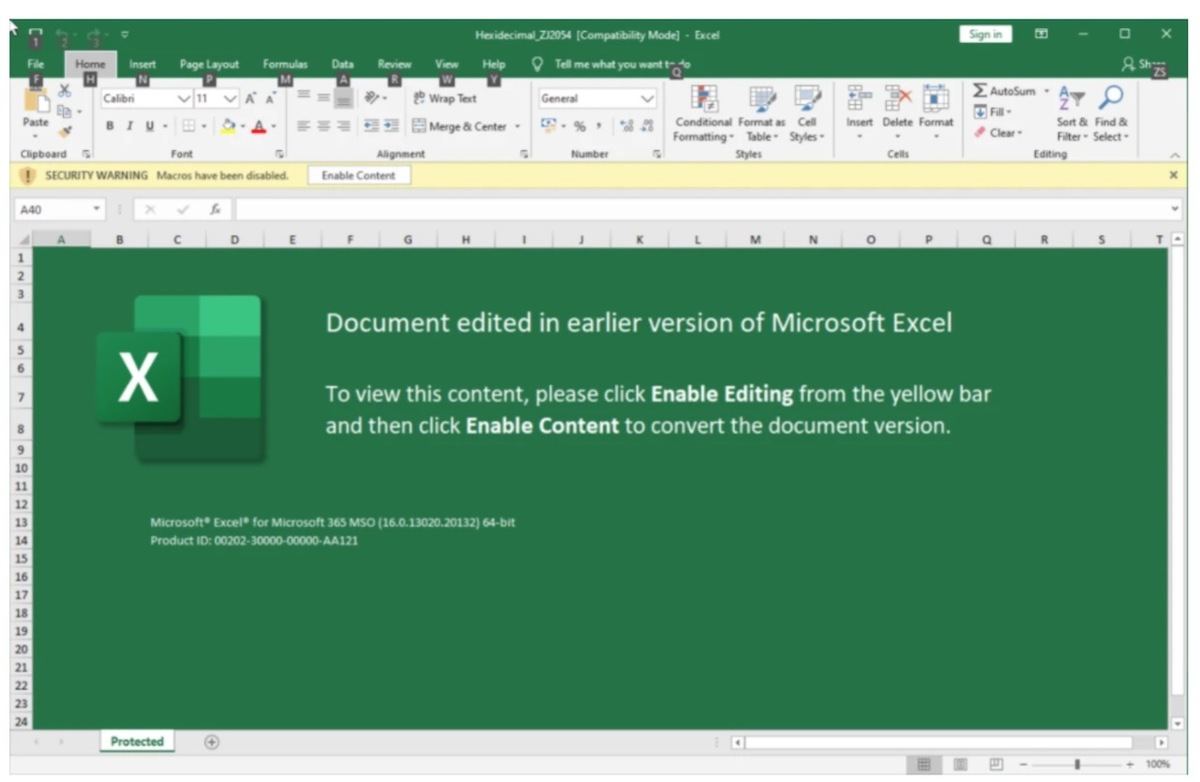

今回観測された新しいキャンペーンも同様で、電子メールに添付されたOfficeファイルが攻撃の起点となっている。ユーザーが添付ファイルをクリックすると、Excel 4.0マクロによってEmotetへの感染が行われる。外部サーバのURLは難読化されているが、特徴的なのはホストのIPアドレスが16進数表現または8進数表現で記載されていることだという。

マクロは、この16進数または8進数のIPアドレスを10進数表現に変換して外部サーバと通信し、リモートホストからコードをダウンロードして実行する。IPアドレスを16進数や8進数で表記しているのは、従来のマルウェア検出プログラムによるパターンマッチングを回避することが目的だと考えられる。

なお、Excel 4.0マクロは、現在の最新版のExcelではデフォルトで無効化されている。Emotetスパムキャンペーンで使用されるOfficeファイルは、開く際にマクロを有効化するようにユーザーに要求するが、これに従わないように注意する必要がある。

Emotetを利用したサイバー攻撃は、2021年1月に米国や欧州の当局による捜査で一度は無効化された。しかし、同年11月頃から再び活動が活発化してきたことが確認されており、現在も油断できない状況となっている。有効なセキュリティソリューションを導入することに加えて、電子メールの添付ファイルを無闇に開かないなどといった基本的な対策を徹底することが推奨されている。