米カーネギーメロン大学ソフトウェア工学研究所が運営しているCERTコーディネーションセンターは5月22日(米国時間)、「Microsoft Windows Task Scheduler SetJobFileSecurityByName privilege escalation vulnerability - Vulnerability Note VU#119704」において、Windowsのタスクスケジューラに特権昇格の脆弱性が存在すると伝えた。

-

Microsoft Windows Task Scheduler SetJobFileSecurityByName privilege escalation vulnerability - Vulnerability Note VU#119704

タスクスケジューラはスケジュールされたタスクの実行を行うWindowsのコンポーネント。インタフェースとバックエンドが提供されており、バックエンドの一部はSYSTEM権限で実行されるWindowsのサービスとなっている。

この脆弱性を悪用されると、攻撃者は保護されたファイルへアクセスすることが可能となり、Windowsのユーザーアカウントからシステム全体が危険にさらされる可能性がある。

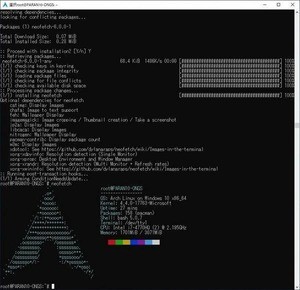

CERTコーディネーションセンターは、Windows 10、Windows Server 2016、Windows Server 2019でこの機能を悪用することが確認できたと説明している。Windows 7では脆弱性の有効性を実証できなかったという。

CERTコーディネーションセンターはこの脆弱性を一時的に回避する方法や問題を解決する方法については情報を得ていないとしている。本稿執筆時点で、Microsoftからの情報提供も行われていない。