トレンドマイクロは、2018年上半期のセキュリティラウンドアップを発表した。これは、2018年の1月から6月までの日本国内および海外のセキュリティ動向を分析したものである。このなかから、いくつかの事例を紹介したい。

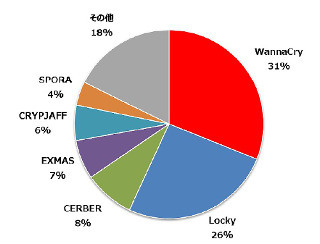

前回の2018年第1四半期セキュリティラウンドアップでも指摘されていたことであるが、2018年になり脅威動向に大きな変化が見られている。2017年に猛威を振るったランサムウェアが減少し、新たな手口が増大している点である。日本国内においては、2018年上半期には、その傾向がより明確になってきている。特に顕著なのは、以下の2点である。

- 仮想通貨を狙った不正マイニング

- クレジットカードやクラウドサービスを狙ったフィッシング詐欺

フィッシング詐欺は、決して目新しい手口とはいえない。世界的には2003年頃から、日本国内では2004年頃から被害報告がされてきた。さまざまな手口があるが、基本的には、本物のサイトのように見せかけて、個人情報を詐取するというのが常套手段である。偽のWebサイトへの誘導、偽のポップアップ画面などの表示を行う。メールに書かれたリンク先、ウイルスの感染、Webサイトに仕込まれた不正スクリプトなどが使われる。

以下では、具体的な事例などを見ていきたい。

日本を狙うフィッシング詐欺が過去最大レベルに

2018年になり、日本を狙ったフィッシング詐欺の状況であるが、図2の通りである。

冒頭でもふれたように、フィッシング詐欺自体は目新しい手口ではない。その時々で増減を繰り返している。しかし、2018年上半期の増加は、非常に突出したものとなっている。セキュリティラウンドアップによれば、。この上半期の6か月間でフィッシングサイトへ誘導されたユーザー数は290万を超え、前期比の2.7倍となっている。トレンドマイクロの有効な統計が存在する2014年上半期以降で最大規模の急増とのことである。

これらのフィッシング詐欺で狙われている情報は何か。その分析が図3である。

トレンドマイクロが、2018年上半期の6か月間でばらまき型のフィッシングメールを発端とするフィッシング詐欺キャンペーン27件について、誘導されるフィッシングサイト調査したところ、最終的に詐取される情報は以下の通りであった。

- クレジットカード情報のみを狙ったものが7件

- クラウドサービスアカウントの認証情報のみを狙ったものが2件

- クレジットカード情報とクラウドサービスアカウントの双方を狙ったものが13件

- 仮想通貨関連サービスの認証情報を狙ったものが5件

図3では、クレジットカード情報とクラウドサービス認証情報が多くを占めているが、今回の急増では、このあたりの個人情報が狙われていることがわかる。クレジットカード情報については、不正送金やなりすましなどで、攻撃者が直接、利益を得やすいので従来から狙われている。

クラウドサービスアカウント認証情報であるが、具体的には、Apple IDやMicrosoftアカウント、Amazonアカウントといった「複数のサービスが利用可能なクラウドサービスアカウント」が特に狙われているとのことである。

かつては、ネットバンキングやオンラインゲームなどの認証情報が狙われていた。しかし、2018年上半期では、その傾向が変化しているといえる。また、2017年から継続する仮想通貨を狙った犯罪傾向も、今回のフィッシング詐欺の攻撃目標と重なっている点も注目したいポイントといえるだろう。

また、法人を攻撃目標としたばらまき型のフィッシングメールも多数、検出されている。セキュリティラウンドアップによれば、2018年4月から6月までに法人で利用するクラウドメールサービスの認証情報をフィッシング詐欺の手法で詐取された被害が9件公表されているとのことだ。具体的には、図4の通りである。

トレンドマイクロによれば、フィッシング被害がここまで集中した例はこれまでにないとのことである。具体的な被害であるが、攻撃によりメールサービスの認証情報を詐取され、受信メールを外部に転送する設定などにより盗み見されたり、スパムメール送信の踏み台として悪用されている。これだけでは、それほど大きな被害とは思えない。しかし、海外ではクラウドメールサービスの認証情報の詐取はすでに常套手段になっており、ビジネスメール詐欺(Business Email Compromise:BEC)や標的型サイバー攻撃の準備段階として行われているとのことだ。ほかにも、自組織が送信者として偽装されてしまう被害なども報告されている。

対策であるが、トレンドマイクロでは、二要素認証など追加の認証手段が有効としている。

仮想通貨を狙った攻撃も継続中

2017年から続く、仮想通貨を狙った攻撃であるが、こちらも高いレベルで推移している。特に、仮想通貨取引所を狙った攻撃が発生し、その被害額の大きさが注目される。2018年1月に公表されたCoincheckの事例では、日本円で580億円もの仮想通貨が被害にあった。

上述のようにマルウェアやフィッシング詐欺などでも仮想通貨を攻撃対象化する動きがみられる。日本を狙うオンライン銀行詐欺ツール(バンクトロージャン)のURSIF(別名:DreamBot)は、2017年6月から仮想通貨も攻撃目標としている。2017年8月には攻撃対象の仮想通貨関連サービスのURLは4件であったのに対し、2018年6月には11件へと拡大している。このことからも明らかなように、従来の金融機関だけでなく、仮想通貨が攻撃対象として拡大している。

また、上述のフィッシング詐欺でも仮想通貨関連サービスの認証情報を狙った事例が増加しているとあったが、2018年上半期では5件が確認された。そのうちの1つが、図5である。

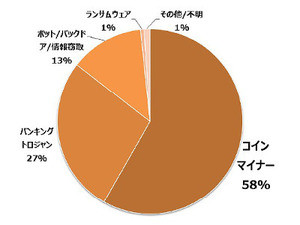

また、ユーザーのPCのリソース(特にCPUやGPU)を乗っ取り、不正にマイニングを行う行為も継続している。

トレンドマイクロでは、マイニングの活動を行うマルウェア、グレーウェア、PUAをすべて「コインマイナー」として検出している。これらのなかには、寄付活動など善意の活動を行っているものもあり、すべてが不正とは判断しにくい。しかし、増加の多くは、不正マイニングと分析されるとのことである。

さらに、ユーザーの所有する仮想通貨を直接的に狙う攻撃の動きがあると、トレンドマイクロでは注意喚起している。これまでは、仮想通貨取引所などが主な攻撃対象であったが、今後はより拡大の方向に推移しているといえるだろう。

海外では

海外でも同様の傾向がみられるが、注目したいのは、以下である。

- CPUの重大脆弱性:MeltdownとSpectre

- Mirai以降も続く、ホームルータなどの脆弱性を悪用したDoS攻撃

- ビジネスメール詐欺の被害が拡大傾向に

いずれも、大規模な被害・損害となりやすい。このほかにも、興味深い事例が紹介されている。ぜひ、一読してほしい。