トレンドマイクロは、2018年第1四半期のセキュリティラウンドアップを発表した。これは、2018年の1月から3月までの日本国内および海外のセキュリティ動向を分析したものである。このなかから、いくつかの事例を紹介したい。

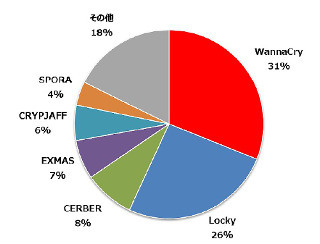

まず、最初にふれているのが、2017年以降の脅威動向に大きな変化が見られる点である。最大の特徴の1つは、ランサムウェアの激減である。実数で比較すると、以下のようになる。2017年第4四半期の約3億7,000万件であったものが、2018年第1四半期は約1,000万件と97%減となった。トレンドマイクロによれば、メールによる不特定多数にばらまく手法が、大幅に減ったことが原因としている。しかし、亜種や新種については、64種類が検知された。攻撃者の活動自体は、それほど減ってはいないことがうかがわれる。米国などでは、攻撃対象を法人に絞り込んで攻撃が行われている。

攻撃は不正マイニングに移行

ランサムウェアの急減の一方で、攻撃者が攻撃の主体を不正マイニングに移行している。不正マイニングには、いくつかの手口があるが、順を追って説明したい。

まず、攻撃者が狙ったのは、仮想通貨取引所である。2018年1月には、2件の被害が公表されている。まずは、Zaif(ザイフ)である。APIキーを使用した、不正取引、不正出金が行われた。APIキーは、アカウントやパスワードを使わず、認証を行う仕組みである(サービスによって、多少の違いはある)。いずれにせよ、悪用されれば、簡単に不正送金が行えてしまう。Zaifの事例では、どのような手段や経路でAPIキーが明らかににはなっていない。しかし、トレンドマイクロでは、オンライン銀行詐欺ツールやフィッシング詐欺、さらにはアカウントリスト攻撃が推測されるとのことだ。

次の事例は、コインチェックである。攻撃者は標的型メールをきっかけとして、取引所運営業者のネットワークに侵入。その後、不正操作を行うための情報を盗み出し、短期間に仮想通貨NEMを不正出金した。その額が580億円にも登り、注目を集めた。

その背景には、当時、取引所に対する公的な規制や業界団体といったものがなく、セキュリティ対策なども取引所まかせであった。そのようなセキュリティのあまい部分を攻撃者が見事に突いたといえるだろう。取引所を攻撃目標にした場合、一度、被害が発生すると、その被害金額が巨大になることがある。攻撃者にとっては、まさに一攫千金ともいえる状態になっている。

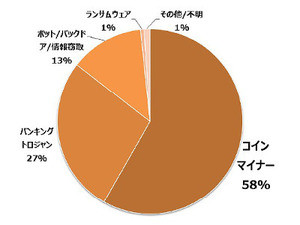

もう1つの手口は、コインマイナーの悪用である。仮想通貨には、その取引を記録するブロックチェーンがある。そのデータの1つであるナイスを求める作業をマイニング(発掘)と呼ぶ。一般的に、その作業には、膨大な計算が必要になる。そこで、組織的マイニングを行う企業などでは、複数台のPCや専用機器を使って、数の力で計算を行う。ソ連度マイクロでは、そのマイニング作業を行うツールを総称して、コインマイナーと呼んでいる。。コインマイナーには、不正を行うものやグレーなツール、正規のツールも含まれる。図2は、そのコインマイナーが国内で検出された数の推移である。

2017年第4四半期から急増しているが、2018年第1四半期も1.3倍の増加と大幅な拡大を見せている。その多くは、不正にマイニングを行うツールと推察される。これは、攻撃者がユーザーのPCに不正なコインマイナーを感染させる。そして、そのPCのCPUをのっとり、マイニングの計算をさせるのである。このような手口により、仮想通貨を攻撃者が得るのである。

セキュリティラウンドアップによれば、今後、一般ユーザーが保有する仮想通貨を狙う攻撃が予想されるとのことだ。さらに、標的型攻撃のウイルスに、不正マイニングを行う機能を追加するなども観測されている。さらに、公開サーバーの脆弱性を悪用し、不正マイニングを行う事例も確認されている。

ランサムウェアに代わる新たな脅威として、注意喚起を行っている。

フィッシング詐欺も過去最高を記録

図3は、国内におけるフィッシングサイトへの誘導件数の推移を示したものである。

2017年第3四半期以降、急激に増加している。2018年第1四半期では、137万件と統計を開始した2014年以降最高の件数となった。具体的なフィッシングメールの事例も、いくつか紹介しよう。

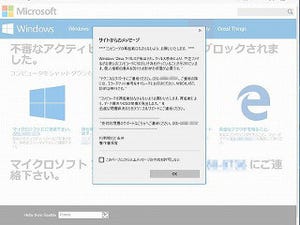

まずは、Apple IDやMicrosoftアカウントの侵害の確認を偽装するフィッシングメールである。

これらのフィッシングメールは、比較的、過去にも検知されていたものだ。とはいえ、攻撃者にとっては、有効な手口となっていると思われる。逆に、新たな手口も登場してきている。

上述した不正マイニングとは異なるが、仮想通貨がさまざまなシーンで悪用されていることを示すものといえるだろう。

グローバルセキュリティラウンドアップから

グローバルセキュリティラウンドアップから、1つ事例を紹介しよう。マルチプラットホームに影響するCPUの重大脆弱性の発覚である。この脆弱性は、2018年1月、オーストリアシュタイアーマルク州の工科大学「Graz University of Technology(グラーツ工科大学)」の調査により、発見されたものである。2つの脆弱性があり、1つは「Meltdown」(「CVE-2017-5754」として識別)および「Spectre」(「CVE-2017-5753」および「CVE-2017-5715」として識別)と命名された。

この2つの脆弱性は、CPUの分岐予測と投機的実行の仕組みに含まれる。機能的には、CPUの速度向上を目標とするものだ。そのため、投機的実行(speculative execution)から、上述の名称となった。この2つの脆弱性は、インテル社、AMD社、ARM社製CPUといった多くのCPUで指摘されている。

この脆弱性を悪用すると、任意のメモリ領域(機密情報を含むかもしれない)の読み取りを可能とする。具体的には、パスワードや暗号化鍵の処理をしているメモリ領域を詐取可能になることがあることだ。つまり、そのような秘匿情報が持ち出せることになる。

対象となるCPUが多岐にわたることも懸念材料だろう。CPUレベルの問題であるため、Windows、Linux、macOSなどの主要オペレーティングシステムOSにも影響が発生する。

トレンドマイクロでは、これらの脆弱性を狙った攻撃は確認していないとのことだ。しかし、攻撃に悪用可能な「Proof of Concept(概念実証型エクスプロイト、PoC)」はすでに公開済みである。

ここまで記したように、ランサムウェアから不正マイニングへと、攻撃の手口が変化している点が、今回のセキュリティラウンドアップのまず特筆すべき点といえる。他のセキュリティ情報についても、時間があればぜひ一読していただきたい。