2015年6月に発生した日本年金機構の125万件の個人情報漏えい事件を覚えている方も多いと思う。2016年も同じ6月、JTBから個人情報大量漏えいの可能性の公表が行われた。その手口を簡単に紹介する。

(1)3月15日、実在の取引先企業を装った標的型メールが着信。添付ファイルを開き、PC6台、サーバ2台がウイルスに感染

(2)3月19日以降、内部のサーバから外部への不審な通信を確認

(3)4月1日、攻撃者が作成し、その後、削除したデータファイルの存在を確認

(4)5月13日、復元したデータファイルに約793万人分の個人情報が含まれることが判明

その後、6月にJTBより公表があった。攻撃者が作成・削除した約793万人分の個人情報が漏えいした事実は確認できていないという。

攻撃に使われた標的型メールは、実在の企業のドメインと一般的な日本人名が使われていた。さらに、添付ファイル名は「E-TKT控え」となっており、普段、業務で使用されることが一般的な表記、使用方法であった(E-TKTは、電子的に発行された航空券)。ここが攻撃のポイントといえるだろう。明らかに旅行会社であることを意識して攻撃が行われた。結果、平時業務で通常行っている航空券の確認と思わせ、感染に至ってしまった。

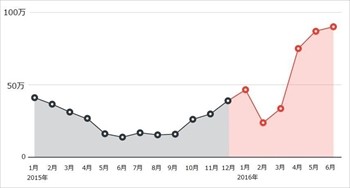

サイバー攻撃でこういった大規模な被害が公表されると、同じような攻撃を受けていないか確認する会社も多く、同様の公表が行われることが多い。今回も、教育機関や地方自治体などで3件の被害が公表された。図5は、トレンドマイクロのネットワーク監視対応の中で可視化された、標的型サイバー攻撃の疑いがある通信の推移だ。

2016年では2015年の倍以上、攻撃が疑われる通信が検知されており、現在でも攻撃が水面下で継続していると思われる。大規模な情報漏えいが発生されると類似の事例も公表され、注目されやすい。しかし、トレンドマイクロでは、大きな被害の公表時よりも発覚事例が少ないときこそ、進行する「気づけない攻撃」に注意すべきと注意喚起している。