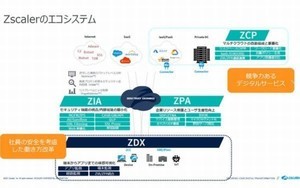

前回は、SSE(Secure Access Service Edge)を構成する要素としてSWG(セキュアWebゲートウェイ)、CASB(クラウドアクセスセキュリティブローカー)、CSPM(クラウドセキュリテイ動態管理)を紹介した。今回は、SSEの中核となるゼロトラストネットワークアクセス(ZTNA)を取り上げる

「ソフトウェア定義境界」と呼ばれるZTNA

ZTNAは、SDP(Software Defined Perimeter)とも呼ばれ、リモートユーザーが内部アプリケーションに安全にアクセスできるようにする一連のテクノロジと機能のことを指す。「何も信頼せず、アクセスごとに検証を行い、アクセスを許可する際には最小権限を付与する」というゼロトラストの考え方と深く関連するコンセプトだ。

リモートワークが普及する現在、ユーザーを脅威から守ることは重要であるが、VPNやファイアウォールといったネットワーク中心のソリューションでは、攻撃者に悪用される可能性のある攻撃表面領域(アタックサーフェス)を消すことはできない。ZTNAは、従来とは根本的に異なる4つのアプローチによりユーザーを脅威から守る。

(1)ZTNAは、アプリケーションアクセスとインターネットを完全に分離する。この完全な分離によって、認証された正規のユーザーにのみ特定のアプリケーションへのアクセスを許可する。これにより、危険なデバイスのアクセスによるネットワーク内へのマルウェア感染などのリスクを低減できる。

(2)ZTNAは送信のみの接続を行うため、権限のないユーザーからネットワークとアプリケーションの双方のインフラを見えないようにできる。IPはインターネットに公開されないため、ネットワークを見つけ出すことができない“ダークネット”を作り出せる。

(3)ZTNAのネイティブアプリセグメンテーションは、ユーザーが認証されるとアプリケーションへのアクセスが必ず1対1ベースで許可される。承認されたユーザーには、リクエストしたアプリケーションにのみアクセスが許可され、ネットワークへのフルアクセスが許可されるわけではない。ZTNAによるセグメンテーションは権限を最小限に抑え、マルウェアなどの脅威の水平移動(ラテラルムーブメント)を防止する。

(4)ZTNAは、従来のネットワークセキュリティのアプローチではなく、ユーザーからアプリケーションへのアプローチを採用している。ネットワークは重視されなくなり、インターネットは新たな企業ネットワークになる。また、MPLSの代わりにエンドツーエンドの暗号化されたTLSマイクロトンネルを活用する。

ZTNAはこうした機能によってゼロトラストを実現することから、SSEそしてSASE(Secure Access Service Edge)の中核となっている。また、セキュリティレベルや速度の向上が難しいVPNの代替、ハイブリッドおよびマルチクラウドアクセスの保護、サードパーティユーザーへの適切な権限の付与、M&Aにおけるネットワーク統合などにも活用できる。

ZTNAを選ぶポイント

調査会社が発信する情報や当社のお客様やパートナーなどからの声をもとに、ZTNAソリューションを選ぶ際に組織が考慮すべき多くの要素について、筆者の考えるポイントを以下にまとめた。

(1)ベンダーがエンドポイントエージェントのインストールを要求しているか、サポートされているOSは何か、対応しているモバイルデバイスは何か、他のソリューションのエージェントがすでに存在している場合、エージェントは正しく動作するか(クライアントレスの使用をサポートしないZTNAは、サードパーティアクセスやBYODなどの管理されていないデバイスのユースケースをサポートできないことが多い)。

(2)サポート対象はWebアプリケーションのみなのか、レガシー(データセンターで動作する)アプリケーションにも同じセキュリティ機能を提供できるのか。

(3)ZTNAソリューションには、一部またはすべてがクラウドベースで提供されているものがある。これが組織のセキュリティ要件やレジデンシー要件を満たしているか(ZTNAをクラウドサービスとして提供するベンダーが推奨される。導入が容易で利用しやすく、DDoS攻撃へのセキュリティも高いためだ)。

(4)部分的または全面的なクローキング、あるいはインバウンド接続の許可または禁止は、分離されたアプリケーションのセキュリティ要件にどの程度含まれるのか。

(5)トラストブローカーはどのような認証規格をサポートしているのか、オンプレミスのディレクトリやクラウドベースのIDサービスとの統合は可能なのか、トラストブローカーは、組織の既存のIDプロバイダーと統合できるのか。

(6)ベンダーのエントリーポイントとイグジットポイント(エッジロケーションやプレゼンスポイントと呼ばれる)は、世界的にどのくらいの地理的地域をカバーしているか。

(7)ユーザーとユーザーデバイスが認証を通過した後、トラストブローカーはデータパスに存在しているか。

(8)エンドポイント管理(UEM)プロバイダーと統合されているか、あるいはローカルエージェントはデバイスのヘルスチェックやセキュリティ状況のような要素でアクセスを決定できるか。ZTNAベンダーはどのようなベンダーと提携しているのか。

このように、ZTNAソリューションにもベンダーによって違いがある。選択に悩んだときは、上記の8項目を参考にすると良いだろう。さらに、SSEを構築する観点では、「高速のユーザー・クラウドアプリエクスペリエンスを前提とした設計」「ゼロトラストアーキテクチャでゼロから構築できること」「スケーラブルなインラインプロキシインスペクションを実現できること」などが挙げられる。

SSEのさまざまなユースケース

SSEの導入により、企業はさまざまなメリットを得ることができる。想定されるユースケースをいくつか紹介しよう。

まず、「クラウドサービスへのアクセスとWeb利用の保護」が挙げられる。SSEポリシーコントロールは、オン・オフネットワークのエンドユーザーによるコンテンツのアクセスにおけるリスクの軽減に役立つ。コンプライアンスを目的にインターネットやアクセスコントロールの企業ポリシーを適用できる点も、IaaS、PaaS、SaaSにおけるユースケースの大きな動機となっている。

「脅威を検知し、影響を軽減する」こともユースケースに多い動機だ。SSEは、インターネット、Web、クラウドサービスにおいて脅威を検知し、攻撃の成功を阻止できる。

SSEプラットフォームには、クラウドファイアウォール(FWaaS)、クラウドサンドボックス、マルウェア検知、クラウドブラウザ隔離などの高度な脅威防御機能を備えられるため、あらゆる接続方法やデバイスを利用してコンテンツにアクセスするエンドユーザーをマルウェアやフィッシングなどの脅威から強固に防御できる。

SSEは「リモートワークの保護」にも有効となる。VPNに起因するセキュリティリスクを排除し、ネットワークへのアクセスを可能にすることなく、アプリケーション、データ、コンテンツへのアクセスを許可できるゼロトラストアクセスを実現する。また、ZTNAにより高速な接続環境をリモートワークユーザーに提供できる。

また、「機密データを識別し、保護する」ことも現在の企業が必要とする機能といえる。SSEは、あらゆる場所の機密データの特定とコントロールを可能にする。クラウドDLP(Data Loss Prevention)は、機密データ(PII:個人特定情報など)の容易な特定、分類、保護を可能にすることで、PCI(Payment Card Industry)標準をはじめとするコンプライアンスポリシーをサポートする。

また、高性能のSSL/TLSインスペクションを装備するSSEプラットフォームであれば、暗号化されたトラフィックもチェックできるため、重要な情報の漏えいをブロックできる。

このように、SSEはユーザーの快適性を損なうことなく、安全なアクセスを実現できる。しかも、クラウドサービスの組み合わせにより実現するため、導入や運用が容易で、最新の脅威にも迅速な対応が可能になる。SASEへの展開を見据えてSSEの導入を加速することは、ユーザーに負担を与えずセキュリティレベルを向上でき、よりビジネスに集中できるようになるため、企業活動の強化にもなるといえる。

著者プロフィール

髙岡 隆佳(たかおか たかよし)

ゼットスケーラー株式会社 エバンジェリスト&アーキテクト

セキュリティ業界で18年の経験を生かし、製品やソリューションに捉われない、セキュリティ投資の方向性について啓蒙活動を実施。2019年よりゼットスケーラーのエバンジェリスト&アーキテクトとして、国内大手企業に対して、クラウドセキュリティによるリスク削減や課題解決のための支援を行う。また、クラウドセキュリティアライアンス(CSA Japan)SDP WGにてゼロトラストモデル実装の啓蒙にも尽力している。