第287回で、「情報を盗むには、まずターゲットとなる情報がどこにあるかを知らなければならない」という話を書いた。部外者にとってはそこから話が始まるのだが、内輪の人間にとっては話が違う。今回は、内部の脅威について考えてみたい。

インサイダーの脅威とは

インサイダーと聞くと、株式取引の世界における「インサイダー取引」を連想する方が多そうだ。ところが、情報セキュリティの世界でもインサイダーという言葉は出てくる。

意味は読んで字のごとく。社員・職員を初めとする「内輪の人的脅威」という意味である。意図的なものだけでなく、故意ではないもの、偶発的なものも、広い意味でのインサイダー脅威といえるかもしれない。

しばらく前に、とある新聞社の方と話をしていたら、何か特定のものや事象について情報を集めて記事を作る際の手法として「ターゲットとなる組織の関係者に接触して情報をとる」方法にこだわっていたので、ちょっと違和感を覚えたことがある。

無論、そういう方法でなければ手に入らない種類の情報もあるが、基本的な原理原則、物理法則がらみの話など、常識の範囲でわかることだっていろいろある。

例えば、「レーダーのアンテナをどれぐらいの高さに設置すると、高度何メートルのところにいる物体をどれぐらいの距離で探知できるか」なんていうのは、わざわざ中の人に接触しなくても、公知の計算式で割り出すことができる。という話を新聞社の人にしたら「へえー」といわれたので、こちらが驚いた。

話を元に戻すと。外部からの接触・教唆があるにしろ、当人が自らの意思で自発的にやるにしろ、機微情報に接している内輪の関係者がそれを外部に漏らす可能性は、常について回る。個人の意識に依存する部分が大きいだけに、根絶するのは難しい。

ナチス・ドイツのエニグマ暗号を対象とする解読も、発端はドイツ軍の関係者による情報持ち出しだったそうだ。最初に、持ち出された情報に接触したフランスは解読に乗り気にならず、たまたま軍事協力協定を結んでいたポーランドに丸投げしてしまったのだが(そして、そのポーランドが大金星を挙げることになる)。

システムによる情報漏洩対策

根絶するのが難しいからといって、インサイダーの脅威を放置しておくこともできない。では、どういう対処が可能だろうか。最もポピュラーな事案というと、やはりデータの持ち出しであろう。

標的型攻撃ならネットワーク経由で外部に流出させるしかないから、社内ネットワークと外部ネットワークとの接点を「検問所」にする手が考えられる。ところが、インサイダーの脅威ではネットワーク経由の持ち出しとは限らない。むしろ、USBメモリなどの外部記憶媒体を使うほうが効率的である。

となると、外部記憶媒体の利用を制限する方法は当然のように俎上に上るだろう。実際、Active Directoryのグループポリシー設定によって外部記憶媒体の使用を制限することはできるし、実際にそれをやっている組織もあると思われる。さらに念を入れると、USBコネクタに物理的に蓋をしてしまう手法もある。

データを持ち出される脅威に加えて、不正攻撃用のプログラム、あるいは贋データなどといったものを持ち込まれる種類の脅威も想定できる。これもやはり、ネットワークに「検問所」を設けるとか、外部記憶媒体の利用を制限するとかいった対策が考えられる。

防衛関連大手が手掛けるセキュリティ製品

組織の方針としてUSBメモリの使用を認めている場合でも、そのUSBメモリを紛失したり、USBメモリが盗難の被害に遭ったりすれば、これまた情報漏洩につながる脅威要因となる。すると、情報を保全するための仕掛けを備えたセキュアUSBメモリのニーズが出てくる。

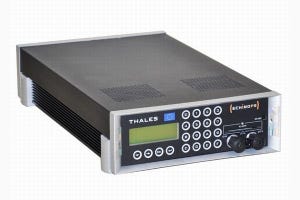

その一例が、ロッキード・マーティン社が過去にリリースしていた「IronClad」。すでにディスコンになっているようで、製品情報ページもなくなっているが。

「IronClad」はハードウェアの暗号化機能と耐タンパー機能によって、そこに記録されているデータを保全する。さらに、ホワイトリスト方式により、許可された種類のデータしか書き込めないようになっている。例えば、「実行形式ファイルは書き込めない」と設定すれば、不審なプログラムが書き込まれるリスクを抑えることに役に立つと思われる。

極めてアナログな情報持ち出しとしては、画面や書類の内容をカメラで撮影する手法があり、これは古くからスパイ業界で多用されている。昔は、書類を盗み出すと発覚するからという理由で、写真だけ撮って書類は元に戻すというスパイ手法がポピュラーだったのだ。ただ、分量が少なければともかく、分量が膨大になると、べらぼうな手間がかかってしまう。

どちらかというと事案発生後の対処に関わる話だが、機微情報が記されたファイルについて、アクセス管理だけでなく、ユーザー単位でアクセスの記録をとる方法も考えられる。少なくとも、事案発生時に「誰がやらかしたか」を突き止める役には立つ。

これぐらいの対処はサーバOSの標準機能で実現できるが、さらに徹底したいというニーズに対応するため、「インサイダー脅威に対処するためのソリューション」を売り出しているメーカーもある。

例えばレイセオン社は、政府機関向けのインサイダー脅威対処ソリューション「SureView」を手掛けている。これは、許可されていない情報へのアクセスや転送を監視するもので、監視ポリシーの設定はウィザード形式で行えるという。

「なぜレイセオンがセキュリティ製品を?」と思われそうだ。レイセオンというと、一般にはミサイルとレーダーの会社である。しかしこの会社、実は事業の柱に「サイバーセキュリティ」も掲げているのである。

システムではどうにもならない話もある

このように、技術的・システム的な対策はいろいろあるのだが、この方法ではどうにもならない種類の情報持ち出しもある。それが「人の頭の中に記憶された情報」。

どこの業界でも、同業他社への転職はあるだろうし、時には「同業他社に転職した後で、元の会社に出戻る」なんていう事例もある。その際、当人の頭の中に記憶された情報を、いちいち抹消することはできない。

こうなると本人の倫理観に依存するしかないわけで、情報漏洩防止というのはまことに難しいものだと思う。

著者プロフィール

井上孝司

鉄道・航空といった各種交通機関や軍事分野で、技術分野を中心とする著述活動を展開中のテクニカルライター。

マイクロソフト株式会社を経て1999年春に独立。『戦うコンピュータ(V)3』(潮書房光人社)のように情報通信技術を切口にする展開に加えて、さまざまな分野の記事を手掛ける。マイナビニュースに加えて『軍事研究』『丸』『Jwings』『航空ファン』『世界の艦船』『新幹線EX』などにも寄稿している。