第1回では、コロナ禍に伴うハイブリッドワークの広がり、ロシアのウクライナ侵攻といった現実世界の変化が、サイバーセキュリティの世界にも影を落としていること、そしてグローバル化の代償として経済安全保障上のリスクが高まっていることに触れ、こうした背景を踏まえてサイバーセキュリティ対策に取り組む必要があることを説明した。

第2回では、特にサイバー犯罪の領域にフォーカスし、サイバー犯罪集団の関係性や性格がどのように変化しているかを掘り下げていく。

STATE IGNOREDからSTATE BACKUPEDに変化したサイバー犯罪者

プルーフポイントも含め複数のセキュリティ企業が指摘してきたことだが、この数年でサイバー犯罪は「ビジネス化」がいっそう進み、複雑なエコシステムが構築されている。かつてのように、スキルを持った1人のハッカーがマルウェアを作成し、自らばらまいて能力を誇示するケースはもはや珍しい。

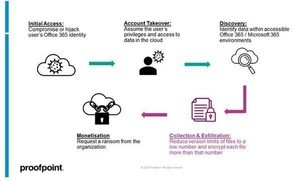

サイバー犯罪の領域では金銭を確実に得るために、ランサムウェアなどのマルウェアの開発者と、それをばらまくための基盤を構築・販売する人物、身代金交渉を行う人物が分業体制を確立しており、SaaSビジネス顔負けの「Ransomware as a Service」(RaaS)が展開されている。

主にPCなどへの侵入口を提供する「アクセスブローカー」経由で企業に侵入し、RaaSを借りて攻撃を仕掛け、得られた身代金をレベニューシェアモデルに基づいて山分けしていく形が確立されているのだ。国内でも猛威を振るうマルウェア「Emotet」も、アクセスブローカーとしてこうしたエコシステムを構成する一要素となっている。

さらに、注意すべき動きも生じている。かつては無関係と考えられていた「国家やそれに近い組織による攻撃」と、金銭目的の「サイバー犯罪」の間に、何らかのリンクが生まれつつあるのだ。

これまで、サイバー犯罪は金銭を目的としたギャングによるもので、国家や軍といった組織とは独立した存在と推測されてきた。たとえば、ロシア語話者が深く関係しているとみられるランサムウェア「Lockbit」「Revil」や「Darkside」の活動に対し他国が抗議しても、ロシアという国家はそれら攻撃グループとは無関係な存在であるという立場を取って野放しにしてきた。

これらの犯罪グループは、「STATE IGNORED HACKER」(政府があえて無視しているハッカー)と表現できるだろう。2010年前後から盛んになった高度な標的型攻撃の主体であり、APT 28/29などと呼ばれてきた「STATE SPONSORED HACKER」(政府が支援するハッカー)とは対照的な存在だ。

ランサムウェアグループ「Conti」のリークから見えてきたこと

しかし、その両者の距離が急速に近づいていることが、2021年に明らかになったランサムウェアグループ「Conti」の内部情報リークから見えてきた。

Contiは、前述のランサムウェアグループ同様、ロシア語圏を拠点に活動しているとみられるランサムウェアだ。Contiは全体を統括するまとめ役の他に、複数のプログラマー・開発者やテスター、身代金の交渉役、さらにはブラックマーケットで人材をスカウトするHR担当など多くの人物が参加する大規模な組織で、それぞれの役割を果たしていた。

その中にウクライナ出身の人物がおり、ロシアのウクライナ侵攻に抗議する形で、過去のチャット履歴をはじめとするContiの大量の内部情報を2022年2月に公開した。

リークされた内部のチャットからは、彼らがモスクワ時間をベースに活動し、「夏休みはクリミア半島で」といった雑談を交わしていることや、犯罪フォーラム経由で人材を募集しているものの「約2000ドルの報酬では少なすぎるのではないか」といった会話が交わされるなど、彼らの活動が透けて見えるような生々しい情報が得られる。そして、これまでは推測に過ぎなかったサイバー犯罪者同士のつながりと、ロシアという国家とのつながりも見えてきた。

例えば、開発担当のMangoと言う人物はタスクマスターのSternに対し、「Trickbot」というマルウェアの関係者として逮捕されたAlla Witteという人物に「弁護士を付けてあげよう」といった会話を行っている。つまり、ContiのメンバーにとってTrickbotのメンバーは、助け合うほど近しい関係にあることがわかる。また、チャットの中に登場する複数の人物がEmotetのプラットフォームにアクセスできる、つまりEmotetのメンバーでもあることも見えてきた。

さらに驚くべきことは、Sternと呼ばれるリーダー役についてメンバーが交わす会話の中に、「この案件は、リーチニー通り4が担当しているよ」という言葉があったことだ。「リーチニー通り4」に一体何があるかと言えば、ロシア連邦保安庁(FSB)のオフィスだ。つまり、Contiのまとめ役とロシアという国との関係をうかがわせるものになっている。

現実世界の侵攻活動ともリンクした形で増加するサイバー攻撃

Contiのリーク情報に、プルーフポイントが観測しているメール経由の攻撃動向を重ね合わせると、さらに興味深い事実が見えてくる。 ご存じの方もいるだろうが、Emotetは2021年1月、ユーロポールの捜査活動によってテイクダウンされた。それが同年11月ごろから復活し、2022年は非常に活発に活動している。そしてプルーフポイントの観測によると、Emotetの活動が顕著なスパイク(急増)を見せたのは2月24日。まさに、ロシアがウクライナに侵攻したタイミングだ。その後も活動は続き、3月には1025万通ものEmotetの攻撃メールが流通する規模までに達している。

断定はできないが、こうした事実を積み重ねていくと、ロシアのウクライナ侵攻とサイバー犯罪者による攻撃には何らかの関係性があると見ることができるだろう。

一つの仮説だが、ウクライナ侵攻をきっかけに、一時期ロシアからエンジニアの出国が相次いだ。そこで「エンジニア不足」に陥ったロシアが何をしたかというと、サイバー犯罪で刑務所に服役していたエンジニアを出所させ、活用している可能性がある。

これまでSTATE IGNOREDだったハッカーが、FSBやロシア軍、あるいはそれらと関係の深い民間企業で、今度はSTATE BACKUPEDの形で、いわばサイバー傭兵としてAPT活動を展開している可能性があるということだ。

ウクライナ侵攻を巡っては、本格的に侵攻が始まる前から、ウクライナ政府関連のWebサイトの改ざんやDDoS攻撃が展開され、国民の恐怖心をあおるサイバー攻撃が展開されてきた。さらに、それ以前から仕込まれていたであろう「Hermetic」ワイパーによってウクライナ国内のシステムが起動しない状態に陥ったり、そのほかのサイバー攻撃により欧州の衛星システムも影響を受けたりするに至った。

現実の世界における侵攻以前から準備が進み、侵攻開始後は状況を有利に導くための破壊型攻撃が展開されている形だ。

ただ、希望がないわけではない。過去のウクライナに対する攻撃と比べれば、影響は比較的少ないと言えるからだ。大きな理由としては、米国のサイバー部隊をはじめとする各国の支援が考えられる。現実世界とリンクしたサイバー攻撃は激化してはいるが、備えと共助によってそのダメージを極小化することは可能であるという例を世界に見せたといえるだろう