Proofpointは7月28日(米国時間)、「How Threat Actors Are Adapting to a Post-Macro World|Proofpoint US」において、OfficeのVBAマクロをデフォルトでブロックしたMicrosoftに対して脅威アクターが新種のサイバー攻撃を開始していると伝えた。キャンペーンに新たな戦術、手法、手順を採用し始めたことが明らかとなった。

近年、OfficeのVBAマクロを悪用したキャンペーンの展開が増加。それに対しMicrosoftは、OfficeのVBAマクロ機能をデフォルトで無効にする変更を行うことで対抗していた(参考「Microsoft、OfficeのVBAデフォルトブロック機能を再び有効化 | TECH+」)。

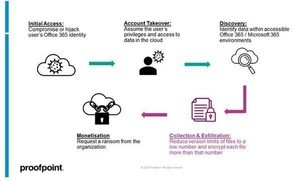

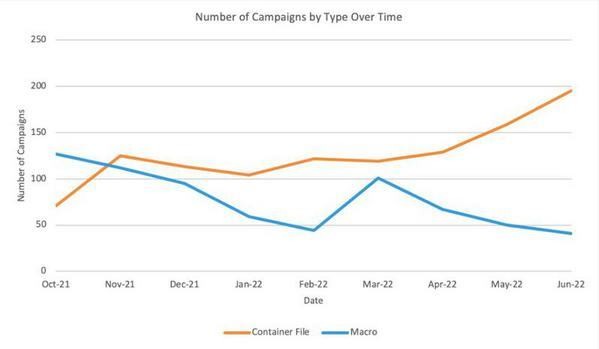

Proofpointのセキュリティ研究者の調査によると、2021年10月から2022年6月の間に脅威アクターによるマクロを含んだファイルの使用は約66%も減少したことが判明した。代わりに攻撃者はマルウェアを配布するキャンペーンにおいて、ISOやRARなどのコンテナファイルやWindowsショートカット(LNK)ファイルを使用するケースが増えてきていることがわかった。脅威アクターによるコンテナファイルによるキャンペーンの数は2021年10月から2022年6月の間に175%近く増加したとのことだ。

-

Number of campaigns leveraging container files vs macro-enabled documents as email attachments.|Proofpoint US

この期間のキャンペーンで最も注目すべき変化があったのは、LNKファイルを利用する脅威アクターが増加したことだという。LNKファイルを含むキャンペーンの数は、2021年10月以降1,675%も増加している。

脅威アクターがマクロを含んだドキュメントファイルの使用から、さまざまなファイル形式を使ったキャンペーンに移行しつつあることが、Proofpointによって明らかとなった。ISOなどのコンテナファイルやLNKファイルは、マルウェアの侵入に繋がるファイルとして役立てられている。Proofpointはこの現象を電子メールによる脅威において最も大きな変化の一つと捉えており、脅威アクターのVBAマクロファイルによるキャンペーンの数は減少していくと予測している。