ネットワークに対するDDoS攻撃は、ネットワークレイヤーすなわちネットワーク機器に対する攻撃と、ネットワーク帯域レイヤーに対して大量のトラフィックを送信する攻撃に分けることができます。

前回は、ネットワークレイヤーへの攻撃への対策を説明しました。今回は、DNSを利用したDDoS攻撃を例に、ネットワーク帯域レイヤーに対して大量のトラフィックを送信する攻撃への対策を紹介します。

DNSの仕組み

そもそものDNSの仕組みからお話すると、Webサイトを閲覧する場合、ブラウザにhttps://www.mynavi.jp/といったようにURLを指定しますが、そのURLを行き先のIPアドレスに変換することで目的のウェブサーバにたどり着きます。

この「www.mynavi.jp」は「mynavi.jp」を管理しているDNSサーバに問い合わせ、mynavi.jpドメインのwwwホストのIPアドレスを解決します。

より具体的にいうと、mynavi.jpドメインのIPアドレスが解決されるまでにはrootサーバと呼ばれる最上位のDNSサーバから、jpを管理する下位のDNSサーバについて問い合わせ、jpを管理するDNSサーバからさらに下位のmynavi.jpを管理するDNSサーバについて問い合わせ、最後はmynavi.jpを管理するDNSサーバで登録されているwwwのIPアドレスを返すことで、ウェブサーバにアクセスができます。

DNSには、名前とIPの情報を管理している権威DNSサーバ(DNSコンテンツサーバとも呼びます)、DNSの名前解決を専門に行うキャッシュDNSサーバの2つがあります。PC端末のOSに搭載されているDNSクライアント機能は、名前解決時にキャッシュDNSに問い合わせて、キャッシュDNSは最終的に権威DNSに問い合わせを行い、名前解決の結果を端末のDNSクライアント機能に返します。

アンプ攻撃とリフレクション攻撃

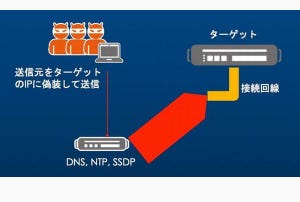

このようにPC端末のDNSクライアントがキャッシュDNSサーバに対してDNSリクエストをすることで、そのDNSレスポンスが返ってきますが、悪意のある端末はソースIPを攻撃先のIPアドレスに偽装してレスポンスが攻撃先のIPアドレスに返されるように細工します。これを「リフレクション攻撃」と呼びます。

リフレクション攻撃と同時に、攻撃者はボリュームの大きいTXTレコードなど、大きいサイズのレスポンスが返るようなリクエストを選択します。これを、リクエストパケットより大きいレスポンスパケットで攻撃し、攻撃パケットを増幅させることから「アンプ攻撃」と呼びます。

また、通常キャッシュDNSサーバは利用できるクライアント端末を制限していますが、制限していないキャッシュDNSサーバは攻撃者に悪用されることがあります。このようなキャッシュDNSサーバをオープンリゾルバと呼びます。

リフレクション攻撃はオープンリゾルバを踏み台にして複数のキャッシュDNSサーバに問い合わせることで、より多くの攻撃パケットを攻撃先に送信することができます。

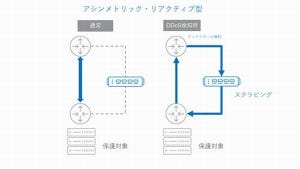

回線帯域を逼迫させるDNSリフレクション攻撃、DNSアンプ攻撃に対応する場合、より大きい帯域でDNSレスポンスパケットを振るい落とすことが必要です。そのためには、第5回で説明したクラウドとオンプレミスを併用するハイブリッド型のDDoS対策のアーキテクチャを採用すると効果的です。

ターゲットサーバのネットワークでボリューム型のDDoSトラフィックを検知した時に、インターネット上で使われるルーティングプロトコル(BGP)で帯域幅のあるクラウドのDDoS対策サービス(スクラビングセンター)に切り替えることで、大規模なボリューム型の攻撃に対応できます。攻撃が収まった時らまたBGPにより元の経路に戻します。

加えて、オープンリゾルバを踏み台とする攻撃に関していえば、攻撃者に利用されないようオープンリゾルバを作らないこと、またオープンリゾルバとなっているDNSサーバにアクセスさせないことが重要です。

そのためには、組織が管理しているDNSサーバがオープンリゾルバになっていないか確認することが効果的です。以下のWebサイトからオープンリゾルバの確認ができます。

オープンリゾルバ確認サイト

Google Online Security Blog

次回は、インフラレイヤーへのDDoS攻撃の対応策を紹介します。

四柳 勝利(よつやなぎかつとし)

A10ネットワークス株式会社 ビジネス開発本部 ビジネスソリューション開発部 セキュリティビジネスディベロップメント&アライアンスビジネスマネージャ

公認情報システム監査人(CISA)、Certfied Information System Security Professional (CISSP)、GIAC Certifed Intrusion Analyst (GCIA)

セキュリティーベンダーのプリンシパルアーキテクト、コンサルティングファームのシニアマネージャを経て、2016年よりA10ネットワークスのセキュリティビジネスの責任者に着任。イベントでの講演、書籍や寄稿記事の執筆などセキュリティの啓発活動にも従事。