DDoS攻撃の基礎からその対策方法、トレンドなどをひもとく本連載。今回のテーマは、スクラビング機能によるDDoS対策を実現する5つのアーキテクチャを取り上げ、その特徴を説明します。

DDoS対策に不可欠なスクラビング機能

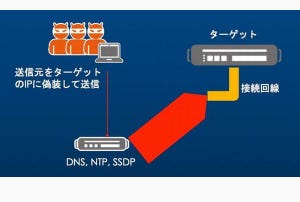

DDoS攻撃を受けた時、ネットワーク上を流れるトラフィックから不正なトラフィックを振い落とし、正常なトラフィックのみを通すことが必要です。この動作を"スクラビング"(浄化)と呼びます。

ファイアウォールやIPS(Intrusion Detection System)にもDDoS保護機能を搭載した製品があり、SYNパケットの数や接続数の閾値を設定し、設定した値を超えたらトラフィックをドロップできます。しかし、この機能は不正なトラフィック、正常なトラフィックを判定しないでコネクション数を制限するため、上限値に達してしまうと正常なトラフィックも振り落とされてDDoS攻撃が成立してしまうこともあります。

つまり、DDoS対策においては、不正なトラフィックを識別して振るい落とすスクライビング機能が重要です。

DDoS対策のネットワークアーキテクチャ

スクライビングには、経路上のトラフィックを常に検査して行う方法とネットワーク上でトラフィックの異常を検知した時に行う方法の2種類があります。また、スクラビングをオンプレミスで行う場合、クラウドへトラフィックを迂回させて行う場合など、複数の構成がとれます。

そこで以下に、スクラビング機能を実現するための5つのアーキテクチャの特徴を説明します。

シンメトリック型(インライン型)

シンメトリック型(インライン型)は、保護するシステムのネットワーク経路にDDoS対策製品を配置します。

この構成は、インバウンド、アウトバウンドでトラフィックを検査し、アプリケーションレイヤーでレスポンスの値から不審な通信を判断したり、TCPやUDP、上位アプリケーションレイヤーのパケットを代理で受けて、パケットやプロトコルの動作をチェックし、不審な通信を特定したりする場合などに必要です。

例えば、TCPコネクションが正規のクライアントから来たかどうかを判断するためにTCP認証を行い、認証が取れたIPアドレスは正規の端末から送信された通信として一定時間ホワイトリスト化します。TCP認証では、特定のTCPパケットを投げ返してTCPプロトコルの動作を確認し、その動作から正規の通信であるかを判断します。

1つの例としてTCPスリーウェイハンドシェークの後にRST(リセット)を返し、再度、SYNで接続してきた場合に正規のIPとして判断します。

その他にもSYNの応答でACKを返しますが、そのACKに不正なシーケンス番号で返したあとにRSTで返してくるかなど、確認する方法は複数あります。

TCP認証は一例ですが、保護する対象システムの間に入って接続の正当性を代わりに確認する場合はシンメトリック型(インライン型)の構成が必要です。

アシンメトリック・リアクティブ / プロアクティブ型

アシンメトリック型はシンメトリック型(インライン型)とは異なり、インバウンドの通信はスクラビング環境を通り、戻りのトラフィックはスクライビング環境を経由せず、より短いパスで戻します。

この構成は、インバウンドのトラフィックだけを検査するため、複数のネットワークへのボリューム型攻撃に効率よく対処したい場合に有効な手段です。アシンメトリック型にはリアクティブとプロアクティブの2種類があります。

アシンメトッリック・リアクティブ型は、ネットワーク上にネットワークの異常を検知するディテクター(検知装置)を配置し、そのディテクターが通常よりも多いトラフィックを検知した時にBGPやDNSの機能を使ってインバウンドの経路をスクラビング環境のある経路に変更します。

アシンメトッリック・プロアクティブ型は、常にインバウンドのトラフィックをスクラビング環境で検査する構成です。

クラウド型

クラウド型は、クラウド型DDoS対策サービスによりクラウド上でスクラビングを行う構成です。この場合、クラウドのネットワークにトラフィックを迂回させてスクラビングをさせます。

この構成は、回線を飽和させる攻撃の時に、より帯域幅のあるクラウド側でスクラビングをかけることにより。不正なトラフィックをフィルタリングします。クラウド型を選択する場合は、クラウド側でネットワークレイヤの攻撃とアプリケーションレイヤの攻撃をどのように振るい落とすことができるかを確認することが重要です。

クラウドは他の組織も利用するため、TCP認証のようなインスペクション方法やアプリケーションレイヤの細かい閾値などは個別に設定できません。そのため、特定の閾値などで制御できない通信を通してしまったり、またはブロックして正常な通信に影響を及ぼしたりすることもあります。

ハイブリッド型

ハイブリッド型はクラウドとオンプレミスを併用する構成です。普段はオンプレミス側のスクラビング環境でDDoS対策をとり、一定のボリュームのDDoS攻撃が来た時にクラウドに迂回させます。また、クラウドで詳細にスクラビングができなくてもオンプレミス側でさらに詳細なスクラビングを行うことで、スクラビングの精度を高めることができます。

今回はアーキテクチャの観点からDDoS対策のスクラビング機能を解説しました。DDoS対策のアーキテクチャを検討する際は、保護対象のシステムを特定し、どのようなサービスが稼働しているのかなど、環境を把握しましょう。既存のネットワーク構成から採用できるアーキテクチャに制限がある可能性もあります。

クラウドサービスを検討する場合はクラウドサービスで提供されるサービスがどのようにスクラビングしているのか、どのような課金体系なのかを中心に確認する必要があります。

効果的な対策を実現するには、各アーキテクチャの特徴から保護対象にあった対策を検討し、費用対効果を考えながら有効な対策を選択することが重要です。

* * *

四柳 勝利(よつやなぎかつとし)

A10ネットワークス株式会社 ビジネス開発本部 ビジネスソリューション開発部 セキュリティビジネスディベロップメント&アライアンスビジネスマネージャ

公認情報システム監査人(CISA)、Certfied Information System Security Professional (CISSP)、GIAC Certifed Intrusion Analyst (GCIA)

セキュリティーベンダーのプリンシパルアーキテクト、コンサルティングファームのシニアマネージャを経て、2016年よりA10ネットワークスのセキュリティビジネスの責任者に着任。イベントでの講演、書籍や寄稿記事の執筆などセキュリティの啓発活動にも従事。