2025年4月上旬に報告された主なサイバーセキュリティ脅威には、TP-LinkとFortinet製品の深刻な脆弱性、IKEA東欧事業に対するランサムウェア攻撃、Google Playを偽装するサイトからのマルウェア拡散、複数のフィッシング詐欺の発生、CISAによるWindowsやLinuxの既知脆弱性の公表などがある。これらの事例は、個人・企業を問わず広く対策が必要であり、最新情報の継続的な確認と、セキュリティ体制の強化が重要であることを示している。

4月7日~13日の最新サイバーセキュリティ情報

本記事では、4月7日~13日に公表された注目すべきサイバーセキュリティ関連の情報を取り上げる。具体的には、TP-LinkとFortinet製品の深刻な脆弱性、IKEA東欧事業へのランサムウェア攻撃、Android向けマルウェアSpyNoteの拡散、複数のフィッシング詐欺、CISAが公表した既知悪用脆弱性に関する情報だ。

これらのインシデントや脆弱性は、一般ユーザーから企業まで広範に影響するものであり、セキュリティ更新の徹底、詐欺への警戒、適切なインシデント対応体制の必要性を強く示している。本稿では、それぞれの事例の内容、影響範囲、推奨される対策について具体的に解説する。

それでは以降で詳しく見ていこう。

TP-Link製ルーターに深刻なOSコマンドインジェクション脆弱性

JPCERTコーディネーションセンター(JPCERT/CC:Japan Computer Emergency Response Team Coordination Center)は4月10日、TP-Link製のメッシュWi-Fiルーター「Deco BE65 Pro」にOSコマンドインジェクションのセキュリティ脆弱性が存在することを公表した。この脆弱性を悪用されると、認証を受けたサイバー攻撃者によって任意のOSコマンドが実行される可能性がある。つまり、攻撃者がルーターの制御を奪い、ネットワーク全体の安全性を脅かすリスクがある(参考「TP-LinkのメッシュWi-Fi製品に重大な脆弱性、確認を - JPCERT/CC | TECH+ (テックプラス)」)。

この脆弱性は「CVE-2025-32107」として報告されており、TP-Linkはすでに修正済みのファームウェアを提供している。ユーザーは速やかに最新のファームウェアにアップデートし、脆弱性を解消することが推奨されている。また、ルーターの管理画面へのアクセス制限や、強固なパスワードの設定など、基本的なセキュリティ対策も併せて実施することが望ましい。

このような脆弱性は、家庭内のネットワーク機器にもセキュリティリスクが存在することを示している。企業やユーザーは定期的に使用している機器のセキュリティ情報を確認し、必要に応じてアップデートや設定の見直しを行うことが重要だ。とくにインターネットに接続されている機器は、常に最新のセキュリティ状態を保つよう心掛けよう。

FortiSwitchに認証不要で管理者パスワードを変更される脆弱性、脅威アクターの標的にされるFortinet製品

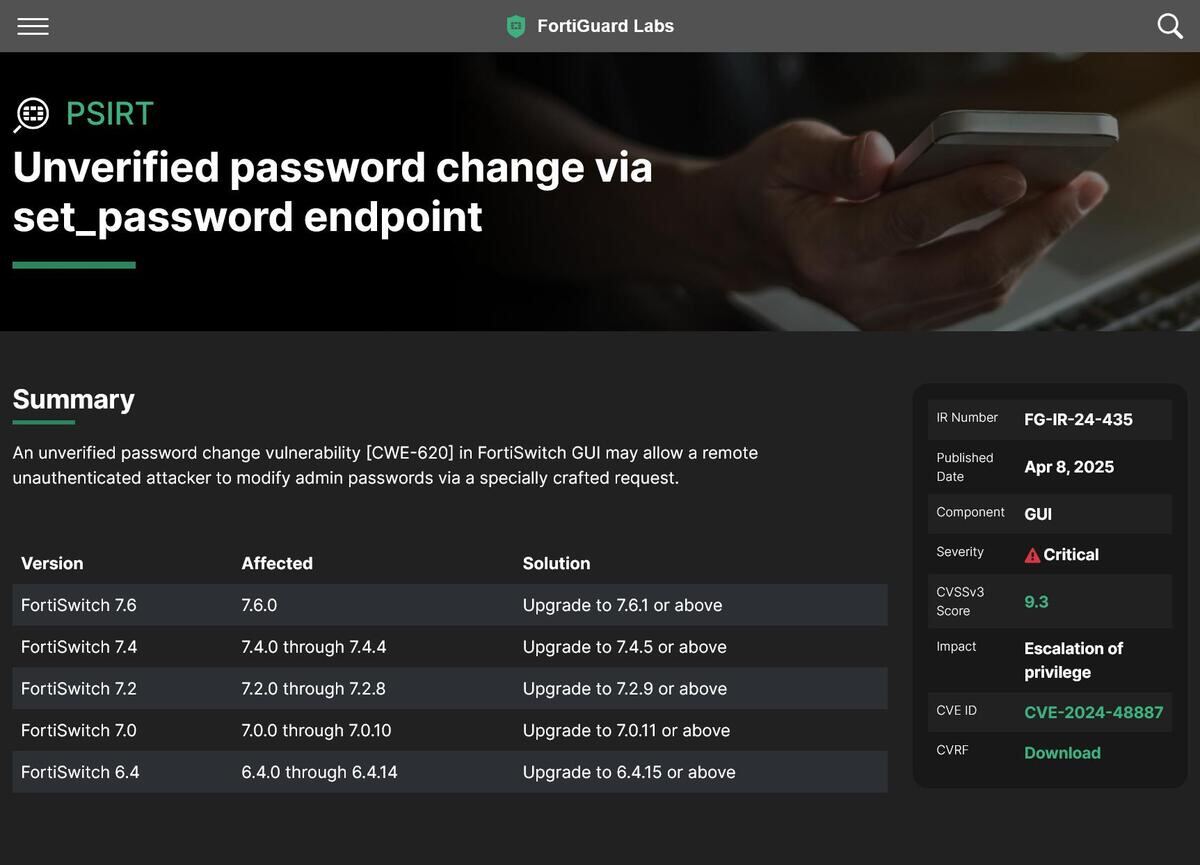

Fortinetは4月8日(米国時間)、Fortinetのイーサネットスイッチ製品「FortiSwitch」に深刻な脆弱性が存在すると報じた。この脆弱性は、認証されていないリモートの攻撃者が特別に細工したリクエストを送信することで管理者のパスワードを変更できる可能性があるというものだと説明されている(参考「Fortinet製品に深刻な脆弱性、管理者のパスワードを変更される恐れ | TECH+ (テックプラス)」)。

本脆弱性は「CVE-2024-48887」として識別され、CVSSスコアは9.3と評価されている。影響を受ける製品は、FortiSwitchのバージョン7.6.0、7.4.0から7.4.4、7.2.0から7.2.8、7.0.0から7.0.10、6.4.0から6.4.14までのバージョンだ(参考「NVD - CVE-2024-48887」)。

Fortinetは脆弱性を修正したバージョンとして、FortiSwitch 7.6.1、7.4.5、7.2.9、7.0.11、6.4.15以降のバージョンをリリースしている。同社はアップデートが困難なユーザーに対して、管理インターフェイスからのHTTP/HTTPSアクセスを無効にすることや、システムへのアクセスを信頼できるホストに制限することなどの回避策を推奨している。

Fortinet製品の脆弱性は、過去にもサイバー攻撃に悪用された事例が複数報告されており、脅威アクターの標的となっている。今回の脆弱性が悪用されたとの報告は確認されていないが、当該製品の管理者には速やかな回避策の実施またはアップデートが推奨されている。

このような脆弱性は、企業のネットワークインフラに重大な影響を及ぼす可能性がある。管理者は、使用している機器のセキュリティ情報を定期的に確認し、必要に応じてアップデートや設定の見直しを行うことが求められる。

IKEA東欧運営企業がランサムウェア被害、損失は2,000万ユーロ

2024年12月、IKEAの東ヨーロッパ地域の運営を担うFourlis Groupがランサムウェア攻撃を受け、約2,000万ユーロの損失を被った。当初、ギリシャ、キプロス、ブルガリア、ルーマニアの4か国での影響が報告されたが、後の発表で被害は全事業国に及んでいたことが明らかになった。特にホームファニシング部門とeコマース事業が影響を受け、店舗の在庫補充に一時的な混乱が生じた。

この攻撃により、一部のデータが一時的に利用不可能となったが、フォレンジック調査の結果、個人情報の流出は確認されなかった。また、Fourlis Groupは身代金の支払いを行わず、外部の専門家の協力を得てシステムの復旧を完了させた。現時点で、ランサムウェアグループからの攻撃声明は出ておらず、情報窃取に失敗した可能性や、身代金の支払いを期待している可能性が指摘されている。

このインシデントは、企業がサイバー攻撃に対してどのように対応すべきかを示す一例となっている。Fourlis Groupは、迅速な対応と透明性のある情報公開を行い、被害の拡大を防いだ。また、個人情報の保護と身代金の不支払いという姿勢は、他の企業にとっても参考となる対応である。

今回の事例は、サイバー攻撃のリスクが企業の事業継続に重大な影響を及ぼすことを示している。企業は、サイバーセキュリティ対策の強化とともに、インシデント発生時の対応計画を策定し、迅速かつ適切な対応ができる体制を整えることが求められる(参考「IKEA(イケア)にランサムウェア攻撃、多額の損失を被る | TECH+(テックプラス)」)。

カメラ・マイクも操作可能な「SpyNote」、偽Google Playサイトから拡散

セキュリティ企業DomainToolsは4月10日(現地時間)、Google Playを装った偽サイトを利用してAndroid向けマルウェア「SpyNote」を配布する新たなキャンペーンを発見したと報告した。偽サイトは英語と中国語で構成され、正規のGoogle Playに酷似した画像カルーセルを備えており、ユーザーが誤って悪意のあるAPKファイルをダウンロードするよう誘導する仕組みとなっていた。SpyNoteはインストール後、別アプリとして本体を導入し、ユーザーのデバイスを遠隔操作可能な状態にする(参考「Newly Registered Domains Distributing SpyNote Malware - DomainTools Investigations | DTI」)。

SpyNoteは高度な永続性と情報窃取機能を備えており、SMSや通話履歴、位置情報、ファイルなどの情報を収集できるほか、カメラやマイクの遠隔操作、通話操作、アプリの強制インストール、デバイスロック、データ消去などの機能を持つ。こうした性質により、感染端末の完全な除去には工場出荷時のリセットが必要になるケースが多いとされている。DomainToolsはこのマルウェアの背後に中国語圏の攻撃者が関与している可能性を示唆しており、関連マルウェア「Gigabud」とのつながりも指摘されている。

さらにZimperiumの調査により、SpyNoteとGigabudの両方に共通して関与している脅威グループとして「GoldFactory」の存在が浮上している。このグループは中国語を話す人物で構成されているとされ、アジア地域を中心としたサイバー攻撃活動の背後にいるとみられている。DomainToolsは、詐欺サイトによる感染リスクの高まりを受け、ユーザーに対し正規ストア以外からのアプリインストールを避けることや、同社が公開したIoC情報を活用して早期の対策を講じるよう呼びかけている(参考「SpyNote, BadBazaar, MOONSHINE Malware Target Android and iOS Users via Fake Apps」)。

松井証券やLINEを装う偽装メールが相次ぐ

フィッシング対策協議会は、4月7日~13日の間に次の4件の緊急情報を発表した。

- 松井証券をかたるフィッシング (参考「松井証券を偽るフィッシングを確認、注意を | TECH+ (テックプラス)」)

- LINE をかたるフィッシング

- ANA をかたるフィッシング

- 東京ガスをかたるフィッシング

脅威アクターは状況に応じて最新のセキュリティ脆弱性や仕組み上の欠陥、または古いセキュリティ脆弱性であっても依然としてパッチが適用されていないものなどを利用してありとあらゆる方法でシステムへの侵入を試みる。これらは完全に自動化されていたり半自動で実行されているなど、ユーザーの想像を超える侵入の試みが常に行われている。

こうした状況においてもなお、フィッシング詐欺メールはシステムに侵入するための初期攻撃ベクトルとして悪用され続けている。フィッシング詐欺はアカウント情報や個人情報、機密情報を窃取する効果的な方法であり、現在も悪用が続いている。しかも昨今のフィッシング詐欺で使われるメールやメッセージの文言は生成AIの力を借りるなどして極めて自然な文章が用いられるようになり、一読しただけでは違和感を覚えないものが多い。注意して読まなければ騙されることもある。

企業はこうした見分けのつかないフィッシング詐欺メールやフィッシング詐欺メッセージが日常的に送信されてくる事実を従業員へ伝えるとともに、フィッシング対策協議会から報告される緊急情報などを週に1回や月に1回といった頻度でもよいので共有し、常にこうしたリスクが存在していることを伝え、意識を緩めることがないように繰り返し啓蒙していくことが望まれる。

WindowsやLinuxに影響、CISAが積極的に悪用されている脆弱性を公表

米国土安全保障省サイバーセキュリティ・インフラストラクチャーセキュリティ庁(CISA:Cybersecurity and Infrastructure Security Agency)は、4月7日~13日にカタログに5つのエクスプロイトを追加した。

- CISA Adds One Known Exploited Vulnerability to Catalog | CISA

- CISA Adds Two Known Exploited Vulnerabilities to Catalog | CISA

- CISA Adds Two Known Exploited Vulnerabilities to Catalog | CISA

CISAが追加したエクスプロイトは次のとおり。

- CVE-2025-31161 - CVE: Common Vulnerabilities and Exposures

- CVE-2025-30406 - CVE: Common Vulnerabilities and Exposures

- CVE-2025-29824 - CVE: Common Vulnerabilities and Exposures

- CVE-2024-53197 - CVE: Common Vulnerabilities and Exposures

- CVE-2024-53150 - CVE: Common Vulnerabilities and Exposures

影響を受ける製品およびバージョンは次のとおり。

- CrushFTP 10から10.8.4より前のバージョン

- CrushFTP 11から11.3.1より前のバージョン

- Gladinet CentreStack 0から16.4.10315.56368より前のバージョン

- Linux 2.6.12

- Microsoft Windows 10 Version 1809 (32ビットシステム、x64ベースシステム) 10.0.17763.0から10.0.17763.7137より前のバージョン

- Microsoft Windows Server 2019 (x64ベースシステム) 10.0.17763.0から10.0.17763.7137より前のバージョン

- Microsoft Windows Server 2019 (Server Core installation) (x64ベースシステム) 10.0.17763.0から10.0.17763.7137より前のバージョン

- Microsoft Windows Server 2022 (x64ベースシステム) 10.0.20348.0から10.0.20348.3454より前のバージョン

- Microsoft Windows 10 Version 21H2 (32ビットシステム、ARM64ベースシステム、x64ベースシステム) 10.0.19043.0から10.0.19044.5737より前のバージョン

- Microsoft Windows 11 version 22H2 (ARM64ベースシステム、x64ベースシステム) 10.0.22621.0から10.0.22621.5191より前のバージョン

- Microsoft Windows 10 Version 22H2 (x64ベースシステム、ARM64ベースシステム、32ビットシステム) 10.0.19045.0から10.0.19045.5737より前のバージョン

- Microsoft Windows Server 2025 (Server Core installation) (x64ベースシステム) 10.0.26100.0から10.0.26100.3775より前のバージョン

- Microsoft Windows 11 version 22H3 (ARM64ベースシステム) 10.0.22631.0から10.0.22621.5191より前のバージョン

- Microsoft Windows 11 Version 23H2 (x64ベースシステム) 10.0.22631.0から10.0.22631.5191より前のバージョン

- Microsoft Windows Server 2022, 23H2 Edition (Server Core installation) (x64ベースシステム) 10.0.25398.0から10.0.25398.1551より前のバージョン

- Microsoft Windows 11 Version 24H2 (ARM64ベースシステム、x64ベースシステム) 10.0.26100.0から10.0.26100.3775より前のバージョン

- Microsoft Windows Server 2025 (x64ベースシステム) 10.0.26100.0から10.0.26100.3775より前のバージョン

- Microsoft Windows 10 Version 1507 (32ビットシステム、x64ベースシステム) 10.0.10240.0から10.0.10240.20978より前のバージョン

- Microsoft Windows 10 Version 1607 (32ビットシステム、x64ベースシステム) 10.0.14393.0から10.0.14393.7970より前のバージョン

- Microsoft Windows Server 2016 (x64ベースシステム) 10.0.14393.0から10.0.14393.7970より前のバージョン

- Microsoft Windows Server 2016 (Server Core installation) (x64ベースシステム) 10.0.14393.0から10.0.14393.7970より前のバージョン

- Microsoft Windows Server 2008 Service Pack 2 (32ビットシステム) 6.0.6003.0から6.0.6003.23220より前のバージョン

- Microsoft Windows Server 2008 Service Pack 2 (Server Core installation) (32ビットシステム、x64ベースシステム) 6.0.6003.0から6.0.6003.23220より前のバージョン

- Microsoft Windows Server 2008 Service Pack 2 (x64ベースシステム) 6.0.6003.0から6.0.6003.23220より前のバージョン

- Microsoft Windows Server 2008 R2 Service Pack 1 (x64ベースシステム) 6.1.7601.0から6.1.7601.27670より前のバージョン

- Microsoft Windows Server 2008 R2 Service Pack 1 (Server Core installation) (x64ベースシステム) 6.1.7601.0から6.1.7601.27670より前のバージョン

- Microsoft Windows Server 2012 (x64ベースシステム) 6.2.9200.0から6.2.9200.25423より前のバージョン

- Microsoft Windows Server 2012 (Server Core installation) (x64ベースシステム) 6.2.9200.0から6.2.9200.25423より前のバージョン

- Microsoft Windows Server 2012 R2 (x64ベースシステム) 6.3.9600.0から6.3.9600.22523より前のバージョン

- Microsoft Windows Server 2012 R2 (Server Core installation) (x64ベースシステム) 6.3.9600.0から6.3.9600.22523より前のバージョン

CVE-2024-53150は基本的に影響を及ぼすとされており、影響を受けないバージョンとして以下のものが挙げられている。

- Linux 5.4.287から5.4.*までのバージョン

- Linux 5.10.231から5.10.*までのバージョン

- Linux 5.15.174から5.15.*までのバージョン

- Linux 6.1.120から6.1.*までのバージョン

- Linux 6.6.64から6.6.*までのバージョン

- Linux 6.11.11から6.11.*までのバージョン

- Linux 6.12.2から6.12.*までのバージョン

- Linux 6.13以降のバージョン

これらの脆弱性はすでに悪用が確認されており、特にCVE-2024-53150のように広範なLinuxカーネルに影響を及ぼすものも含まれている。対象となるOSやソフトウェアを利用している場合には、速やかにベンダーから提供されているパッチを適用し、リスク低減に努めることが求められる。加えて、組織内の資産に対して脆弱なバージョンが残存していないかを棚卸しし、必要に応じて更新計画やセキュリティポリシーの見直しを行うべきだ。定期的な脆弱性情報の収集と対応体制の強化が、被害を未然に防ぐ鍵となる。

* * *

今回紹介した脆弱性や攻撃手法は、特定の業種や製品だけに限らず多様な対象に影響を与えている。ユーザーや企業は、脆弱性情報を常にチェックし、ファームウェア更新やアクセス制御の強化など、推奨される対策を速やかに講じることが不可欠だ。

また、フィッシング詐欺や偽アプリによる攻撃の手口はますます巧妙になっている。従業員や家族を含めた幅広い層への啓蒙活動を継続し、怪しいリンクや添付ファイルを開かないなどの基本的なリテラシーを共有することがサイバー被害を防ぐ確実な方法と言えるだろう。