本連載では、日本における重大サイバー脅威として挙げられているような攻撃について、過去を振り返りながら紹介します。ファイルレスマルウェア(以下、ファイルレス)は、前回に紹介したマルウェアの一種です。しかし少し異なる特徴を持ちますので、その特徴を攻撃者の視点から解説します。

特徴(1)ウイルス対策ソフトのチェックをすり抜けられる

通常のマルウェアはPCのハードディスクに保存されてから攻撃を実行するため、ウイルス対策ソフトなどのシグネチャと呼ばれるデータベースをもとにマルウェアを検知できます。一方、ファイルレスはPC内に悪意のあるファイルを保存せず、OS(Operating System)の正規ツールを悪用します。そのため、ウイルス対策ソフトはファイルレスを検知することができません。

特徴(2)行動がバレにくい

ファイルレスはPowerShellやWMI(Windows Management Instrumentation)などの正規ツールを悪用します。これらのツールは標準でWindows PCにインストールされており、IT管理者が端末管理などの業務のために使用します。そのため、正規ツールが攻撃に悪用されているかどうかを判断しづらいと言えます。正規ツールに潜伏して攻撃を行うため、環境寄生型(Living Off The Land)と呼ばれることがあります。

特徴(3)手間いらずで攻撃を実行

システム管理の仕事を効率化する便利な正規ツール。しかしその便利さがあだとなり、攻撃者にとって格好の攻撃ツールに化けてしまいます。攻撃者からすると攻撃ツール開発の手間が省け、攻撃のハードルが大幅に低下してしまうのです。

攻撃者にとってさまざまなメリットがあるファイルレスは、サイバー攻撃の過程で多用されます。そのため、ファイルレスの実行を阻止することがサイバー攻撃の阻止にもつながります。

被害増加の現実

警察庁の調査(警察庁 令和5年におけるサイバー空間をめぐる脅威の情勢等について)によると、ランサムウェア攻撃の被害にあった国内組織の92%がウイルス対策ソフトなどを導入していたにも関わらず、そのうち79%の組織が攻撃を検出できなかったと回答しています。

検出できなかった攻撃の内訳は公開されていないものの、多くのランサムウェア攻撃でファイルレスが使用されていることを考えると、ファイルレス攻撃が被害増加の一因であることは明らかです。

ファイルレス攻撃への対策

ファイルレス攻撃を阻止するためには、従来のウイルス対策ソフトだけでは不十分です。以下のような多層的な対策が必要です。

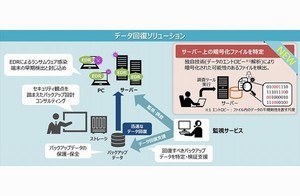

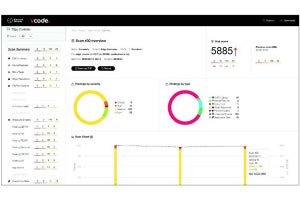

NGAV / EDRの導入

NGAV(Next Generation Anti-Virus)やEDR(Endpoint Detection and Response)を導入することで、正規ツールを悪用した動作を特定して対応できるようになります。

権限管理の徹底

ユーザーアカウントの権限を最小限にしておくことで、感染しても被害拡大を抑えることができます。

最新のパッチ適用

ファイルレスは脆弱性を悪用した攻撃にも使用されます。速やかに最新パッチを適用することで被害を抑えられます。

従業員への教育

ファイルレスは感染後に攻撃を開始します。フィッシング詐欺やファイルレスの手口を全従業員が理解した上で、感染を防ぐことが大切です。

ここまで紹介したように、ファイルレスは検知が困難であり、被害が拡大しているサイバー攻撃の新たな脅威です。従来の対策に加えて多層的な対策を講じて、システムを保護することが重要です。