Control Towerの操作

続いて、Control Towerの操作をいくつか紹介します。まずは、Control Tower管理下のAWSアカウントにログインするユーザーの追加操作を説明します。AWSアカウント設定でIAM Identity Centerを選択している前提とします。

(1)Control Towerの「ユーザーとアクセス」メニューをクリックし、「IAM Identity Centerで表示」ボタンをクリックします。

(2)Control Towerにより、こちらのドキュメントに記載のグループおよび権限セットがIAM Identity Centerに作成されています。AWSアカウントにログインするユーザーを追加する最も簡単な方法は作成されているグループにユーザーを追加することです。しかし、このグループに割り当てられている権限はAdministratorAccess、PowerUserAccess、ReadOnlyAccessといったものがメインで、かなり大雑把に強い権限が与えられています。そのため、実際の運用では業務上必要な権限を検討したうえで、新たに許可セットを作ることになるでしょう。こちらを参考に、新たな許可セットの作成を行ってください。

(3)その後、ユーザーへの許可セットの割り当てまたはグループへの許可セットの割り当てを実施してください。これにより、Control Tower管理下のAWSアカウントへIAM Identity Center経由でアクセスが可能になります。

次に、ランディングゾーンの更新手順を紹介します。ランディングゾーンは定期的に新しいバージョンが提供されるため、最新版のバージョンを適用したい場合は、ランディングゾーンの更新作業を行う必要があります。基本的にAWSのベストプラクティスに基づき、ランディングゾーンはアップデートされるため、原則最新版としておくことが推奨されています。具体的な変更点はリリースノートに記載されますので、アップデート前にご確認いただくとよいでしょう。

(1)手順自体はシンプルで、こちらの手順に従い、ランディングゾーンの更新を行うだけです。初期セットアップ時と同じ程度の時間を要しますので、ご注意ください。

※本稿執筆時点で、最新のランディングゾーンに更新済みのため、更新ボタンがアクティブになりませんが、新しいランディングゾーンが存在する場合は、更新ボタンがアクティブになります。

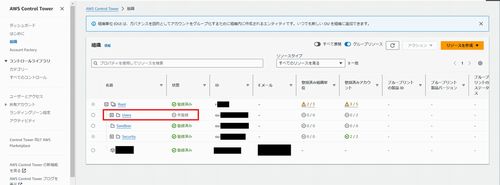

最後に、新たにControl Tower管理下にAWSアカウントを加えたい場合の手順を紹介します。今回は、以下の画像のようにUsers OUが存在し、その配下にあるAWSアカウントを追加する場合の手順について説明します。

(1)Users OUをの横のチェックボックスを選択した状態で、「組織単位」-「組織単位を登録」をクリックします。

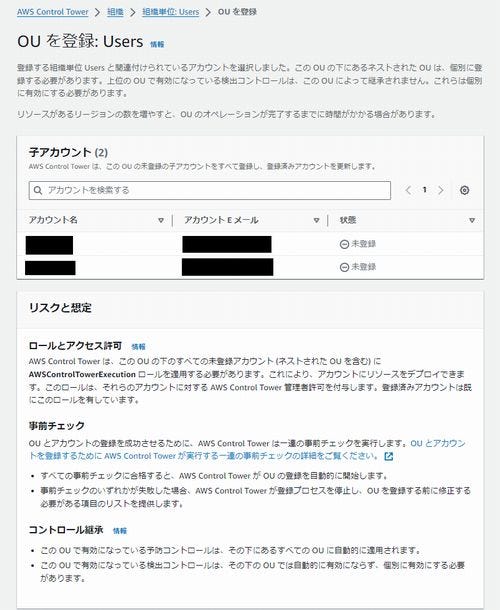

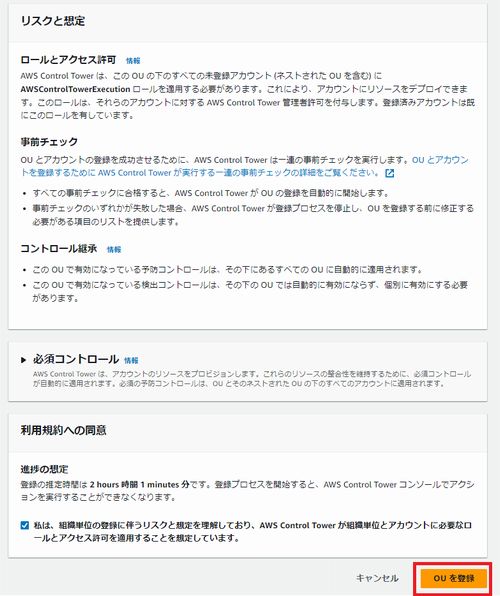

(2)内容を確認し、「OUを登録」ボタンをクリックします。

既存のAWSアカウントを登録する際には、こちらの前提条件を満たしている必要があるので、条件を満たすかを事前に確認ください。

課題となりやすいポイント

実運用時によくある課題となりやすいポイントについて説明します。

(1)Control Towerは委任管理者をサポートしていないため、管理アカウントにログインして操作が必要となりますが、Control Towerの管理者向けに用意されているAWSControlTowerAdminsは、AdministratorAccessが付与されており、あまりにも強い権限となっています。これまでに何度も触れていますが、管理アカウントには請求データが集約されているなどセンシティブな情報が多く含まれるため、このような強い権限で運用するのはおすすめしません。

そのため、デフォルトで用意している許可セットは管理アカウントから削除し、権限を限定した許可セットで運用することを検討ください。しかし、デフォルトで用意している許可セットは削除しても、ランディングゾーンの更新を行うと、復活してしまうという仕様があります。よって、ランディングゾーンの更新は限定したメンバーで実施し、復活した許可セットは再度削除するという運用を検討ください。

(2)Control TowerではAccount FactoryというAWSアカウントの新規払い出し機能が用意されておりますが、AWSアカウントのリセラーによっては、本機能を提供されていない場合があります。本機能を利用したい場合は、事前にリセラーにご確認いただくことをおすすめします。

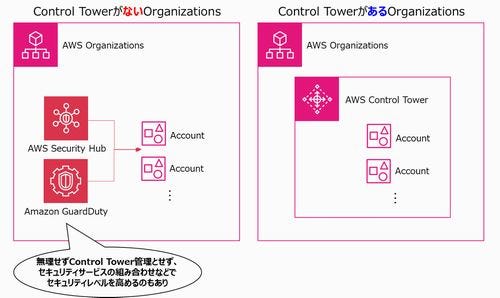

(3)AWSを初めて利用される方がいきなりControl Towerを導入されるということはなく、ある程度AWSを利用されている方が、セキュリティ上の懸念などを理由にControl Towerを導入されるケースがほとんどかと思います。そうしたケースでは、Control Tower用に新たにOrganizationsを払い出して、そちらでControl Tower環境を用意することなっているでしょう。

その際に課題となるのが、「もともとのOrganizationsにあるAWSアカウントをどうするか?」ということです。Control Tower管理下に置くためには、Configレコーダーやデリバリーチャンネルの削除などいくつかの前提条件を満たす必要があります。また、必須のガードレールが強制的に適用されます。影響はなさそうだとは頭ではわかっていても、本番稼働しているシステムが動いているAWSアカウントでのこうした変更は精神的なハードルとなってしまい、すべてのAWSアカウントをControl Tower管理下に置けないことも実案件では多いです。

こうした際は、無理してすべてのAWSアカウントをControl Tower管理下とはせずに、Control TowerがないOrganizationsではSecurity HubやGuardDutyなどを組み合わせてセキュリティレベルを高めるという対応をとってもよいでしょう。 すでにControl Towerよりも自社の要件に基づくセキュリティガードレールを適用済みの環境があるのであれば、無理にControl Towerを利用することもありません。ダブルスタンダードとなり、違和感はあるかもしれませんが、どちらのOrganizationsに所属させるかというルールがきちんと整備されていれば十分でないかと私は考えています。

まとめ

今回は、Control TowerのセットアップステップやControl Towerの利用時に課題となりやすいポイントについても紹介しました。本記事がControl Towerの管理にお役に立てば幸いです。