前回は、ランサムウェア事件の増加とその4つの攻撃ステップの整理を行った。今回は、さらにこの攻撃ステップを一つずつ見ていこう。

【ネットワークセキュリティの観点から分類したサイバー攻撃のステップ】

1. ネットワークへの初期侵入

2. ネットワーク探索

3. ラテラルムーブメント

4. 情報の窃盗、暗号化と身代金要求(ランサム)

1.ネットワークへの初期侵入

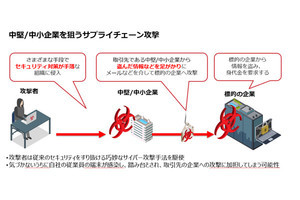

攻撃者は標的とした組織のネットワークへ侵入を行う。ネットワークへの侵入経路としては、リモートアクセス可能なクライアント端末が主に狙われている。

警察庁広報資料「令和3年におけるサイバー空間をめぐる脅威の情勢等について」によると、2021年に警察庁へ報告が上がった146件のランサムウェア被害に対して、「感染経路」についての有効解答は76件あった。

VPN(仮想専用線)機器からの侵入が最も多く51%、次いでリモートデスクトップからの侵入(20%)となっている。合計すると実に71%の事案が、リモートアクセス経由での攻撃となる。昨今は働き方改革やパンデミック感染対策のためにテレワークを行う場面が10年前よりも飛躍的に増加したため、この点はより注意が必要だと言える。

攻撃者はフィッシング(偽サイトを用意してユーザーの個人情報を盗み出す手法)や遠隔操作マルウェアを用いて正規の利用者になりすまして、リモートアクセス可能な端末を悪用する。これによって初期侵入が完了し、攻撃者が組織のネットワーク内部に入り込んだ状態となる。

2.ネットワーク探索

リモートアクセス端末を乗っ取ることで組織のネットワーク内部に入り込んだものの、攻撃者はまだ目当てのデータにたどり着いていない。そこで、攻撃範囲の拡大を図るためにネットワークのスキャンを行う。

ツールを使い、ネットワーク内で到達可能なサーバのIPアドレス、ポート番号などが存在するかを見つけたり、さらに共有されているファイルの情報やアカウントの情報を集めたりするなどして、組織のネットワーク内で身代金要求につながる標的を見つけ出していく。

3.ラテラルムーブメント

探索によって、到達可能なサーバとアプリケーションが明らかになったら、攻撃者は本格的に攻撃行動をとる。

わかりやすい例では、SSHやVNCなどのサーバ管理用の通信プロトコルを使って到達可能なサーバに接続しログインするという手法が挙げられる。それ以外にも、ファイル共有の悪用やリモート管理用サービスの脆弱性を突いて接続を確立するような手法も存在する。文字通り、攻撃者が組織の中をラテラル(=水平に)ムーブメント(=移動)によって、目的とするデータに到達するのがこのステップだ。

4.情報の窃盗、データの暗号化と身代金要求(ランサム)

ラテラルムーブメントによってネットワーク内を動き回り、目当てのサーバとデータに到達したら、攻撃者は外部の自分のサーバと接続を確立し、そこにデータを送ることでデータ窃盗を行う。

この窃盗されたデータは身代金を払わなければ、ダークウェブなどを通して公開されることになる。そして、さらにファイルを暗号化してアクセス不可能にするランサムウェアをサーバ上で実行する。この2つの攻撃を組み合わせて脅迫を行うことを二重脅迫と呼ぶ。

なお、これにさらにDDoS攻撃を仕掛ける三重脅迫、メールやコールセンターなどから脅迫の連絡をかける四重脅迫も確認されている。ここまで来ると攻撃は完了し、標的となった組織は身代金を払うかどうかという選択を突きつけられることになる。

ネットワーク視点での課題

上記のように、侵入型ランサムウェアは非常に多くの手法を組み合わせた高度な攻撃だ。そのため、対策も「これを入れたら必ず防げる」という単一のソリューションは存在しない。その組織のネットワーク構成に応じて、補強が必要な場所が異なるので優先度も変わってくるだろう。

しかし、近年多くの組織に共通する一つの大きな課題が挙げられる。それは、上記の4つのステップで語った内部ネットワークにおける攻撃者の行動を把握できていないということだ。

これは、そもそも内部ネットワークを利用するのは組織内部の人間だけだったので「信頼できる人しか内部にいなかった」ということに起因している。次回は、このネットワークにおける信頼(トラスト)と昨今有力なセキュリティアーキテクチャとなっているゼロトラストによる対策を紹介する。

.jpg)