Recorded Futureは2025年1月3日(米国時間)、「Hackers target dozens of VPN and AI extensions for Google Chrome to compromise data|The Record from Recorded Future News」において、Google Chromeのブラウザ拡張機能から悪意のあるコードが発見されたと報じた。

発見された36の拡張機能からは情報窃取コードが発見されている。これら拡張機能を使用したユーザーは認証情報、アクセストークン、Cookieなどを窃取された可能性がある。

-

Hackers target dozens of VPN and AI extensions for Google Chrome to compromise data|The Record from Recorded Future News

Chromeのブラウザ拡張機能を悪用した攻撃の流れ

セキュリティ企業の「Cyberhaven」が提供するブラウザ拡張機能「Cyberhaven V3 Security Extension」も侵害された拡張機能の一つだ。Cyberhavenはこのサイバー攻撃を分析した結果を伝えている(参考:「cyberhaven.com/engineering-blog/cyberhavens-preliminary-analysis-of-the-recent-malicious-chrome-extension」)。

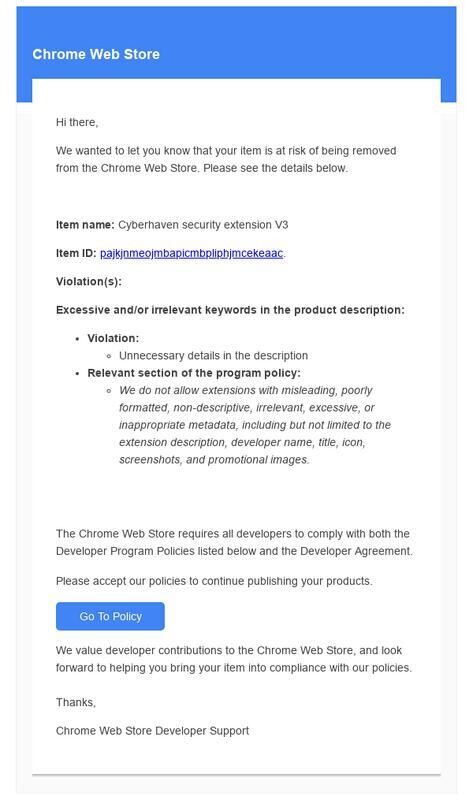

このレポートによると、初期の侵害経路はフィッシングメールとされる。「Chrome Web Store Developer Support」を名乗る攻撃者は、拡張機能がChrome Webストアから削除される恐れがあると警告し、被害者に悪意のあるサードパーティーアプリケーションを承認させた。

メールに記載された「Go To Policy」ボタンをクリックすると、正規のGoogle認証フローサイトにリダイレクトされる。このWebサイトはGoogleの正規サイトで、認証情報を窃取されることはない。また、このWebサイトでは多要素認証(MFA: Multi-Factor Authentication)を設定していても、多要素認証を確認するプロンプトは表示されなかったと報告されている。

被害者が認証フローに従うと、悪意のあるサードパーティーアプリケーション「Policy Chrome Extension」にアクセス権を付与することになる。このアプリは与えられた権限を悪用し、追加の権限を取得して「Cyberhaven Security Extension V3」を悪意のある拡張機能に差し替える。その結果、拡張機能を利用しているすべてのユーザーが侵害される。

不正なブラウザ拡張機能が与える影響

Cyberhavenの事案では、約40万人のユーザーが侵害されたとみられている。また、36の拡張機能の被害者数の合計は約260万人と推定されている。

これまでの調査では、攻撃を行った脅威アクターの詳細は明らかになっていない。また、すべてが同一の脅威アクターによるものかも不明とされる。

侵害された拡張機能

侵害された拡張機能の一覧は、調査を実施したセキュリティ研究者が「Cyberhaven Incident」にて公開している。その一覧は次のとおり。

- Where is Cookie? (未修正、ID: emedckhdnioeieppmeojgegjfkhdlaeo)

- Web Mirror (未修正、ID: eaijffijbobmnonfhilihbejadplhddo)

- ChatGPT App (未修正、ID: lbneaaedflankmgmfbmaplggbmjjmbae)

- Hi AI (未修正、ID: hmiaoahjllhfgebflooeeefeiafpkfde)

- Web3Password Manager (未修正、ID: pdkmmfdfggfpibdjbbghggcllhhainjo)

- YesCaptcha assistant (未修正、ID: jiofmdifioeejeilfkpegipdjiopiekl@1.1.61)

- Bookmark Favicon Changer (5.1で修正済み、ID: acmfnomgphggonodopogfbmkneepfgnh@4.00)

- Proxy SwitchyOmega (V3) (未修正、ID: hihblcmlaaademjlakdpicchbjnnnkbo@3.0.2)

- GraphQL Network Inspector (2.22.7で修正済み、ID: ndlbedplllcgconngcnfmkadhokfaaln@2.22.6)

- AI Assistant (ストアから削除済み、ID: bibjgkidgpfbblifamdlkdlhgihmfohh)

- Bard AI chat (ストアから削除済み、ID: pkgciiiancapdlpcbppfkmeaieppikkk)

- ChatGPT for Google Meet (ストアから削除済み、ID: epdjhgbipjpbbhoccdeipghoihibnfja)

- Search Copilot AI Assistant for Chrome (ストアから削除済み、ID: bbdnohkpnbkdkmnkddobeafboooinpla)

- TinaMind (2.14.0で修正済み、ID: befflofjcniongenjmbkgkoljhgliihe)

- Wayin AI (0.0.11で修正済み、ID: cedgndijpacnfbdggppddacngjfdkaca)

- VPNCity (未修正、ID: nnpnnpemnckcfdebeekibpiijlicmpom)

- Internxt VPN (1.2.0で修正済み、ID: dpggmcodlahmljkhlmpgpdcffdaoccni)

- Vidnoz Flex (ストアから削除済み、ID: cplhlgabfijoiabgkigdafklbhhdkahj)

- VidHelper (未修正、ID: egmennebgadmncfjafcemlecimkepcle)

- Castorus (4.41で修正済み、ID: mnhffkhmpnefgklngfmlndmkimimbphc)

- Uvoice (未修正、ID: oaikpkmjciadfpddlpjjdapglcihgdle)

- Reader Mode (未修正、ID: fbmlcbhdmilaggedifpihjgkkmdgeljh)

- ParrotTalks (未修正、ID: kkodiihpgodmdankclfibbiphjkfdenh)

- Primus (3.20.0で修正済み、ID: oeiomhmbaapihbilkfkhmlajkeegnjhe)

- Keyboard History Recorder (未修正、ID: igbodamhgjohafcenbcljfegbipdfjpk)

- ChatGPT Assistant (未修正、ID: bgejafhieobnfpjlpcjjggoboebonfcg)

- Reader Mode (ストアから削除済み、ID: llimhhconnjiflfimocjggfjdlmlhblm)

- Visual Effects for Google Meet (3.2.4で修正済み、ID: hodiladlefdpcbemnbbcpclbmknkiaem)

- AI Shop Buddy (未修正、ID: epikoohpebngmakjinphfiagogjcnddm)

- Cyberhaven V3 Security Extension (修正済み、ID: pajkjnmeojmbapicmbpliphjmcekeaac)

- Earny (未修正、ID: ogbhbgkiojdollpjbhbamafmedkeockb)

- Rewards Search Automator (未修正、ID: eanofdhdfbcalhflpbdipkjjkoimeeod)

- Tackker (修正済み、ID: ekpkdmohpdnebfedjjfklhpefgpgaaji)

- Sort By (未修正、ID: miglaibdlgminlepgeifekifakochlka)

- Email Hunter (未修正、ID: mbindhfolmpijhodmgkloeeppmkhpmhc)

- ChatGPT Quick Access (ストアから削除済み、ID: didhgeamncokiaegffipckhhcpnmlcbl)

対策

拡張機能の開発者には不審なサードパーティーアプリにアクセス権を付与していないか確認することが推奨される。また、上記の拡張機能を利用しているユーザーには、次の対策を実施することが推奨される。

- 拡張機能を修正バージョンにアップデートする

- 修正されていない拡張機能は速やかに削除する

- すでに侵害された可能性がある。そのため、すべてのオンラインアカウントのパスワードを一意で強力なものに変更してログアウトする

- 可能であればすべてのオンラインアカウントに多要素認証を設定する

Webブラウザの拡張機能は自動更新がデフォルトとなっており、拡張機能が侵害されるとすべてのユーザーが侵害される。そこで同様の攻撃を回避するために、自動更新を無効にすることが対策の一つと考えられる。

しかしながら、手動更新に切り替えたユーザーも安全とは言い切れない。攻撃者は更新情報に偽のセキュリティアップデートを掲載し、アップデートを促す可能性がある。ユーザーサイドの対策には限界があることから、拡張機能の開発者には徹底したセキュリティ対策の実施が望まれている。