Sysdigはこのほど、「EMERALDWHALE: 15k Cloud Credentials Stolen in Operation Targeting Exposed Git Config Files|Sysdig」において、公開されたGit構成ファイルを標的にした攻撃により15,000件以上のクラウド認証情報が窃取されたと報じた。窃取された認証情報は、クラウドサービスプロバイダー、電子メールプロバイダー、その他サービスのものとされる。

攻撃「EMERALDWHALE」の概要

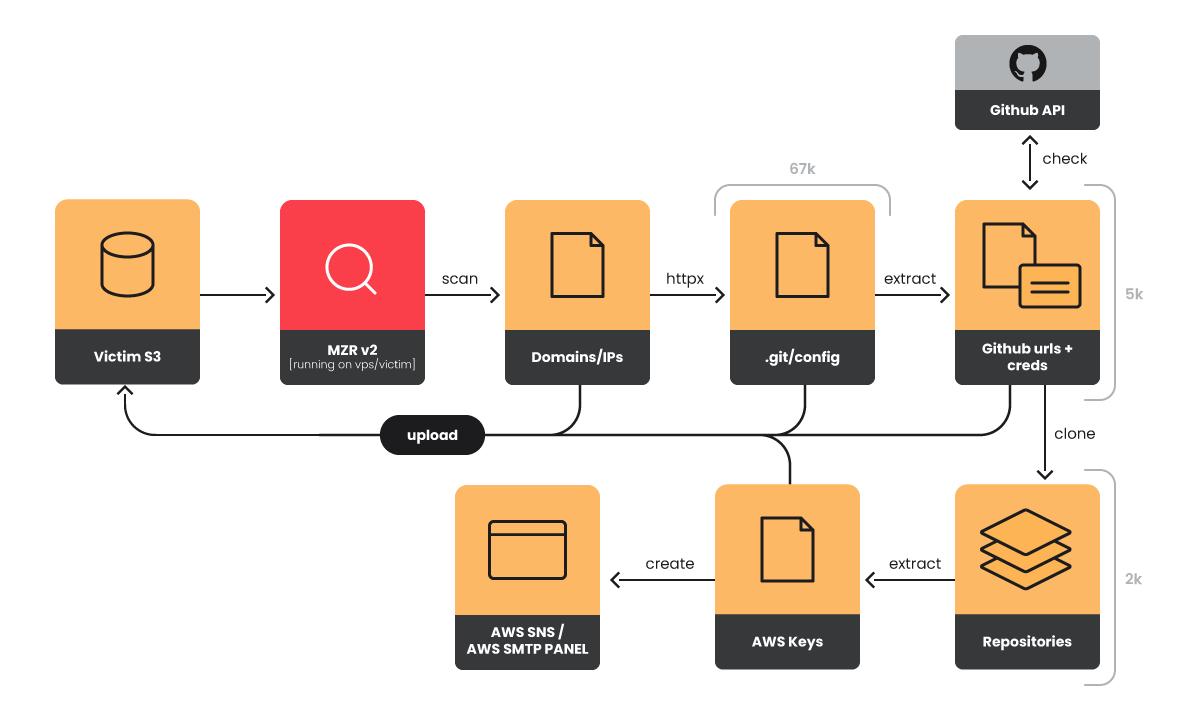

Sysdigの調査チームにより発見されたこの攻撃は「EMERALDWHALE」と名付けられている。この攻撃では、誤って公開されたGit構成ファイルをhttpxなどのツールを使用して自動検出し、認証情報を抽出、パブリックおよびプライベートのGitリポジトリの複製が作成されたという。

複製されたプライベートリポジトリは10,000件以上とされ、攻撃者はこれらリポジトリーを分析して認証情報を窃取している。なお、窃取された認証情報やログデータはAmazon S3にアップロードされていたが、Sysdigの報告を受けてすでに削除されている。

Gitファイル以外の標的

このキャンペーンではGit構成ファイル以外にも、公開されたJavaScriptファイルやPHPフレームワークのLaravel環境設定ファイルからクラウド認証情報を窃取していたことが確認されている。これら攻撃により、攻撃者は合計で15,000件以上の認証情報の窃取に成功している。

Sysdigは認証情報を漏洩する可能性のある場所は多く、秘密管理だけでは情報を保護できないとして、認証情報に関連したすべてのIDを監視する対策を推奨している。あわせて、継続的なエクスポージャー管理(CTEM: Continuous Threat Exposure Management)や脆弱性スキャナーなどを活用し、内部と外部の双方で問題を検出して被害の軽減に努めることが重要としている。