ThreatFabricは9月24日(現地時間)、「Octo2: European Banks Already Under Attack by New Malware Variant」において、バンキング型マルウェア「Octo(別名:ExobotCompact)」の亜種を使用した新しいサイバー攻撃のキャンペーンを発見したと伝えた。発見された亜種は「Octo2」と名付けられている。

バンキング型マルウェア「Octo2」の特徴

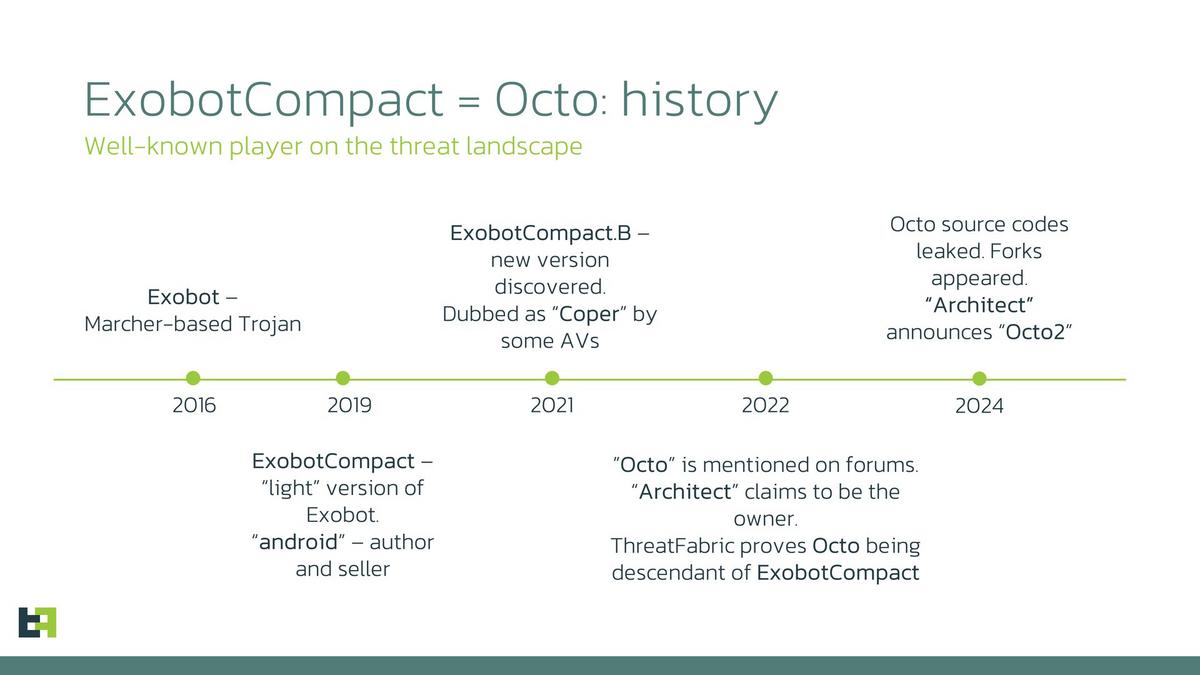

Octo(Octo2と区別するため、以降Octo1と呼称)は2016年に発見されたバンキング型マルウェア「Exobot」を祖先とする。マルウェア・アズ・ア・サービス(MaaS: Malware-as-a-Service)として販売され、これまでにヨーロッパ、米国、カナダ、中東、シンガポール、オーストラリアの銀行顧客を標的にしたサイバー攻撃に利用されたことが確認されている。

ThreatFabricの調査によると、Octo1は2024年にソースコードを流出している。すでに複数のフォークプロジェクトが開始されており、このことがOcto2開発のきっかけになったと推測されている。Octo2もマルウェア・アズ・ア・サービスとして販売され、Octo1の顧客には同価格にて提供されたことが判明している。

Octo2に加えられた新しい機能は次の通り。

- 遠隔操作型トロイの木馬(RAT: Remote Administration Trojan)の機能を向上。通信のデータ量を削減し、不安定なネットワークにおける安定性が向上している

- 分析妨害および検出防止機能の改善。従来の実装よりもさらに高度な難読化が施されている

- ドメイン生成アルゴリズム(DGA: Domain Generation Algorithm)の導入

- コマンド&コントロール(C2: Command and Control)サーバとの暗号通信に、動的な鍵生成アルゴリズムを導入。従来は鍵をハードコードしていたが、Octo2はリクエストごとに鍵を生成する

影響と対策

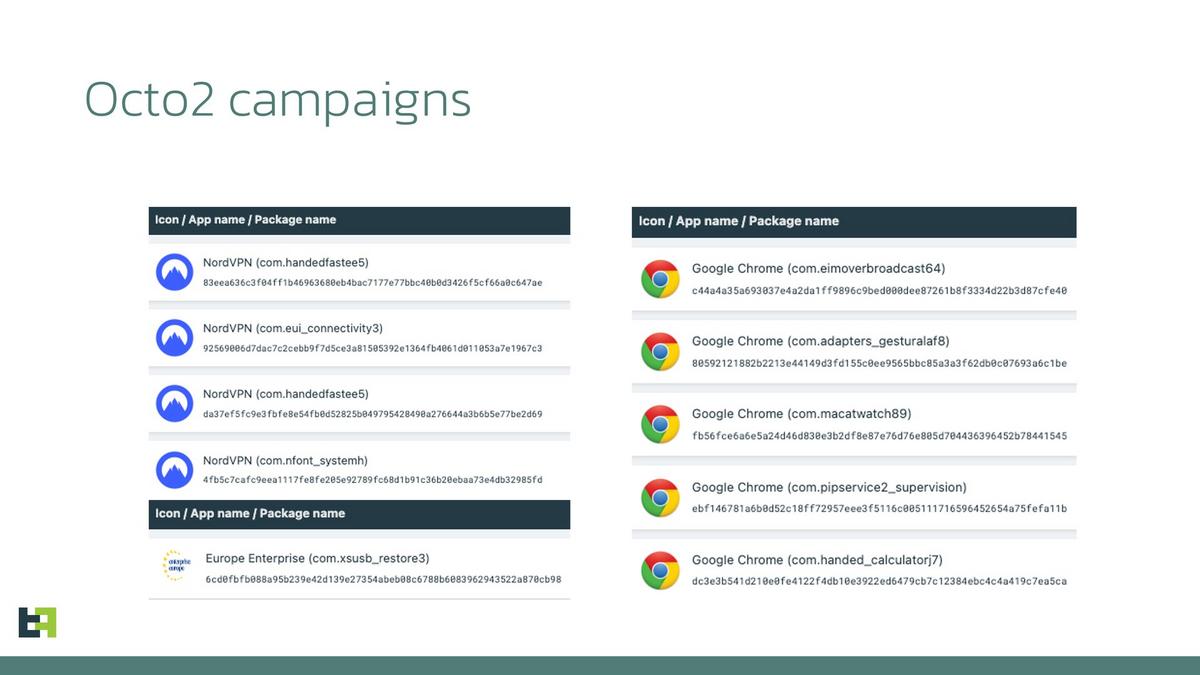

今回のキャンペーンではGoogle Chrome、NordVPN、Enterprise Europe Networkなど、複数のモバイルアプリに偽装してOcto2が配布された。初期の標的地域はイタリア、ポーランド、モルドバ、ハンガリーだが、マルウェア・アズ・ア・サービスとして脅威アクターに販売されており、今後は世界中に拡散すると予測されている。

Octo1およびOcto2には銀行顧客に認識されない詐欺の実行、機密情報の窃取、カスタマイズ機能などがあり、脅威アクターに人気とされる。また、ソースコード流出により悪用する脅威アクターが増加すると考えられることから、ThreatFabricはモバイルユーザー向けバンキング型マルウェアが支配的なポジションを維持するとの見方を示している。

このような脅威を回避するために、モバイルユーザーおよび金融機関には高度なセキュリティ対策の実施が推奨されている。今回、偽装したアプリを用いてマルウェアを配布していることから、モバイルユーザーには公式ストアまたは公式サイトからのみアプリをダウンロードすることが望まれている。