Lumen Technologiesは9月18日(米国時間)、「Derailing the Raptor Train - Lumen」において、中国の国家支援を受けているとみられる脅威グループ「Flax Typhoon」が4年以上かけて構築した多層ボットネット「Raptor Train」を発見したと報じた。ボットネットの分析、キャンペーンの詳細など脅威グループの活動レポートは「(PDF) Derailing the Raptor Train Black Lotus Labs - LUMEN」から閲覧できる。

多層ボットネット「Raptor Train」の概要

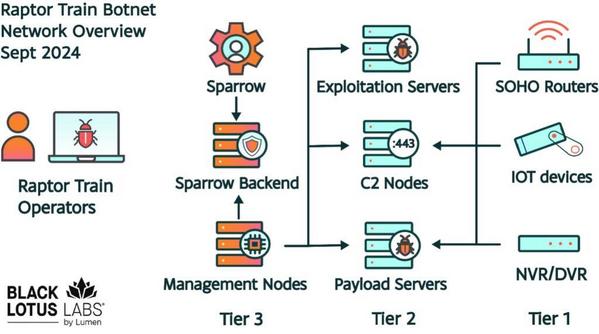

レポートによると、発見された多層ボットネット「Raptor Train」は複雑な多層ネットワークで構成されているという。具体的には、上流の管理ノード(Tier3)、中間のコマンド&コントロール(C2: Command and Control)サーバ(Tier2)、下流の末端デバイス(Tier1)の3層構造とされる。

Tier3およびTier2は主に仮想専用サーバ(VPS: Virtual Private Server)で構成され、その平均寿命は約77日間。Tier3は香港または中国本土に設置され、Tier2は世界中に分散している。Tier1はボットネット「Mirai」の亜種とされる「Nosedive」に感染したIoT(Internet of Things)デバイスおよびSOHO(Small Office/Home Office)デバイスで構成され、平均寿命は約17日間だという。

Tier1のボットネット「Nosedive」およびそのドロッパーはメモリに直接展開して実行されるため、ファイルはデバイス内に存在しない。主な機能はファイルのアップロード、ダウンロード、DDoS(Distributed Denial of Service attack:分散型サービス拒否攻撃)とされる。

侵害されたデバイス

Tier1として構成される侵害されたデバイスはモデム、ルータ、IPカメラ、NVR/DVR、NAS(Network Attached Storage)などで、少なくとも次の製品の侵害が確認されている。

- モデム、ルータ :ActionTec PK5000、ASUS RT-*/GT-*/ZenWifiシリーズ、TP-LINK 、DrayTek Vigor、Tenda Wireless、Ruijie、Zyxel USGシリーズ、Ruckus Wireless、VNPT iGate、Mikrotik、TOTOLINK

- IPカメラ:D-LINK DCSシリーズ、Hikvision、Mobotix、NUUO、AXIS、Panasonic

- NVR/DVR:Shenzhen TVT NVRs/DVRs

- NAS:QNAP TSシリーズ、Fujitsu、Synology、Zyxel

主な感染経路はゼロデイの脆弱性およびNデイの脆弱性とされる。感染に永続性はないが、常時数万ものデバイスがTier2に接続している。

影響と対策

脅威グループが4年以上かけて構築したボットネットは累計で世界中の数十万台のデバイスに感染したと推測されている。主な標的は米国と台湾の軍事、政府、高等教育、通信、防衛産業基盤、IT関連の組織とされる。これまでのところ積極的な攻撃は確認されていないが、将来のDDoS攻撃に向けてインフラを維持しているものとみられている。

Lumen Technologiesは予想される攻撃を防止するために、IoTデバイスやSOHOデバイスの管理者に対して次の対策の実施を推奨している。

- 定期的にデバイスを再起動する。この対策により永続性のないメモリ常駐型マルウェアをデバイスから削除できる

- ソフトウェア(ファームウェア)を常に最新の状態に維持する

- エンドポイント検出応答(EDR: Endpoint Detection and Response)を導入する

- サポート終了(EOL: End-of-Life)製品および終了間近の製品の利用は控える

サポート終了製品を継続して利用する必要がある場合は、脆弱性の有無を定期的に確認する必要がある。脆弱性が発見された場合は、速やかに利用を中止して新しい製品に交換することが推奨される。

最後にLumen Technologiesは調査過程で判明したセキュリティ侵害インジケーター(IoC: Indicator of Compromise)を「IOCs/Raptor_Train_IOCs.txt at main · blacklotuslabs/IOCs · GitHub」にて公開しており、必要に応じて活用することが望まれている。