McAfeeは2024年9月5日(米国時間)、「New Android SpyAgent Campaign Steals Crypto Credentials via Image Recognition|McAfee Blog」において、Androidに保存した暗号通貨ウォレットのリカバリーフレーズ画像を光学式文字認識(OCR: Optical Character Recognition)技術を使用して窃取するマルウェア「SpyAgent」を発見したと報じた。主な標的は韓国のAndroidユーザーとみられるが、英国への限定的な拡大と、iOS向け亜種の開発が確認されたとしている。

侵害経路

McAfeeの調査によると、SpyAgentは主にフィッシングキャンペーンを通じて配布されるという。攻撃者は信頼する組織や人物になりすましたフィッシングメッセージなどを送付し、被害者をマルウェア配布サイトに誘導する。マルウェア配布サイトは正規サイトをコピーした作りになっており、正規アプリに偽装したマルウェアをダウンロードさせる。

マルウェア「SpyAgent」の詳細

SpyAgentはAndroid向け情報窃取マルウェアとされ、次の機能を持つことが確認されている。

- 連絡先の窃取

- ショートメッセージサービス(SMS: Short Message Service)の全受信メッセージを窃取

- 写真の窃取

- デバイスの詳細情報を窃取

- サウンド設定の変更

- SMSメッセージの送信。次の標的へのフィッシングメッセージ送信に使用する

影響と対策

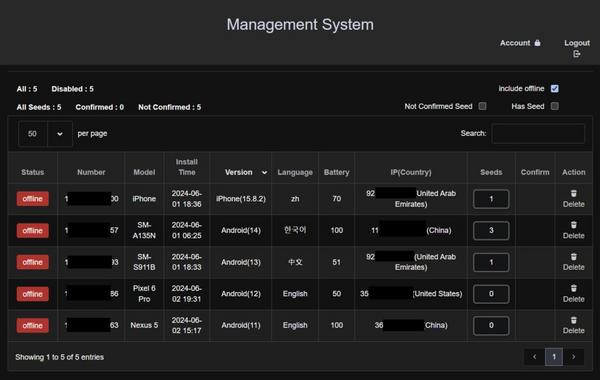

マルウェアにより収集された情報は攻撃者のコマンド&コントロール(C2: Command and Control)サーバに送信される。McAfeeはこのサーバの構成に問題があることを発見しており、侵入および調査に成功している。その結果、サーバ内部から被害者の情報と管理ページを発見したという。

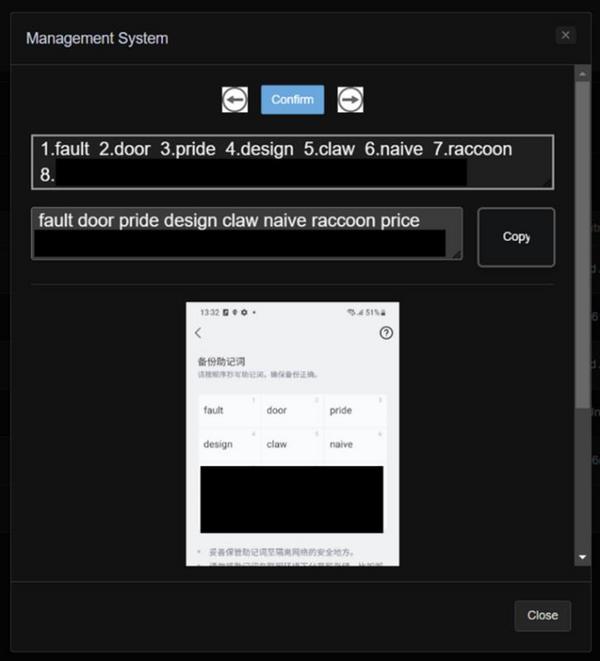

他にも、PythonのOCRソフトウェアを悪用して窃取した画像を解析し、リカバリーフレーズを表示するページが発見されている。この自動化されたリカバリーフレーズの表示ページの存在から、攻撃者の目的は暗号資産の窃取と推測されている。

McAfeeはこうした攻撃を回避するために、画像や機密情報をモバイルデバイスに保存せず、他の安全な環境に移動させることを推奨している。また、本件攻撃はiOSユーザーにも拡大する可能性があるとして注意を呼びかけている。