Sucuriは10月17日(米国時間)、「Shifting Malware Tactics & Stealthy Use of Non-Executable .txt & .log Files」において、プログラムと認識されないテキストファイルなどを悪用し攻撃手法について解説した。これらファイルを悪用した攻撃手法により、従来のセキュリティソリューションの検出は回避される可能性がある。

Sucuriによると、従来のマルウェアはブラウザやサーバ上で直接実行できる種類のファイル(JavaScriptやPHP)を悪用していたという。これらのファイルは比較的容易に悪意のあるコードを開発、実行できるため、攻撃者に人気がある。したがって、セキュリティ企業はマルウェアからシステムを保護するため、ほとんどのソリューションでこれらファイルからマルウェアを検出する手法に焦点を当てている。

このような状況に対し、攻撃者は検出を回避するためにさまざまな対抗策を開発している。Sucuriによると、その一つとして、実行可能なプログラムではないテキストファイルやログファイルを使用した「ステルスマルウェア」が数多く見られるという。このステルスマルウェアは、従来のプログラムファイルから悪意のあるコードを削除し、代わりにテキストファイルなどに悪意のあるコードを格納することでマルウェアの検出を回避するとされる。

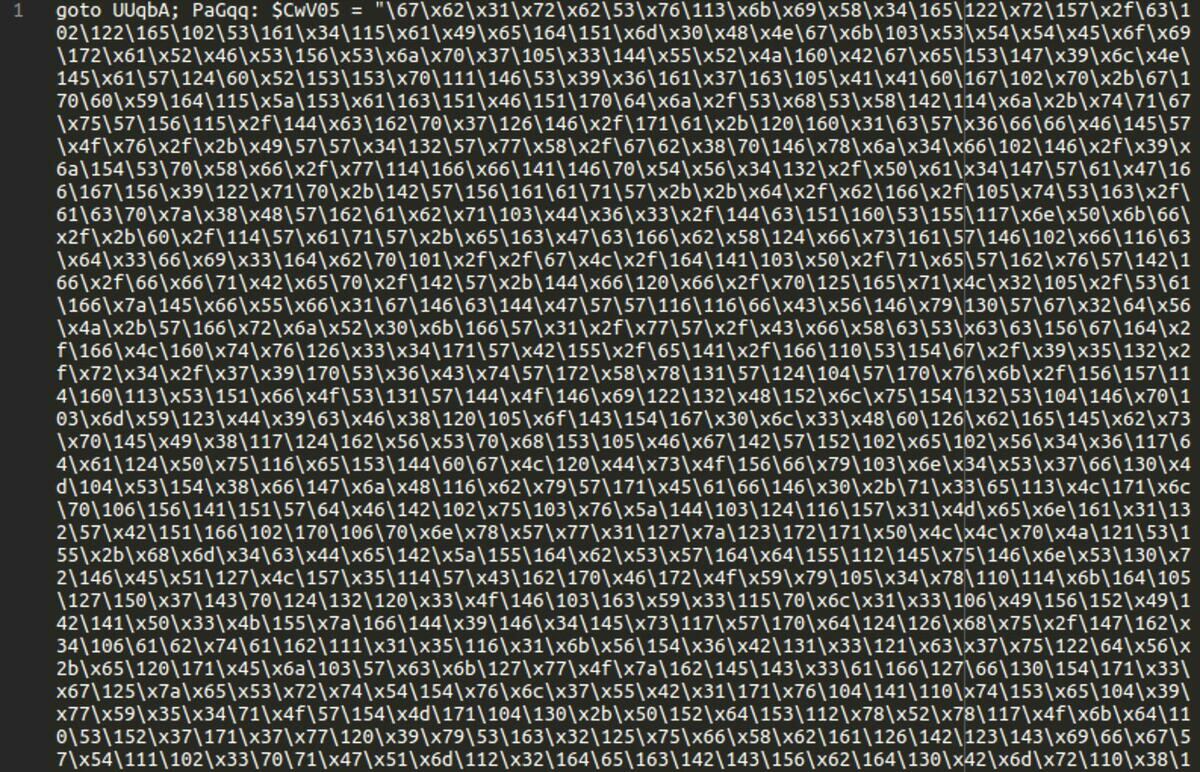

Sucuriはテキストファイルを使ったステルスマルウェアの例として、次の画像で示すテキストファイルを挙げている。

上記の例では、2つのテキストファイルを組み合わせることで実行可能なスクリプトが構成されるように実装されていたという。これは悪意のあるコードを2つに分割することで、それぞれ意味のないテキストファイルにする目的があったとみられる。セキュリティソリューションはこのように分割された場合、ファイル単体の検査では実行できないテキストファイルとして認識するため、悪意のあるコードを検出できない可能性がある。

Sucuriではテキストファイルやログファイル以外にも、他の拡張子のファイルや拡張子のないファイルからも同様のマルウェアを発見したとしている。これらのことからセキュリティソリューションには、Webサイト環境内のすべてのファイルを徹底的かつ継続的に監視、検証する機能が必要とされている。Sucuriはこのようなマルウェア検出と被害軽減のため、次のような対策を提案している。

- すべてのファイルを定期的に検査し、変更を追跡する。ファイルサイズ、タイムスタンプなどのファイル属性の変更や、新しい未知のファイル作成なども対象に含む

- 高度でかつ包括的なマルウェアスキャンツールを導入する。特にテキストファイルなどの実行できないファイルを含む、あらゆるファイルから悪意のあるコードを検出できる高度なツールの導入を推奨する

- Webサイト上のすべてのソフトウェアが常に最新の状態になるよう、セキュリティアップデートの適用を確認する

- 定期的にWebサイトのイミュータブルバックアップを取る。また、定期的にバックアップから復元できることを確認する

- Webアプリケーションファイアウォール(WAF: Web Application Firewall)を導入する