メールは日常業務に不可欠なコミュニケーションツールですが、それゆえにサイバー攻撃者にとっても魅力的で、最も使われる侵入手段となっています。知り合いや実在する企業・ブランドを偽るなりすましメールが横行し、ユーザーをだましてフィッシングサイトに誘導したり、多額の金銭を巻き上げる詐欺に巻き込んだりしているのです。

こうしたメール経由の脅威に対しては、長年、「いかに不審なメールを見分けるか」という観点から、リテラシー教育やフィルタリングといった対策が講じられてきました。しかし攻撃者は私たちの対応を理解した上で、それらをかいくぐり、一層巧妙ななりすましメールを送るようになっています。ですが今、そのいたちごっこに一石を投じ、なりすましメールを見破り、正しいメールを見分けやすくしていく可能性がある技術が普及しつつあります。そこで、2回にわたり、なりすましメール対策の特効薬となり得るDMARCとBIMIという技術について解説します。今回は「DMARC」を取り上げます。

増加が続くメールによる脅威、古典的な「フィッシング」がいまだ主流

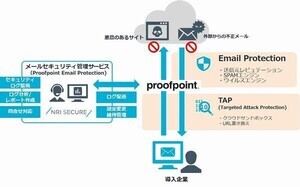

現在、日本では連日のようにサイバー犯罪の被害が報じられています。プルーフポイントは、全世界を流れるメールの約4分の1をチェックし、脅威を検出・ブロックする立場から、生の脅威動向をつぶさに観察し、それを「State of the Phish」レポートとして毎年発表してきました。

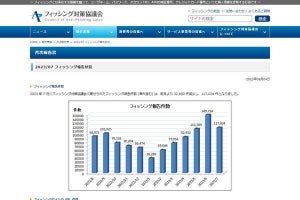

まず全体として言えるのは、フィッシングやマルウェアを添付されたメールなど、メールによる脅威が確実に、それもかなりの勢いで増加していることです。State of the Phishのデータによれば、2020年以降の3年間、倍以上のペースでメールによる脅威が増加しています。

特に着目したいのは、2021年後半から2022年にかけて、IDやパスワードといった認証情報(クレデンシャル)を盗むフィッシングメール、いわゆるクレデンシャル・フィッシングが非常に大きな割合を占めていることです。

といっても、フィッシング自体は非常にローテクで、2000年代から使われてきた古典的な手口です。それがここに来て急増している背景は2つ考えられます。

1つは、私たちが利用するIT環境の変化です。クラウドシフトが進み、情報資産のありかもどんどんオンプレミスからクラウドへと移行しています。攻撃者としては、ターゲットとなる資産が置かれたクラウドにアクセスするためのIDとパスワードを狙うのは必然と言えるでしょう。

もう1つは、サイバー犯罪のエコシステムが確立し、拡大していることです。昔のように、攻撃者が一人でマルウェアを開発し、ばらまいて攻撃するケースは今や珍しくなりました。ランサムウェアを開発するグループ、そのランサムウェアをばらまくために、最初の侵入に必要となる認証情報を大量に仕入れて売りさばくグループ、ユーザーをだますフィッシングメールをばらまくグループ……といった具合に分業化が進み、それぞれが「as a Service」、つまりサービスとして提供されるようになりました。

攻撃を実際に仕掛ける「アフィリエイト」と呼ばれる人々は、時にはワンコイン程度のサブスクリプションモデルという、驚くほど安価でこれらのサービスを組み合わせて攻撃を行います。そしてランサムウェアで身代金を手に入れたら、他のグループとレベニューシェアモデルで取り分を分け合っていくというエコシステムが確立してしまっています。

そして、サイバー犯罪の商業化、分業化が進むにつれ、昔はごく限られた攻撃グループしか用いなかった高度な手法が、安価に、手軽に使えてしまうようになっています。その一例が、多要素認証(MFA)を回避する、AiTM(Adversary-in-the-middle)と呼ばれる手法で、フィッシングをサービスとして提供する、PhaaS(Phishing as a Service)を提供する一部のグループが実装し始めています。

セキュリティ業界では、フィッシングメールへの対策として、IDとパスワードだけで認証を行うのではなく、スマートフォンの認証アプリや生体認証などを組み合わせたMFAを推奨してきました。それを受けて、MFAを採用する企業・組織も増えていますが、攻撃側はそれを見越して、AiTMという方法を使うようになりました。

一般的なフィッシングでは、本物そっくりの偽のWebサイトを用意して被害者を誘導し、IDとパスワードを盗み取ります。AiTMでは本物のサイトを完全にミラーリングして、リバースプロキシのサーバ上で処理して表示させるため、ユーザーが入力したIDやパスワードだけでなく、MFAで用いられるセキュリティコードなども根こそぎ詐取します。セッションCookie情報も窃取され、認証トークンを盗まれることによって、攻撃者は多要素認証を迂回できてしまいます。ユーザーから見ると、いつもと同じWebサイトに普通にアクセスし、同じような挙動でログインしている感覚であるため、攻撃に気付くのは非常に困難です。

さらなる問題は、この手法が「as a Service」として、一定の利用料さえ支払えば誰でも簡単に使えてしまうようになったことです。かつてAiTMは、ロシア政府などを後ろ盾とした攻撃グループなど、ごく限られた高度な攻撃グループが用いる手法でした。

しかし今や、PhaaSを展開するグループが、リバースプロキシを構築できる仕組みを月額数百ドル程度で提供し始めています。その一つである「EvilProxy」と呼ばれるグループでは、Microsoft 365へ攻撃するサービスを31日間で600ドルという価格で提供しています。

こうした動きも相まって、昔はほんの少ししか見られなかったMFAを回避するフィッシング攻撃が激増しました。今や、クラウドアカウントの侵害に成功した攻撃のうち30%が、MFAを無効化させる手法を用いて侵害に成功しています。

プルーフポイントとしては引き続き、MFAは重要な対策であり、活用を推奨しています。ただ、たとえMFAを使っていたとしても、それを迂回してくる攻撃は存在しており、絶対ではない点に留意していただきたいと思います。