米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA: Cybersecurity and Infrastructure Security Agency)は8月3日(米国時間)、「2022 Top Routinely Exploited Vulnerabilities|CISA」において、2022年に常習的に悪用された上位の脆弱性を公開した。

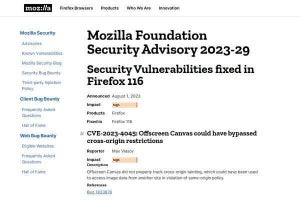

2022年にサイバー攻撃者が常習的に悪用した上位12の脆弱性は次のとおり。

- CVE-2018-13379 - Fortinet - FortiOS and FortiProxy - SSL VPNクレデンシャル漏洩の脆弱性

- CVE-2021-34473 (Proxy Shell) - Microsoft - Exchange Server - リモートコード実行の脆弱性

- CVE-2021-31207 (Proxy Shell) - Microsoft - Exchange Server - セキュリティ機能バイパスの脆弱性

- CVE-2021-34523 (Proxy Shell) - Microsoft - Exchange Server - 特権昇格の脆弱性

- CVE-2021-40539 - Zoho ManageEngine - ADSelfService Plus - リモートコード実行の脆弱性/認証パイパスの脆弱性

- CVE-2021-26084 - Atlassian - Confluence Server and Data Center - 任意コード実行の脆弱性

- CVE-2021-44228 (Log4Shell) - Apache - Log4j2 - リモートコード実行の脆弱性

- CVE-2022-22954 - VMware - Workspace ONE Access and Identity Manager - リモートコード実行の脆弱性

- CVE-2022-22960 - VMware - Workspace ONE Access, Identity Manager, and vRealize Automation - 不適切な特権管理の脆弱性

- CVE-2022-1388 - F5 Networks - BIG-IP - 認証機能不在の脆弱性

- CVE-2022-30190 - Microsoft - Multiple Products - リモートコード実行の脆弱性

- CVE-2022-26134 - Atlassian - Confluence Server and Data Center - リモートコード実行の脆弱性

そのほか、2022年にサイバー攻撃者が悪用した脆弱性は次のとおり。

- CVE-2017-0199 - Microsoft - Multiple Products - 任意コード実行の脆弱性

- CVE-2017-11882 - Microsoft - Exchange Server - 任意コード実行の脆弱性

- CVE-2019-11510 - Ivanti - Pulse Secure Pulse Connect Secure - 任意ファイル読み込みの脆弱性

- CVE-2019-0708 - Microsoft - Remote Desktop Services - リモートコード実行の脆弱性

- CVE-2019-19781 - Citrix - Application Delivery Controller and Gateway - 任意コード実行の脆弱性

- CVE-2020-5902 - F5 Networks - BIG-IP - リモートコード実行の脆弱性

- CVE-2020-1472 - Microsoft - Multiple Products - 特権昇格の脆弱性

- CVE-2020-14882 - Oracle - WebLogic Server - リモートコード実行の脆弱性

- CVE-2020-14883 - Oracle - WebLogic Server - リモートコード実行の脆弱性

- CVE-2021-20016 - SonicWALL - SSLVPN SMA100 - SQLインジェクションの脆弱性

- CVE-2021-26855 (ProxyLogon) - Microsoft - Exchange Server - リモートコード実行の脆弱性

- CVE-2021-27065 (ProxyLogon) - Microsoft - Exchange Server - リモートコード実行の脆弱性

- CVE-2021-26858 (ProxyLogon) - Microsoft - Exchange Server - リモートコード実行の脆弱性

- CVE-2021-26857 (ProxyLogon) - Microsoft - Exchange Server - リモートコード実行の脆弱性

- CVE-2021-20021 - SonicWALL - Email Security - 特権昇格の脆弱性 Exploit Chain

- CVE-2021-40438 - Apache - HTTP Server - サーバーサイドリクエストフォージェリの脆弱性

- CVE-2021-41773 - Apache - HTTP Server - サーバパストラバーサルの脆弱性

- CVE-2021-42013 - Apache - HTTP Server - サーバパストラバーサルの脆弱性

- CVE-2021-20038 - SonicWall - SMA 100 Series Appliances - スタックベースバッファオーバーフローの脆弱性

- CVE-2021-45046 - Apache - Log4j - リモートコード実行の脆弱性

- CVE-2022-42475 - Fortinet - FortiOS - ヒープベースバッファオーバーフローの脆弱性

- CVE-2022-24682 - Zimbra - Collaboration Suite - クロスサイトスクリプティングの脆弱性

- CVE-2022-22536 - SAP - Internet Communication Manager (ICM) - HTTPリクエストスマグリングの脆弱性

- CVE-2022-22963 - VMware Tanzu - Spring Cloud - リモートコード実行の脆弱性

- CVE-2022-29464 - WSO2 - Multiple Products - リモートコード実行の脆弱性

- CVE-2022-27924 - Zimbra - Zimbra Collaboration Suite - コマンドインジェクションの脆弱性

- CVE-2022-22047 - Microsoft - Windows CSRSS - 特権昇格の脆弱性

- CVE-2022-27593 - QNAP - QNAP NAS - 外部コントロールドリファレンスの脆弱性

- CVE-2022-41082 - Microsoft - Exchange Server - 特権昇格の脆弱性

- CVE-2022-40684 - Fortinet - FortiOS, FortiProxy, FortiSwitchManager - 認証パイパスの脆弱性

CISAによると、2022年は新しい脆弱性よりも古い脆弱性を悪用する頻度が高く、パッチが適用されていないインターネットに接続されたシステムを標的としていたと評価されている。これは脆弱性に対する概念実証コードが公開されていたために、より多くの攻撃者が悪用を重ねたためと考えられている。

CISAはこの一覧を作成するにあたり、次の組織と共同執筆したとしている。

- 米国: 米国家安全保障局(NSA: National Security Agency)、米国連邦調査局(FBI: Federal Bureau of Investigation)

- オーストラリア: オーストラリアサイバーセキュリティセンター(ACSC: Australian Cyber Security Centre)

- カナダ: カナダサイバーセキュリティセンター(CCCS: Canadian Centre for Cyber Security)

- ニュージーランド: ニュージーランド国立サイバーセキュリティセンター(NCSC-NZ: New Zealand National Cyber Security Centre)、ニュージーランドコンピュータ緊急対応チーム(CERT NZ: Computer Emergency Response Team New Zealand)

- 英国: 英国立サイバーセキュリティセンター(NCSC-UK: United Kingdom's National Cyber Security Centre)

サイバー攻撃者に対抗するには、常に最新のパッチを適用しシステムを保護することが望まれる。これにより、攻撃者がより高コストの方法を選択せざるをえなくなり、活動ペースの低下が期待され、リスクが軽減される可能性がある。